CVE-2025-12762 est une vulnérabilité critique d'exécution de code à distance (RCE) dans pgAdmin 4 qui transforme une restauration de base de données de routine en une prise de contrôle potentielle du serveur. Lorsque pgAdmin fonctionne en mode serveur et restaure des fichiers dump PostgreSQL au format PLAIN, un attaquant peut abuser du pipeline de restauration pour injecter et exécuter des commandes système arbitraires sur l'hôte qui exécute pgAdmin. Avec un score CVSS v3.1 de 9.1 et la position de pgAdmin comme l'un des outils d'administration PostgreSQL les plus utilisés, il ne s'agit pas d'un bogue théorique, mais d'un incident hautement prioritaire qui ne demande qu'à se produire s'il n'est pas corrigé. (NVD)

Qu'est-ce que CVE-2025-12762 ?

CVE-2025-12762 affecte pgAdmin 4 jusqu'à la version 9.9 incluse lorsque l'application est configurée en mode serveur. Dans ce mode, pgAdmin fonctionne comme une console web centrale utilisée par les DBA, les DevOps et les équipes SRE pour gérer plusieurs instances PostgreSQL à travers les environnements. (OpenCVE)

La vulnérabilité se déclenche lors des opérations de restauration utilisant Fichiers de vidage SQL au format PLAIN. Au lieu de traiter ces dumps purement comme du contenu SQL, le module de restauration de pgAdmin en mode serveur traite l'entrée d'une manière qui permet aux données contrôlées par l'attaquant à partir du dump d'être incorporées dans l'exécution de la commande. En conséquence, un dump malveillant peut conduire directement à exécution de code arbitraire sur l'hôte où s'exécute pgAdmin. (Nouvelles sur la cybersécurité)

Le vecteur CVSS pour CVE-2025-12762 est le suivant AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:L/A:LCela signifie que l'attaque est basée sur le réseau, qu'elle est peu complexe, qu'elle ne requiert que de faibles privilèges, qu'elle ne nécessite aucune interaction de la part de l'utilisateur et qu'elle peut avoir un impact important sur la confidentialité tout en ayant un impact sur l'intégrité et la disponibilité. (OpenCVE)

Versions affectées et version corrigée

Selon les avis publics et les déclarations des fournisseurs, pgAdmin 4 jusqu'à la version 9.9 incluse sont vulnérables lorsqu'ils fonctionnent en mode serveur et effectuent des restaurations à partir de fichiers dump au format PLAIN. (NVD)

Les conseils en matière de sécurité et les informations sur les vulnérabilités indiquent que la mise à niveau vers la version pgAdmin 4 version 9.10 ou ultérieure est nécessaire pour traiter complètement CVE-2025-12762. La version mise à jour renforce le pipeline de restauration et supprime le chemin d'injection de code qui rendait possible le RCE dans les versions précédentes. (Perspectives proactives)

Jusqu'à ce que cette mise à jour soit terminée, toute instance de pgAdmin qui remplit les conditions suivantes doit être considérée comme exposée :

- Exécution de pgAdmin 4 ≤ 9.9

- Configuré en mode serveur

- Effectuer ou être capable d'effectuer des restaurations à partir de fichiers dump PostgreSQL au format PLAIN

Cause première : Injection de code lors de la restauration d'une vidange PLAIN

La cause principale de CVE-2025-12762 est une faille d'injection de code à l'intérieur de la logique de restauration pour les dumps au format PLAIN en mode serveur. Lorsque pgAdmin orchestre une restauration, il construit des invocations de commandes pour les utilitaires PostgreSQL et transmet une combinaison de configuration, de paramètres d'exécution et de valeurs contrôlées par l'utilisateur dérivées du dump.

Pour les dumps au format PLAIN, le module de restauration de pgAdmin suppose incorrectement que certaines valeurs dérivées du dump sont sûres et peuvent être transmises à la commande de restauration sans une validation et un nettoyage solides. Les recherches et avis de sécurité décrivent ceci comme mauvaise gestion de l'injection de code lors des restaurations en mode serveur à partir de fichiers dump au format PLAIN. (Nouvelles sur la cybersécurité)

En pratique, cela signifie que

- pgAdmin accepte un fichier de vidage SQL au format PLAIN.

- Le module de restauration traite des parties du dump pour construire ou paramétrer des commandes de restauration au niveau du système.

- La vérification étant insuffisante, des charges utiles malveillantes peuvent sortir du contexte prévu et être interprétées comme des commandes réelles sur l'hôte.

Du point de vue de l'attaquant, le dump PLAIN devient un véhicule pour introduire clandestinement des commandes shell dans le pipeline de restauration. Une fois la restauration lancée, ces commandes s'exécutent avec les privilèges du processus pgAdmin, qui occupe souvent une position puissante dans l'environnement d'une base de données ou d'une plate-forme. (Dbugs)

Pourquoi cette vulnérabilité est-elle si dangereuse ?

Plusieurs caractéristiques rendent CVE-2025-12762 particulièrement dangereux pour les déploiements dans le monde réel :

Premièrement, il est réseau accessible et ne nécessite que faibles privilèges dans pgAdmin. Un attaquant qui peut s'authentifier en tant qu'utilisateur de niveau inférieur avec des permissions de restauration - ou qui a compromis un tel compte - peut exploiter la vulnérabilité sans avoir besoin d'une élévation supplémentaire dans l'interface web de pgAdmin. (CCB Safeonweb)

Deuxièmement, le chemin d'accès à l'exploit se cache à l'intérieur d'un flux de travail opérationnel légitimeLa restauration de bases de données à partir de fichiers de vidage (dump). De nombreuses organisations automatisent ou semi-automatisent ce flux de travail via des runbooks, des tâches CI/CD ou des tâches DBA de routine. Il est donc plus facile pour les charges utiles malveillantes de se fondre dans l'activité prévue, en particulier si la surveillance n'est pas axée sur les opérations de restauration.

Troisièmement, l'impact est exécution de code au niveau de l'hôte. Une exploitation réussie ne corrompt pas seulement une base de données ; elle peut permettre à l'attaquant de prendre pied sur le serveur sous-jacent, d'où il peut pivoter vers d'autres systèmes, déposer des outils supplémentaires, récolter des secrets ou altérer les processus de sauvegarde et de restauration à grande échelle. (siteguarding.com)

Scénarios d'attaque réalistes

Imaginez un déploiement multi-tenant de pgAdmin où plusieurs équipes partagent une console web centrale. Un utilisateur malveillant ou compromis avec des privilèges de restauration de base prépare un dump SQL au format PLAIN spécialement conçu. Le dump se présente comme un fichier de sauvegarde normal, mais il contient des charges utiles adaptées au module de restauration vulnérable. Une fois que l'attaquant télécharge le dump et initie une restauration dans pgAdmin, la charge utile se déclenche, exécutant des commandes arbitraires sur l'hôte.

On peut aussi penser à un environnement DevOps où les restaurations de bases de données sont intégrées dans les pipelines CI/CD. Un attaquant qui compromet un agent de construction ou un magasin d'artefacts peut remplacer un dump légitime par un dump PLAIN militarisé contenant l'exploit. La prochaine fois que le pipeline s'exécute ou qu'un DBA utilise ce dump via pgAdmin, l'exécution du code se produit de manière invisible au sein de ce qui semble être une étape de restauration normale. (CCB Safeonweb)

Dans les environnements en nuage ou conteneurisés, cela pourrait permettre des mouvements latéraux entre les conteneurs, le vol d'informations d'identification pour les bases de données ou les API en nuage, ou la falsification de configurations critiques qui affectent l'intégrité de plusieurs services.

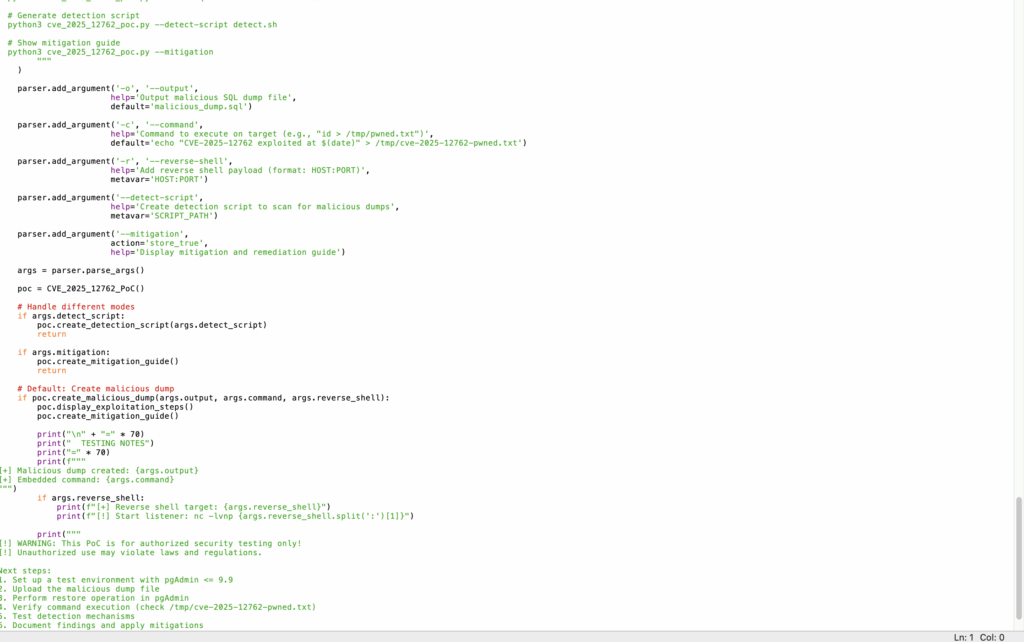

Placeholder : Preuve de concept (PoC) pour CVE-2025-12762

⚠️ Cette section est intentionnellement un espace réservé. Remplacez-la par votre propre PoC testé en laboratoire lorsque vous publiez, et suivez toujours des pratiques de divulgation et d'utilisation responsables.

# PoC pour CVE-2025-12762 (placeholder)

# -----------------------------------

# 1. Hypothèses :

# - Vulnérable pgAdmin 4 (<= 9.9) fonctionnant en mode serveur

# - L'attaquant dispose d'un compte à faible privilège avec la permission de restaurer.

# 2. Dump malveillant au format PLAIN :

# - Embed crafted content that causes command injection in restore pipeline

# 3. Exploitation :

# - Téléchargement du dump via l'interface utilisateur de pgAdmin

# - Déclencher la restauration et observer l'exécution d'une commande arbitraire sur l'hôte

# Insérez le contenu de votre dump de laboratoire et votre PoC étape par étape ici.

# NE PAS cibler les systèmes que vous ne possédez pas ou que vous ne contrôlez pas explicitement.

En limitant le PoC à un environnement contrôlé (VM locale, conteneur ou laboratoire dédié), vous pouvez étudier en toute sécurité l'impact de la vulnérabilité sans mettre en danger les données ou l'infrastructure réelles.

Comment détecter une éventuelle exploitation

La détection de l'exploitation de CVE-2025-12762 nécessite la mise en corrélation des éléments suivants rétablir les événements dans pgAdmin avec activité inhabituelle du système sur l'hôte.

Du côté de l'hôte, examinez les journaux du système d'exploitation, de l'EDR et des outils de surveillance des processus. Recherchez les processus ou commandes shell qui se lancent à proximité temporelle des opérations de restauration de pgAdmin. Toute invocation inattendue de shells, d'interpréteurs de scripts, d'utilitaires de téléchargement ou d'outils d'archivage au cours d'une restauration de base de données doit être considérée comme très suspecte. (siteguarding.com)

Du côté de pgAdmin, inspectez les journaux d'application pour les identifier :

- Opérations de restauration initiées par des utilisateurs ou des comptes de service inhabituels

- Plusieurs tentatives de restauration de la part du même utilisateur dans un court laps de temps

- Restauration à partir d'emplacements de vidage inattendus (par exemple, répertoires de téléchargement temporaires, partages externes ou archives fournies par l'utilisateur).

La corrélation entre les journaux de restauration de pgAdmin et les anomalies au niveau de l'hôte est souvent le meilleur moyen de distinguer une activité bénigne d'une chaîne d'exploitation abusant de CVE-2025-12762.

La télémétrie du réseau et les journaux DNS peuvent ajouter une couche supplémentaire. Si un événement de restauration correspond à des connexions sortantes vers des domaines ou des adresses IP non fiables (par exemple, dans le cadre d'un téléchargement d'outils de deuxième niveau), cela indique clairement que la restauration a été utilisée comme une porte dérobée plutôt que comme une opération de maintenance de routine. (La cybersécurité au quotidien)

Atténuation immédiate et renforcement à long terme

La remédiation principale pour CVE-2025-12762 est claire : mettre à jour pgAdmin 4 vers la version 9.10 ou ultérieure. Cela supprime le comportement vulnérable dans le module de restauration et ferme le vecteur RCE direct. (Perspectives proactives)

Avant que la mise à niveau puisse être entièrement déployée - ou comme mesure de défense en profondeur - les organisations doivent appliquer plusieurs contrôles supplémentaires :

Premièrement, durcir l'accès au mode serveur. Limitez l'accès au mode serveur de pgAdmin aux réseaux de confiance ou aux VPN ; appliquez une authentification forte et un contrôle d'accès basé sur les rôles ; et réduisez le nombre d'utilisateurs ou de responsables de service autorisés à effectuer des opérations de restauration.

Deuxièmement, traiter les dumps au format PLAIN comme des données non fiables. Même s'ils proviennent de sources "internes", appliquez des contrôles tels que la vérification de la somme de contrôle, des artefacts signés ou des pipelines contrôlés pour la génération et le stockage des fichiers de vidage. Dans la mesure du possible, limiter les flux de travail de restauration à des formats et des processus qui sont moins exposés à la construction de commandes contrôlées par l'utilisateur. (Nouvelles sur la cybersécurité)

Troisièmement, appliquer isolation au niveau de l'hôte. Exécutez pgAdmin sur des hôtes ou des conteneurs renforcés avec des privilèges réduits et un sandboxing fort (AppArmor, SELinux, sandboxing systemd ou isolation des conteneurs). En cas d'exploitation, ces couches limitent le rayon d'action et rendent les déplacements latéraux plus difficiles.

Enfin, incorporez CVE-2025-12762 dans votre système d'information existant. programme de gestion de la vulnérabilitéLes mesures d'atténuation de l'exposition : s'assurer qu'elles figurent dans les avis internes, les politiques d'analyse et les accords de niveau de service en matière de correctifs. Suivre l'exposition de manière explicite au lieu de s'appuyer sur des mises à jour ad hoc.

Utilisation de Penligent pour reproduire et valider CVE-2025-12762 en toute sécurité

Pour les équipes de sécurité et les ingénieurs en sécurité offensive, la simple lecture de CVE-2025-12762 ne suffit pas. Il faut souvent reproduire le problèmeLes solutions d'exploitation peuvent être mises en œuvre de manière efficace, en démontrant leur impact aux parties prenantes et en validant l'efficacité des correctifs, sans passer des jours à élaborer des charges utiles d'exploitation à la main.

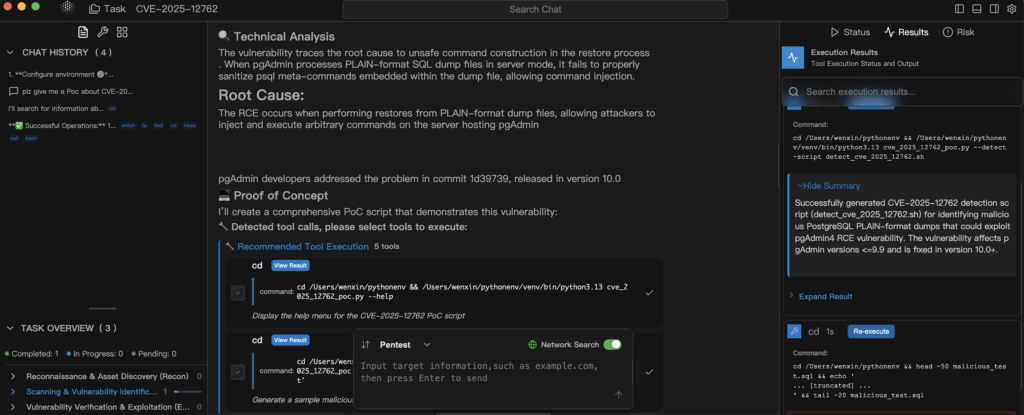

C'est ici que Penligentune plateforme de pentest d'IA agentique, peut accélérer le flux de travail. Au lieu de rédiger manuellement le PoC à partir de zéro, vous pouvez traiter la vulnérabilité comme un cas de test dans un pipeline reproductible :

Vous commencez par définir un environnement de laboratoire qui reflète votre déploiement réel de pgAdmin : même version (≤ 9.9), configuration en mode serveur, et topologie réseau similaire. Dans Penligent, vous donnez à l'agent l'identifiant CVE (CVE-2025-12762) et une description de haut niveau - "RCE lors de la restauration de fichiers dump PostgreSQL au format PLAIN en mode serveur pgAdmin". L'IA enchaîne ensuite les outils pour rassembler les détails techniques publics et synthétiser une structure PoC candidate pour un dump PLAIN malveillant.

A partir de là, Penligent peut générer automatiquement une charge utile PoC personnalisée et un plan d'exécution étape par étape, y compris la façon de télécharger et de déclencher la restauration à travers l'interface web de pgAdmin. Au lieu d'exécuter aveuglément du code, vous restez dans la boucle : vous examinez la charge utile proposée, vous ajustez les paramètres de l'environnement et vous confirmez que l'exploit ne s'exécute qu'à l'intérieur de votre laboratoire contrôlé.

Une fois l'exploit validé, Penligent peut vous aider à transformer l'exercice en une test de régression. Après une mise à jour vers pgAdmin 9.10+ ou une refonte de votre workflow de restauration, vous pouvez réexécuter le même scénario PoC. Si l'exploit ne produit plus d'exécution de code, la plateforme enregistre une atténuation réussie. S'il fonctionne toujours (par exemple, en raison d'une instance mal configurée ou d'une mise à niveau manquée), Penligent signale le risque résiduel et vous aide à identifier l'environnement qui est toujours vulnérable.

En combinant un échafaudage de PoC généré par l'IA avec une supervision humaine, Penligent permet aux équipes d'aller plus vite que les attaquants opportunistes - en trouvant, en armant et en retirant des vulnérabilités comme CVE-2025-12762 d'une manière structurée et vérifiable.

Une vue d'ensemble : Leçons pour les bases de données et l'automatisation pilotée par l'IA

CVE-2025-12762 est un rappel que les outils administratifs font partie de votre surface d'attaquepgAdmin 4 existe pour rendre l'administration de PostgreSQL plus simple et plus puissante, mais la complexité et une validation d'entrée insuffisante peuvent retourner cette puissance contre vous. (siteguarding.com)

Cette vulnérabilité s'inscrit également dans une tendance plus large : à mesure que les organisations adoptent les Automatisation pilotée par l'IA-En incluant les copilotes d'IA et les agents qui gèrent l'infrastructure, les bases de données et les outils de sécurité, le nombre de couches qui convertissent les "intentions de l'utilisateur" en "commandes du système" explose. Que ces couches vivent à l'intérieur de pgAdmin, d'un agent de pentest d'IA ou d'un système de CI/CD, elles doivent toutes être conçues en partant du principe que :

- Les fichiers de sauvegarde et les artefacts de configuration ne sont pas intrinsèquement fiables.

- Tout chemin de données influencé par l'utilisateur dans les commandes du shell est un vecteur d'injection potentiel

- L'automatisation à haut niveau de privilèges doit être traitée comme une infrastructure critique

Pour les équipes chargées des bases de données, de la sécurité et des plates-formes, les mesures à prendre sont donc doubles. Premièrement, rapiécer et durcirPremièrement, il s'agit d'amener toutes les instances de pgAdmin à une version fixe, de restreindre le mode serveur et de verrouiller les flux de travail de restauration. Deuxièmement, opérationnaliser les testsLe groupe de travail sur les vulnérabilités : utilise des plateformes comme Penligent pour générer, exécuter et réexécuter en permanence des scénarios d'exploitation pour les CVE critiques, afin que les vulnérabilités comme CVE-2025-12762 soient détectées, démontrées et éliminées avant que les attaquants ne puissent les enchaîner et provoquer un véritable incident.