Qu'est-ce qu'un exploit de type Zero-Day ?

A exploit de type "zero-day est une technique utilisée pour exploiter une faille logicielle qui n'a jamais été divulguée publiquement. Zéro jour se réfère au fait que les défenseurs ont eu zéro jour pour régler le problème.

La séquence typique d'un zero-day comprend

- Vulnérabilité inconnue

- L'attaquant le découvre

- L'attaquant développe un code d'exploitation

- L'exploit est utilisé avant qu'un correctif n'existe

Ces défauts permettent souvent :

- Exécution de code à distance (RCE)

- L'escalade des privilèges

- Vol de données

- Implantation de logiciels malveillants

- Compromis généralisé

La vulnérabilité étant inconnue, les outils de sécurité traditionnels - antivirus, IDS de signature, cycles de correction - sont intrinsèquement inefficaces.

Comment les pirates découvrent les vulnérabilités de type Zero-Day

Les attaquants sophistiqués - États-nations, groupes criminels avancés, courtiers en exploitation - utilisent de multiples techniques pour trouver des vulnérabilités non divulguées.

Fuzzing avancé (exemple technique et sûr)

Les fuzzers modernes tels que AFL++, Honggfuzz, et libFuzzer mutent les entrées pour forcer un comportement inattendu dans les applications cibles.

Vous trouverez ci-dessous un exemple de fuzzing Python sûr et éducatif illustrant le concept de base :

python

import subprocess, random

def mutate(seed) :

i = random.randint(0, len(seed)-1)

return seed[:i] + bytes([random.randint(0,255)]) + seed[i+1 :]

graine = b "A "*64

pour _ dans l'intervalle(3000) :

data = mutate(seed)

process = subprocess.Popen(["./test_binary"],

stdin=subprocess.PIPE,

stdout=sous-processus.PIPE,

stderr=subprocess.PIPE)

out, err = process.communicate(data)

si process.returncode n'est pas dans (0, None) :

print("Crash identifié - enquête manuelle")

Cela permet d'imiter les flux de travail de fuzzing sans militarisation.

Rétro-ingénierie avec IDA ou Ghidra

Les analystes :

- Décompiler les binaires

- Suivre les flux de fonctions

- Identifier les limites de la mémoire

- Repérer les appels non sécurisés (par ex,

strcpy,sprintf) - Détecter les failles logiques

La rétro-ingénierie permet aux attaquants de savoir comment un programme traite les entrées et comment le casser.

Le cycle de vie du jour zéro

Une attaque de type "zero-day" passe généralement par ces étapes :

- Découvrir vulnérabilité inconnue

- Développer un exploit (déclencheur + charge utile)

- Armement (intégrer dans un document, une page web, un fichier d'hameçonnage, etc.)

- Livrer l'exploit

- Exécuter coder et installer des logiciels malveillants

- Persister et effectuer des mouvements latéraux

- L'exploitation se propage jusqu'à l'application d'un correctif

Exemple : Démonstration sûre de la corruption de la mémoire

Vous trouverez ci-dessous un non exploitableLe risque est démontré par un débordement illustratif :

c

void vulnerable(char *input) {

char buf[32] ;

// Non sûr : uniquement pour la démonstration

strcpy(buf, input) ;

}

Ce code montre comment une simple omission peut entraîner des faiblesses en matière de sécurité.

Les véritables exploits nécessitent de contourner DEP, ASLR, les cookies de pile, CFG, et bien d'autres choses encore - bien plus que de simples bribes.

Exemple : Chaîne conceptuelle de livraison de la charge utile

Une attaque réaliste (mais non armée) pourrait impliquer :

- Un PDF malveillant → déclenche un zero-day

- Shellcode stub → charge la deuxième étape

- Loader → téléchargement d'une charge utile cryptée

- Charge utile → injection dans un processus de confiance

- Persistance → tâches planifiées / événements de registre

Un stub conceptuel de shellcode (non fonctionnel) à titre d'illustration :

assemblée

Exemple conceptuel et non exécutable

mov rax, [target_socket]

appel établir_connexion

call read_encrypted_payload

jmp execution_stub

Cela illustre la structure et non la fonctionnalité.

Pourquoi les exploits de type "Zero-Day" sont-ils si dangereux ?

Les jours zéro sont dangereux pour les raisons suivantes :

- Aucun correctif n'existe

- Les outils traditionnels ne peuvent pas les détecter

- Ils fournissent un accès à des privilèges élevés

- Ils sont utilisés par des acteurs de la menace avancée

- Ils permettent une compromission rapide et généralisée

Des études de cas (par exemple Stuxnet, SolarWinds, exploits iOS) montrent l'impact géopolitique et économique massif des attaques de type "zero-day".

Comment détecter les exploits de type "Zero-Day" ?

La détection des zero-day repose sur le comportement, pas les signatures.

Exemple de règle Sysmon : Chargements suspects de DLL

xml

<ImageLoad onmatch="include">

Signature non signée

temp

</ImageLoad>

Utile pour détecter les comportements d'exploitation précoces tels que :

- Chargement latéral de DLL suspect

- Procédé d'évidage

- Chargement de logiciels malveillants sans fichier

Exemple de règle des suricates (sûre, non spécifique)

yaml

alert http any any -> any any (

msg : "Comportement d'exploitation potentielle" ;

flow:established,to_server ;

contenu : "|00 00 ff ff|" ;

http_header ;

)

Il détecte les modèles malformés souvent générés lors de la mise au point d'exploits.

Sandboxing léger en Python

python

import subprocess

def run_safely(file) :

subprocess.run(["firejail", "--private", file])

Le confinement est essentiel lors de l'analyse de documents suspects ou de fichiers binaires.

Comment se défendre contre les menaces de type "Zero-Day" ?

La résilience aux attaques de type "zéro jour" est nécessaire :

- Défense en profondeur

- Réduction de la surface d'attaque

- Contrôle d'accès strict

- Segmentation du réseau

- EDR basé sur le comportement

- Cadres d'atténuation des exploits (CFG, ASLR, DEP)

- Cycles de correctifs rapides et correctifs virtuels

Exemple : La logique du WAF bloque les entrées anormales

python

def waf_filter(req) :

if len(req.headers.get("User-Agent", "")) > 400 :

retourner Faux

if "{{$" in req.text :

retourner Faux

Retourner True

Cela permet de bloquer des classes d'attaques, et non des charges utiles spécifiques.

Exemple : RASP SQL Injection Guard

python

def protect_sql(query) :

dangerous = ["--", " ;", "/*", "*/", "DROP", "UNION"]

if any(x in query.upper() for x in dangerous) :

raise Exception("Blocage d'un comportement SQL suspect")

Retourner la requête

La protection en cours d'exécution neutralise des familles entières d'exploits.

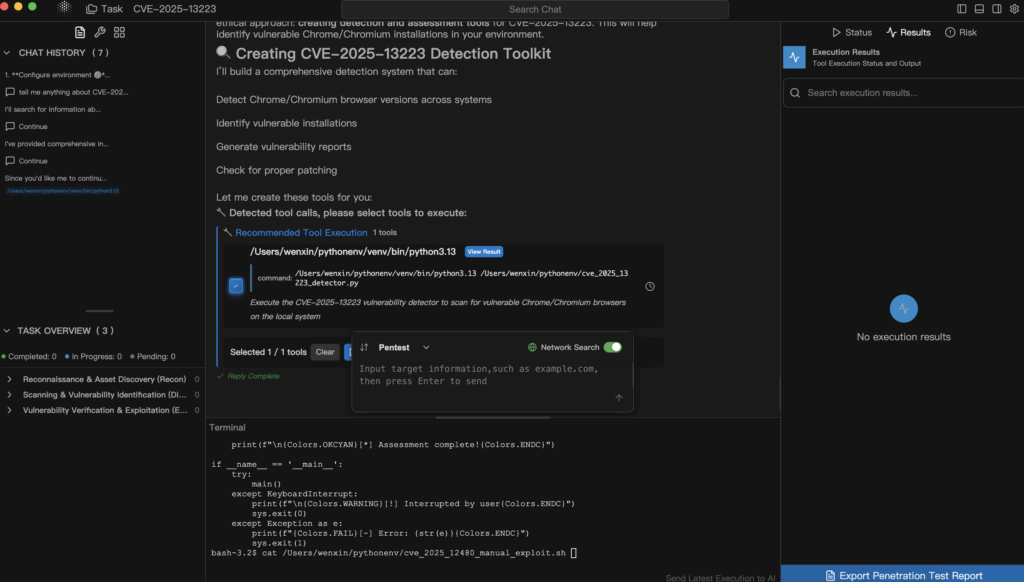

Penligent : Résilience Zero-Day pilotée par l'IA

Penligent renforce les organisations contre les menaces de type "zero-day" en utilisant :

- Flou guidé par l'IA

- Découverte autonome de vulnérabilités

- Détection des anomalies de mémoire

- Diffusion sémantique des réponses de l'API

- Evaluation de l'exploitabilité basée sur le ML

- Détection automatisée des mouvements latéraux

Moteur de simulation Zero-Day de Penligent (Pseudo-Workflow)

pseudo

boucle :

input = AI.generate_mutation(seed)

response = target.run(input)

si response.crash ou hang :

report.possible_zero_day(input)

si response.behavior_shift > threshold :

alert.behavior_anomaly()

Cela permet d'identifier de manière proactive les faiblesses de type "zero-day" avant que les attaquants ne les trouvent.

Analyse de l'exploitabilité négligente

pseudo

analyze(memory_dump) :

si control_flow_corrupted :

rating="Haut"

elif heap_structures_modified :

rating="Moyen"

d'autre part :

rating="Faible"

Cela permet de réduire les faux positifs et d'obtenir des informations exploitables.

Conclusion : La défense contre les attaques de type "zéro jour" nécessite une stratégie proactive

Les exploits de type "zéro jour" vont continuer à se multiplier, en particulier avec l'accélération de la cybercriminalité basée sur l'IA. Les défenseurs doivent passer de basé sur la signature à comportementale, axée sur les anomalies et prédictive approches.

Penligent est spécialement conçu pour aider les organisations à devancer ces menaces en découvrant les faiblesses avant que les attaquants ne puissent les exploiter.