Oracle Identity Manager (OIM) est le genre de système que l'on ne remarque que lorsqu'il tombe en panne. Il fournit des identités, gère les droits, délivre des accès ou fait office de courtier, et se situe souvent en amont de toute application d'entreprise sérieuse. Lorsqu'une vulnérabilité est détectée dans l'OIM, il s'agit rarement d'un "CVE comme les autres". La CVE-2025-61757 en est un exemple critique : une RCE non authentifié, atteignable par le réseau dans le composant REST WebServices de l'OIM qui peut conduire à une prise de contrôle totale du niveau d'identité. NVD le résume clairement : les versions prises en charge concernées sont les suivantes 12.2.1.4.0 et 14.1.2.1.0L'exploitation nécessite pas d'authentification, se produit sur HTTPet donne compromis à fort impact de la confidentialité, de l'intégrité et de la disponibilité, avec une Score CVSS 3.1 de 9.8 (critique). (NVD)

Ce qui fait que ce CVE mérite une lecture plus approfondie, de niveau ingénieur, ce n'est pas seulement son score, mais aussi où elle vit. Les plateformes d'identité sont la base de confiance des entreprises modernes. Un attaquant distant qui exécute un code sur l'OIM n'est qu'à un pas de falsifier des identités, d'altérer des attributions de rôles ou de pivoter vers des niveaux adjacents d'intergiciels et d'applications. En d'autres termes, CVE-2025-61757 est une prise d'identité primitive.Il ne s'agit pas d'un bogue de l'application étroite.

L'analyse publique la plus citée : pourquoi cette chaîne fonctionne-t-elle ?

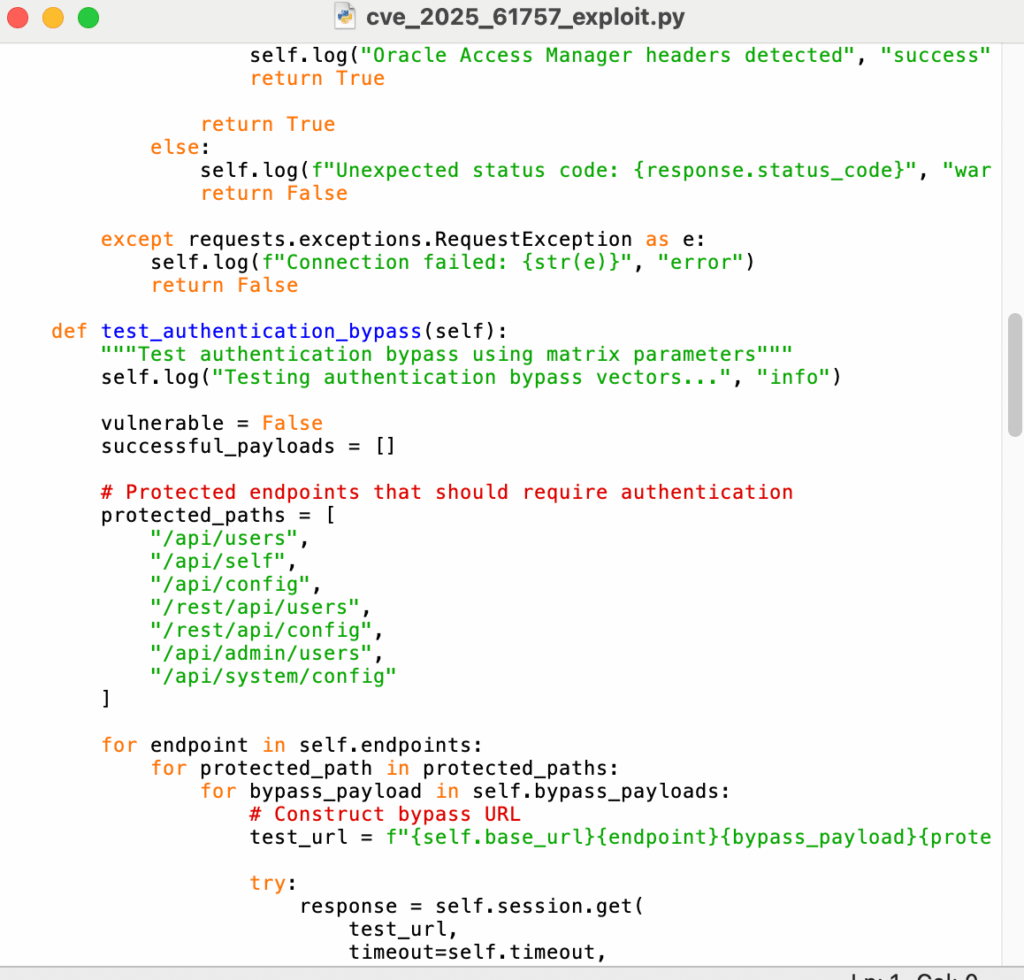

Parmi les comptes rendus accessibles au public, l'article de Searchlight Cyber ("Breaking Oracle's Identity Manager : Pre-Auth RCE") est actuellement l'analyse détaillée la plus référencée pour CVE-2025-61757, reprise par le SANS et d'autres traqueurs. (Searchlight Cyber) Leur principale affirmation est que la vulnérabilité est une chaîne à deux étages:

- a contournement de la préauthentification dans un filtre de sécurité Java centralisé qui protège la surface de gestion REST, et

- abus d'un fonction de gestion administrative/de script à haut privilège exposée par ces API RESTqui aboutit à l'exécution du code à distance. (Searchlight Cyber)

Les mécanismes exacts de la charge utile ne sont pas ce qui importe pour les défenseurs (et ne devraient pas être répétés en dehors d'un laboratoire autorisé). Ce qui compte, c'est le modèle : un "Filtre central + liste d'autorisations fragile". où l'authentification est appliquée en faisant correspondre les URI des requêtes à une liste blanche permissive. Dans les applications Java d'entreprise de la vieille école, cette méthode est courante ; en termes de sécurité, il s'agit d'une arme à feu récurrente. Si votre contrôle d'accès dépend d'une correspondance de chaîne ou de regex à travers des règles complexes d'analyse d'URI, vous pariez sur le fait que tous Le composant en amont normalise les chemins de la même manière. Ce pari est généralement perdant.

Un moyen sûr de saisir la forme de la cause première consiste à examiner une version abstraite de la logique :

// Pseudocode illustrant l'anti-modèle (pas le code du produit)

if (request.uri.matches(ALLOWLIST_PATTERN) || request.query.equalsIgnoreCase("SPECIAL_CASE")) {

chain.doFilter(request, response) ; // ignore l'authentification

} else {

enforceAuthentication() ;

}

Une fois que les attaquants peuvent contourner la porte d'authentification, tout point d'accès administrateur puissant devient un tremplin d'exécution potentiel. La principale conclusion de Searchlight n'est pas que "ce point d'accès spécifique est dangereux", mais que "Les surfaces d'administration REST dans les produits IAM comprennent souvent la compilation de scripts, la gestion de connecteurs ou des crochets de flux de travail avec une confiance implicite". Lorsque ceux-ci sont exposés sans authentification, vous obtenez un RCE par conception, et non par accident. (Searchlight Cyber)

La leçon d'ingénierie plus générale est utile au-delà de ce seul CVE : les filtres centralisés avec listes d'autorisation constituent une classe de vulnérabilité structurelle. Si vous procédez à l'examen du code de vos propres services Java (ou à l'audit des logiciels intermédiaires des fournisseurs), considérez "central allow-list auth" comme une odeur qui mérite d'être testée de manière contradictoire.

Versions affectées et contexte du correctif

Oracle a corrigé CVE-2025-61757 dans l'application Mise à jour du correctif critique d'octobre 2025 (CPU), publié le 2025-10-21. (Oracle) Les versions affectées prises en charge et mentionnées dans de nombreux rapports de suivi sont les suivantes :

| Produit | Composant | Versions prises en charge concernées | Ligne de patch |

|---|---|---|---|

| Oracle Identity Manager (Fusion Middleware) | Services Web REST | 12.2.1.4.0, 14.1.2.1.0 | Correctif dans CPU Oct 2025 |

Cela correspond à la NVD, à la base de données de vulnérabilité de Wiz et à la description de l'exposition de runZero. (NVD)

Un point opérationnel subtil mais important : Les CPU Oracle sont trimestriels. Les entreprises qui ne disposent pas d'un système serré de réception et de déploiement des UC ont tendance à accumuler une "dette de correctifs" dans les piles d'identité et de middleware, car elles sont perçues comme des systèmes stables et peu changeants. CVE-2025-61757 brise cette hypothèse. Ce n'est pas un bogue que vous pouvez laisser pour le "prochain trimestre" si votre plan de gestion REST est accessible depuis des réseaux non fiables.

La réalité de la surface d'attaque : pourquoi cette CVE sera analysée rapidement

Même sans discuter des détails de l'exploit, la forme du vecteur CVSS indique pourquoi les acteurs de la menace automatisée s'en préoccupent. NVD et Wiz le listent comme suit :

- AV:N (réseau accessible),

- AC:L (faible complexité),

- PR:N/UI:N (pas de privilèges, pas d'interaction avec l'utilisateur),

- C:H/I:H/A:H (impact complet). (NVD)

Cette combinaison est le "feu vert" pour les scanners de produits de base. Dès qu'un PoC atterrit dans les canaux publics, il devient un empreinte digitale en une seule demande + chaîne de suivi dans les réseaux de zombies. Les serveurs d'identité qui sont discrètement exposés par le biais d'équilibreurs de charge mal configurés, de règles NAT héritées ou de failles dans l'assistance à distance des fournisseurs ont tendance à apparaître rapidement dans ces analyses.

Vous avez également un problème de contexte plus large : Le middleware d'Oracle a été une cible de grande valeur en 2025, avec plusieurs bogues critiques non authentifiés dans des produits adjacents (WebLogic, EBS, modules de marketing) qui ont fait l'objet de campagnes actives. L'analyse de l'unité centrale de Qualys d'octobre met explicitement en évidence les bogues critiques de Fusion Middleware en tant que groupe à haut risque. (Qualys) Cela augmente la probabilité que les attaquants enchaînent la compromission de l'OIM dans des opérations plus larges de la propriété d'Oracle.

Vérification défensive sans transformer la détection en exploitation

Pour la plupart des équipes, la première tâche est simple : identifier l'expositionIl ne s'agit pas d'imiter les attaquants. Un flux de travail sûr et autorisé ressemble à ceci :

- Inventaire des versions de l'OIM à travers les environnements et les comparer aux lignées affectées.

- Limiter l'accès à la gestion immédiatement (ACL de réseau, portail VPN, ZTNA), même avant les fenêtres de correctifs.

- Chasser les anomalies de l'administration REST dans les journaux d'accès : des URI de requête à forte entropie, des rafales provenant d'IP inconnues ou des points de terminaison de classe administrateur invoqués à des heures où il n'y a pas de changement.

Pour rester concret, voici un outil de recherche de versions uniquement défensives que vous pouvez intégrer à vos tâches d'inventaire des actifs :

# Défensif uniquement : faire correspondre les versions découvertes de l'OIM à l'ensemble concerné

à partir de la version d'importation de l'emballage

AFFECTED = [

("12.2.1.4.0", "12.2.1.4.0"),

("14.1.2.1.0", "14.1.2.1.0"),

]

def is_affected(v : str) -> bool :

v = version.parse(v)

return any(version.parse(lo) <= v <= version.parse(hi) for lo, hi in AFFECTED)

for v in ["12.2.1.4.0", "14.1.2.1.0", "14.1.2.2.0"] :

print(v, "affected ?" , is_affected(v))

Si vous ne pouvez pas extraire de manière fiable les versions des bannières, donnez la priorité aux données CMDB internes, aux manifestes des paquets hôtes ou aux métadonnées Oracle home. L'essentiel est d'éviter de "sonder" votre niveau d'identité d'une manière qui augmente le risque opérationnel.

Chasse aux rustines : à quoi ressemblerait un compromis ?

La chaîne de Searchlight implique une catégorie spécifique de comportements à surveiller, même après une mise à niveau :

- Les points d'extrémité de gestion REST sont touchés par des sources inconnuesnotamment à partir de plages d'adresses IP publiques.

- Verbes de gestion utilisés en dehors des fenêtres de changementen particulier tout ce qui compile, télécharge ou modifie les flux de travail/connecteurs.

- Nouveaux comptes de service ou changements de rôle qui ne correspondent pas aux opérations sanctionnées par un billet.

RunZero et Wiz conseillent tous deux d'examiner les journaux à la recherche d'activités REST inhabituelles et de restreindre les possibilités d'accès à la gestion dans le cadre d'un durcissement, et pas seulement d'une remédiation. (RunZero)

La raison pour laquelle il faut prendre cela au sérieux après l'application des correctifs est que les bogues RCE avant l'authentification sont souvent exploités avant la divulgation. Si le niveau REST était exposé, il faut supposer qu'il a pu être touché.

Des mesures d'atténuation qui réduisent réellement les risques

Le conseil officiel d'Oracle est d'appliquer les mises à jour de l'unité centrale d'octobre 2025, qui comprennent le correctif. (Oracle) D'un point de vue technique, les mesures de réduction des risques se présentent comme suit :

- Rattrapage immédiat sur toute version supportée affectée.

- Supprimer l'accessibilité au public des plans de gestion REST. Les API d'administration de l'identité ne doivent pas être orientées vers l'internet.

- Rotation des informations d'identification privilégiées et exiger l'AMF lorsque cela est possible d'un point de vue opérationnel.

- Base de référence et suivi dérive de la configuration de l'OIM (rôles, connecteurs, flux de travail).

- Segmenter le niveau IAM de sorte que même si l'OIM est compromise, le mouvement latéral est ralenti.

Rien de tout cela n'est nouveau, mais CVE-2025-61757 est une étude de cas qui montre pourquoi le renforcement de l'IAM ne peut pas être considéré comme "prêt à l'emploi". Le middleware d'identité est maintenant fermement placé dans le même panier de priorité des menaces que les VPN de périphérie et les passerelles web.

Pourquoi ce CVE est-il important pour les ingénieurs en sécurité de l'IA ?

Si vous travaillez à l'intersection des systèmes d'IA et de la sécurité, l'OIM est une dépendance en amont de plus en plus pertinente. Vos clusters de modélisation, vos plateformes de données, votre CI/CD et même vos outils LLM internes héritent souvent des décisions d'accès de l'IAM de l'entreprise. La prise de contrôle de l'infrastructure d'identité avant l'authentification est la façon dont les attaquants " légitiment " la compromission ultérieure de la pile d'IA : ils n'ont pas besoin de détruire un serveur de modèles s'ils peuvent monnayer l'identité qui est autorisée à le modifier.

Du point de vue de l'IA défensive, CVE-2025-61757 nous rappelle qu'il faut traiter la télémétrie de l'identité comme un signal de première classe dans vos pipelines de détection. Si vous construisez des outils de sécurité agentiques, l'"automatisation à fort impact" la plus réaliste n'est pas la génération d'exploits spéculatifs - c'est l'inventaire de haute fidélité, la modélisation du rayon d'action et l'orchestration des correctifs pour les domaines de l'identité et du middleware.

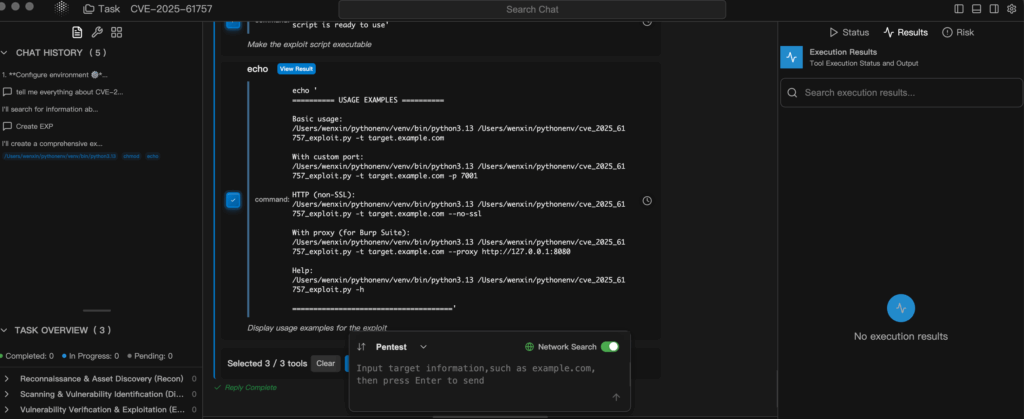

Une note discrète sur l'automatisation (quand elle s'impose)

Dans les grands parcs Oracle, la prolifération des versions est réelle : les versions de développement, d'assurance qualité, de reprise après sinistre et les versions héritées sont souvent en retard de plusieurs trimestres. Les plateformes d'automatisation à intervention humaine telles que Penligent peuvent aider à inventaire des versions de l'OIM à l'échelle de la flotte, validation de l'exposition et suivi des mesures correctivessans pousser les équipes à une exploitation risquée. Lorsque la vulnérabilité est critique du point de vue de l'identité, la rapidité et la précision de la boucle "trouver → prioriser → corriger" comptent plus que tout.

Fermeture

CVE-2025-61757 n'est pas seulement un bogue ; c'est un itinéraire de compromission de niveau d'identité à fort effet de levier, né d'un anti-modèle Java d'entreprise connu. La demande immédiate est évidente : patcher les versions d'OIM concernées et verrouiller l'accès à la gestion REST. L'enjeu à plus long terme est plus important : si votre plan de contrôle IAM est accessible, il sera attaqué - et les filtres de liste d'autorisation centralisés seront contournés. Traitez ce CVE comme une fonction de forçage pour vérifier comment vos systèmes d'identité sont exposés, authentifiés et contrôlés.