Résumé : Ce qui fait de CVE-2025-64446 une vulnérabilité de type "Stop-Everything".

CVE-2025-64446 est une vulnérabilité critique de Fortinet FortiWeb divulguée le 14 novembre 2025. Fortinet la classe dans la catégorie Traversée du chemin relatif dans l'interface graphique de FortiWeb, mais le résultat pratique est plus grave : un attaquant distant et non authentifié peut exécuter des commandes administrativesIl est possible de prendre le contrôle de FortiWeb Manager et d'accéder à l'interface de commande WebSocket, ce qui constitue une prise de contrôle complète de l'appareil. NVD attribue un vecteur CVSS critique 9.x (AV:N/AC:L/PR:N/UI:N/C:H/I:H/A:H). En termes clairs : si votre interface de gestion FortiWeb est accessible depuis l'internet et que vous êtes sur une version vulnérable, il s'agit d'un incident de classe RCE pré-auth qui ne demande qu'à se produire. NVD+2FortiGuard+2

Il ne s'agit pas d'une hypothèse. Fortinet et de nombreux fournisseurs de renseignements sur les menaces confirment l'exploitation active dans la natureet CISA a ajouté CVE-2025-64446 au catalogue des vulnérabilités exploitées connues (KEV) dans les 24 heures. Cette combinaison - impact critique sur la pré-authentification + inscription au catalogue KEV - la place dans la même catégorie opérationnelle que les failles zéro les plus dangereuses de ces dernières années. CISA+2CISA+2

Du point de vue du référencement et de l'attention, les expressions cooccurrentes à fort taux de clics pour ce CVE dans les couvertures les mieux classées sont systématiquement les suivantes "FortiWeb zero-day", "exploité dans la nature", "path traversal RCE" et "authentication bypass". Vous les voyez répétées parce qu'elles capturent l'intention réelle de l'acheteur : "Suis-je exposé et suis-je déjà ciblé ?" Greenbone+3Rapid7+3Tenable®+3 (déduction basée sur la densité des titres des SERP)

Pourquoi les bogues de FortiWeb deviennent des désastres de façade

FortiWeb est une appliance WAF/WAAP positionnée à l'extrême limite de l'infrastructure web, généralement dans une zone démilitarisée (DMZ) ou agissant en tant que reverse-proxy devant les applications critiques de l'entreprise. Cette position rend toute compromission du plan de gestion d'une valeur disproportionnée. Une fois qu'un attaquant possède FortiWeb, il peut persister via de nouveaux comptes d'administration, modifier la politique WAF pour " ouvrir des voies " discrètement dans la pile d'applications protégées, ou utiliser l'appliance comme un point de pivot à fort effet de levier. De multiples analyses d'incidents de CVE-2025-64446 montrent que le premier objectif de l'attaquant est souvent de créer un administrateur local FortiWebpuis se connecter normalement pour prendre le relais. Rapid7+3Loup Arctique+3Vision de Bits+3

C'est la raison pour laquelle le volume d'exploitation a augmenté si rapidement après l'inclusion de KEV : FortiWeb n'est pas un simple nœud logiciel, c'est un point d'étranglement pour l'application des politiques. Une vulnérabilité à ce niveau est un accélérateur d'intrusion. Cerf-volant noir+1

Cœur de la technique : Le franchissement du chemin relatif répond à la logique d'authentification par chemin alternatif

Cause première, extraite des rapports du fournisseur et des rapports de terrain

L'avis PSIRT de Fortinet décrit CVE-2025-64446 comme suit traversée de chemin relatif (CWE-23) dans la couche de routage FortiWeb GUI/API. Le consensus est que les chemins d'URL ne sont pas correctement normalisés et contraints avant d'être envoyés aux gestionnaires. En injectant des segments relatifs de type "traversal", un attaquant peut échapper à l'analyse de l'URL. /api/ et atteindre un processeur CGI ou de gestion qui n'applique pas correctement l'authentification. FortiGuard+2NVD+2

Plusieurs analyses indépendantes soulignent que la faille se comporte également comme Contournement de l'authentification à l'aide d'un chemin alternatif (CWE-288)La double classification est importante d'un point de vue opérationnel parce qu'elle encadre la question de l'authentification. Cette double classification est importante d'un point de vue opérationnel parce qu'elle pose la question suivante routage-sémantique plutôt que "un mauvais point d'arrivée". Greenbone+2Black Kite+2

Modèle d'exploitation dans le monde réel (sans détail d'armement)

Les attaques observées suivent une chaîne prévisible : la confusion des chemins fait atterrir la demande sur un gestionnaire de gestion non authentifié, qui permet alors des actions administratives telles que la création d'un nouvel utilisateur privilégié ou l'invocation de commandes au niveau du système. Rapid7, Arctic Wolf et Bitsight ont tous documenté une exploitation conforme à la norme création d'un poste d'administrateur avec préauthentification, suivie d'une connexion normale à l'interface utilisateur. The Hacker News+3Rapid7+3Arctic Wolf+3

Le modèle mental important n'est pas la charge utile spécifique, mais la structure :

échappement de route → gestionnaire non authentifié → capacité du plan d'administration → prise en charge complète de l'appareil.

Champ d'application et versions de correction

Les versions affectées couvrent plusieurs branches de FortiWeb. Le tableau ci-dessous aligne les limites du PSIRT de Fortinet avec les résumés NVD et CISA. FortiGuard+2NVD+2

| Branche | Versions concernées | Versions corrigées (directives du fournisseur) | Sévérité |

|---|---|---|---|

| FortiWeb 8.0 | 8.0.0 - 8.0.1 | 8.0.2+ | Critique |

| FortiWeb 7.6 | 7.6.0 - 7.6.4 | 7.6.5+ | Critique |

| FortiWeb 7.4 | 7.4.0 - 7.4.9 | 7.4.10+ | Critique |

| FortiWeb 7.2 | 7.2.0 - 7.2.11 | 7.2.12+ | Critique |

| FortiWeb 7.0 | 7.0.0 - 7.0.11 | 7.0.12+ | Critique |

Compte tenu du statut de KEV, l'application de correctifs n'est pas une question de "prochaine fenêtre de maintenance", c'est une question de "temps", c'est une question de "temps". urgence immédiate. CISA+1

Confirmation des risques sans sondages dangereux

Étape 1 : Inventorier l'exposition et la version (sonder, ne pas exploiter)

Commencez par un sondage prudent pour confirmer que les surfaces de gestion FortiWeb sont accessibles et quelle est la version utilisée. Évitez toute charge utile de traversée sur la production.

# Identifier l'exposition à la présence et à la gestion de FortiWeb

curl -k -I https:/// | head -n 20

# Si vous avez un accès administrateur, vérifiez la version du firmware dans l'interface utilisateur.

# Comparez ensuite avec les plages affectées ci-dessus.

Ce seul fait vous permet de trier la plupart des risques, car l'exploit est antérieur à l'authentification et limité à la version. NVD+1

Étape 2 : Recherche de "Path Semantics + Admin Activity" dans les journaux

GreyNoise et Rapid7 ont tous deux observé un balayage à grande échelle avec des chemins de gestion mal formés, et les comptes rendus d'incidents soulignent la création d'utilisateurs administrateurs inattendus. Traduisons cela en deux hypothèses de logs corrélés :

- Jetons de chemin relatif inhabituels frappant les chemins de gestion /api/ ou /cgi-bin/.

- Nouveaux comptes d'administrateurs locaux ou escalades de privilèges en dehors des fenêtres de changement

- Sessions WebSocket/CLI établies à partir d'IP non-administratrices ou à des heures irrégulières

Une requête SIEM simple pourrait ressembler à ceci :

SELECT *

FROM fortiweb_http_logs

WHERE url_path LIKE '%..%'

AND (url_path LIKE '%/api/%' OR url_path LIKE '%/cgi-bin/%')

AND response_status IN (200, 302)

AND timestamp > now() - interval '14 days' ;

Si ces signaux coïncident dans la même fenêtre temporelle, considérez l'appareil comme potentiellement compromis et suivez les procédures de réponse aux incidents. Rapid7+2GreyNoise+2

Pourquoi les ingénieurs en sécurité IA doivent-ils se préoccuper d'aller au-delà de l'application de correctifs et du passage à l'action ?

CVE-2025-64446 est une étude de cas compacte qui illustre deux tendances importantes pour les flux de travail en matière de sécurité agentique.

Tout d'abord, il s'agit d'un classique route-semantic auth bypass. Les scanners traditionnels s'appuient sur des points de terminaison et des signatures connus. Ici, l'exploitation repose sur l'atterrissage des requêtes dans les anciens gestionnaires par le biais de lacunes dans la canonisation des chemins. C'est une solution naturelle pour les flux de travail LLM hybrides : laisser les modèles raisonner sur les graphes de routage et les surfaces CGI historiques, puis utiliser des sondes programmatiques sûres pour valider les hypothèses. Greenbone+1

Deuxièmement, l'exploitation avant l'affectation formelle du CVE. Le trafic PoC public a été observé dans les pots de miel au début du mois d'octobre, tandis que le CVE et l'avis du fournisseur ont été publiés à la mi-novembre. Cette fenêtre "correctifs silencieux + divulgation retardée" est exactement là où l'automatisation échoue généralement - parce qu'il n'y a pas encore d'empreinte digitale stable à faire correspondre. Rapid7+2Loup arctique+2

Ce CVE n'est donc pas un simple incident ; il nous rappelle que les "zero-days" modernes des appareils de bord exigent une défense raisonnée de la divulgation préalableet pas seulement la chasse aux signatures.

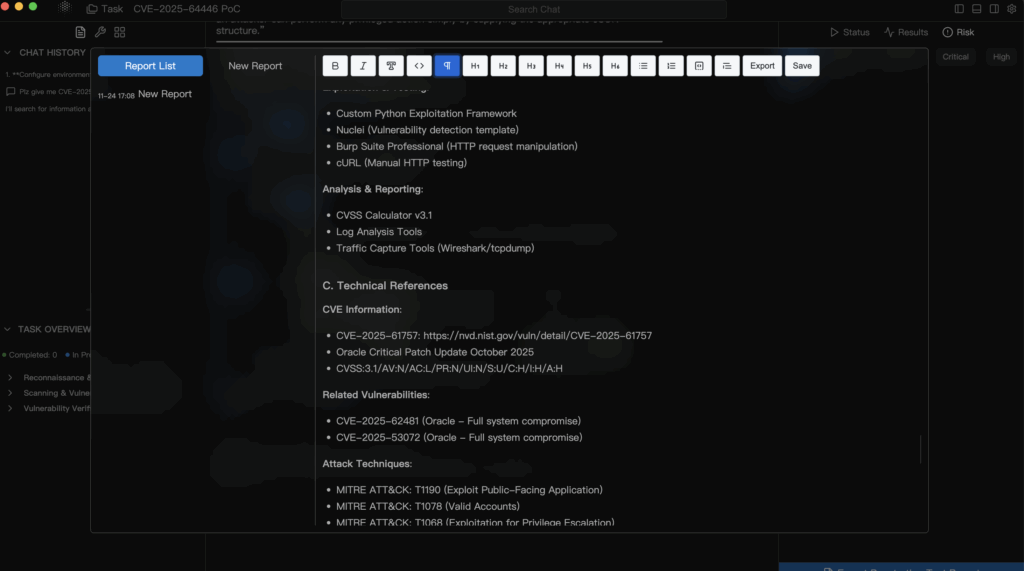

Validation contrôlée

Dans les zero-days comme CVE-2025-64446, les défenseurs sont souvent confrontés à une lacune : vous avez besoin de preuves rapidement, mais les PoCs entièrement armés peuvent ne pas être fiables, ne pas être sûrs d'être exécutés en production, ou tout simplement ne pas être encore publics. Une plateforme de pentesting et de validation agentique telle que Penligent peut transformer la chaîne de recherche en une boucle d'ingénierie auditable.

Une approche pratique consiste à demander à des agents d'ingérer des sources faisant autorité (Fortinet PSIRT, CISA KEV, Rapid7 ETR, GreyNoise telemetry), de distiller les versions affectées et les surfaces d'attaque sémantiques, puis de générer une base de données d'attaques. plan de validation minimal et contrôlé pour un clone de laboratoire isolé de FortiWeb. Cela permet d'éviter une exploitation imprudente sur le terrain tout en produisant une preuve concrète du risque. Bruit gris+3FortiGuard+3CISA+3

Tout aussi important, le reporting " evidence-first " de Penligent vous permet d'empaqueter automatiquement les traces HTTP, les différences de configuration, les chronologies des comptes d'administrateur et les notes de remédiation. Pour les équipes de sécurité IA qui doivent justifier des mises à niveau d'urgence auprès de la direction des opérations ou des régulateurs, ce pipeline "raisonnement → vérification contrôlée → rapport défendable" est la partie qui permet réellement d'économiser du temps et des arguments.