Les adresses IP privées sont des plages d'adresses IPv4 réservées qui ne peuvent pas être acheminées sur l'internet public et sont utilisées pour séparer le trafic du réseau interne, mais dans les contextes modernes d'informatique dématérialisée et de sécurité, elles représentent également des cibles de grande valeur pour les attaquants et des risques de mauvaise configuration lorsqu'elles ne sont pas correctement validées.

Comprendre ces plages d'IP privées et leurs implications est essentiel pour les ingénieurs en sécurité pilotés par l'IA, les testeurs de pénétration et les chasseurs de menaces qui travaillent dans des environnements 2025 avec des microservices, des réseaux zéro confiance et l'expansion automatisée de la surface d'attaque.

Qu'est-ce qu'une adresse IP privée et pourquoi est-elle importante ?

Adresses IP privées, définies par RFC 1918Les adresses IPv4 privées sont des plages IPv4 non routables que les réseaux internes utilisent pour éviter l'épuisement des adresses IP et isoler le trafic de l'internet public. Les plages d'adresses IPv4 privées standard sont les suivantes :

| Gamme | CIDR | Utilisation typique |

|---|---|---|

| 10.0.0.0-10.255.255.255 | /8 | Grandes entreprises, VPC en nuage |

| 172.16.0.0-172.31.255.255 | /12 | Réseaux moyens, isolation des segments |

| 192.168.0.0-192.168.255.255 | /16 | Mise en réseau des particuliers et des petites entreprises |

Ces adresses sont largement adoptées dans les réseaux sur site, les nuages privés virtuels (VPC), les pods et services Kubernetes, les microservices dorsaux et les limites de segmentation zéro confiance. Ils ne sont pas joignables via l'internet public, à moins d'être mal configurés avec NAT ou exposés par le biais de services. (RFC 1918 : https://datatracker.ietf.org/doc/html/rfc1918)

Cet isolement est souvent interprété à tort comme une frontière de sécuritéLes services d'information et de communication (SIP) sont des outils efficaces, mais ils ne sont pas intrinsèquement protecteurs, en particulier lorsque les attaquants exploitent des failles logiques pour amener l'infrastructure à interagir avec des services internes.

Risques de sécurité : SSRF et accès aux métadonnées internes

L'une des catégories les plus dangereuses de vulnérabilités impliquant des adresses IP privées est la suivante Falsification des requêtes côté serveur (SSRF). Selon la Top 10 de la sécurité des API de l'OWASPSSRF permet aux attaquants d'inciter un serveur à effectuer des requêtes HTTP vers des ressources internes ou externes qui ne sont pas directement accessibles, révélant souvent des données sensibles et des services internes. (OWASP API7:2023 SSRF : https://owasp.org/www-project-api-security/)

Lors d'une vague d'attaques SSRF coordonnées observée en 2025, plus de 400 IP ont été détectées ciblant plusieurs vulnérabilités SSRF sur différentes plateformes, ce qui a permis aux attaquants de s'introduire dans des réseaux privés internes et d'extraire des métadonnées et des informations d'identification dans le nuage. Ces attaques montrent comment le SSRF, combiné à des espaces IP privés, peut devenir un point d'entrée catastrophique. technijian.com

Exemple Exploitation

Les fournisseurs d'informatique en nuage exposent des services de métadonnées sur des adresses IP internes telles que 169.254.169.254qui, s'il est extrait d'un serveur vulnérable, peut divulguer des informations d'identification.

python

import requests# Usager SSRF non sûresp = requests.get("")print(resp.text)

Sans validation pour bloquer les IP privées, les URL contrôlées par l'utilisateur pourraient entraîner la fuite de ces métadonnées internes.

CVE en vedette : CVE-2025-8020 et contournement du paquet private-ip

Une vulnérabilité à fort impact CVE-2025-8020 affecte le paquet npm largement utilisé private-ipqui vise à vérifier si une IP appartient à une plage privée. Les versions jusqu'à la 3.0.2 ne classent pas correctement certaines plages internes, ce qui ouvre la voie à un contournement du SSRF où les attaquants peuvent encore atteindre des hôtes internes parce que le multicast ou d'autres blocs réservés ne sont pas reconnus. advisories.gitlab.com

Cet exemple montre que même les utilitaires destinés à détecter les adresses IP privées peuvent être défectueuxet souligne pourquoi l'analyse des dépendances et l'évaluation des risques assistées par l'IA sont des éléments cruciaux des pipelines de sécurité modernes.

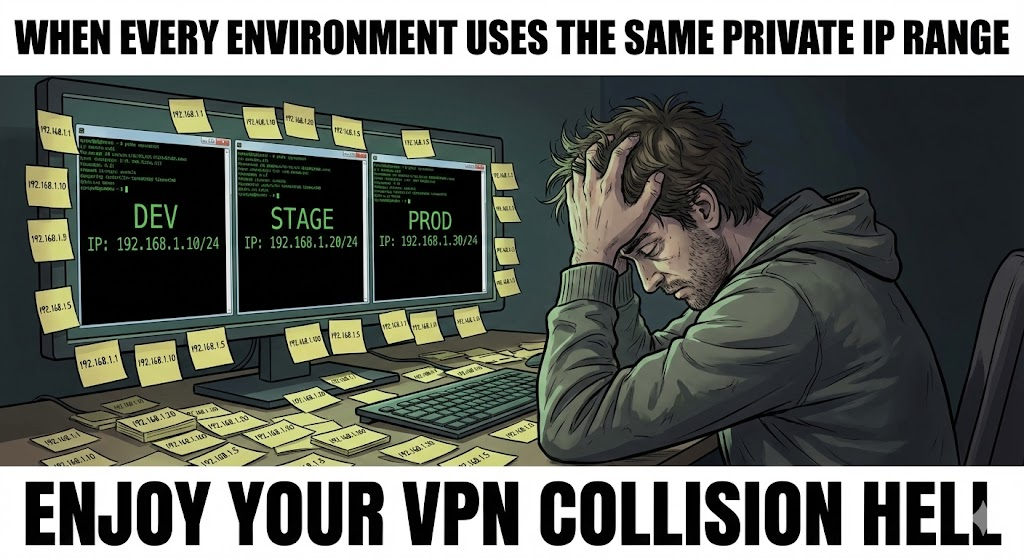

Quand la logique de l'adresse IP privée se retourne contre elle

Trop souvent, les développeurs partent d'un principe :

"Si les services internes fonctionnent sur des adresses IP privées, ils sont à l'abri des intrus.

Cette hypothèse échoue dès qu'un attaquant trouve un moyen d'acheminer des demandes par proxy à l'intérieur de la limite de confiance, par exemple par le biais de SSRF, de proxies ouverts ou d'informations d'identification compromises. Une fois à l'intérieur, les IP privées deviennent des voies de déplacement latéral.

Prenons l'exemple d'une simple API interne Node.js exposée sans authentification :

javascript

app.get("/internal/secret", (req, res) => { res.send("Configuration hautement sensible") ; }) ;

Si une vulnérabilité SSRF ailleurs dans la pile permet des demandes de maillage à ce point d'extrémité, il en résulte une fuite de données catastrophique.

Stratégies défensives contre les abus de propriété intellectuelle privée

Reconnaissant que les limites des IP privées sont pas de contrôles de sécuritéLes ingénieurs devraient mettre en place des défenses à plusieurs niveaux :

Valider et bloquer les demandes d'accès aux plages réservées

Avant d'effectuer des requêtes sortantes basées sur des entrées utilisateur, il faut résoudre et vérifier que la destination n'est pas une IP réservée ou interne :

javascript

import dns from "dns" ;

import ipaddr from "ipaddr.js" ;

function isInternal(ip) {

const addr = ipaddr.parse(ip) ;

return addr.range() === "private" || addr.range() === "linkLocal" ;

}

// Exemple de vérification de l'adresse IP résolue

dns.lookup("exemple.com", (err, address) => {

if (isInternal(address)) {

lance une nouvelle erreur ("Refus d'envoyer la demande à l'IP interne") ;

}

});

L'utilisation de bibliothèques robustes (par exemple, ipaddr.js) permet d'éviter une logique de validation incomplète. (Voir l'analyse SSRF de Snyk : https://security.snyk.io/vuln/SNYK-JS-PRIVATEIP-1044035) sécurité.snyk.io

Segmentation et microsegmentation des réseaux

À l'aide de pare-feu et de groupes de sécurité modernes pour l'informatique en nuage, restreindre les plages d'IP privées internes qui peuvent communiquer avec les services critiques. Les réseaux "Zero Trust" appliquent des politiques au niveau de l'identité et du service, et pas seulement au niveau de la plage d'adresses IP.

Limitation du débit et détection des anomalies comportementales

Le balayage interne des réseaux privés est souvent le précurseur d'un mouvement horizontal. Mettre en place une surveillance qui alerte sur des schémas inhabituels tels que :

nmap -sn 10.0.0.0/8

Les analyses de ce type provenant de sources internes doivent déclencher des alertes de haute sévérité.

Adresses IP privées et risques liés aux métadonnées dans le nuage

Les points de terminaison des métadonnées dans le nuage (AWS, GCP, Azure) sont des cibles IP privées classiques. L'application de mesures d'atténuation spécifiques à la plateforme - comme l'application du jeton IMDSv2 d'AWS - empêche les fuites de métadonnées même si des points de terminaison SSRF existent.

curl -X PUT "" -H "X-aws-ec2-metadata-token-ttl-seconds : 21600"

Le fait d'exiger un jeton de session pour la récupération des métadonnées réduit considérablement les risques.

Impact dans le monde réel : Exploits d'API internes

GitLab et d'autres plateformes ont toujours eu des failles SSRF qui permettaient l'énumération des API internes via des IP privées, exposant ainsi des points de terminaison et des configurations sensibles. La leçon à retenir est que les adresses IP internes ne doivent pas être prises en compte pour les décisions d'authentificationLe contrôle d'accès logique doit s'appliquer de manière uniforme.

Pourquoi l'IA et le pentesting automatisé sont importants aujourd'hui

La complexité des surfaces d'attaque modernes, combinée à des microservices fragmentés communiquant sur des IP privées, signifie que les ingénieurs ne peuvent pas se contenter de vérifications manuelles. Les outils automatisés qui raisonnent sur les flux logiques internes, croisent les vulnérabilités des dépendances et simulent l'exploitation des SSRF sont essentiels.

Penligent : Détection par l'IA des risques liés à la propriété intellectuelle privée

Des plateformes comme Penligent transformer la façon dont les équipes de sécurité abordent la validation des risques internes. Plutôt que d'écrire des tests sur mesure pour chaque combinaison de logique de propriété intellectuelle privée, Penligent utilise l'IA pour.. :

- Détecter l'exposition du SSRF à des plages d'adresses IP privées, locales ou multicast.

- Analyser les points de terminaison de l'API pour détecter les manipulations d'URL non sûres

- Valider que les protections internes de l'API sont appliquées

- Intégrer dans CI/CD pour détecter rapidement les régressions

En automatisant la découverte et la vérification des abus potentiels des frontières privées de la propriété intellectuelle, Penligent offre à la fois une profondeur et une échelle que l'analyse manuelle a du mal à égaler.

Traiter les adresses IP privées comme des limites de sécurité et non comme des panacées

Les adresses IP privées ont une valeur pratique pour l'organisation du trafic interne et la conservation de l'espace IPv4. Mais dans les infrastructures modernes, en particulier dans les nuages et les microservices distribués, elles doivent être traitées comme des adresses IP privées. partie de la surface d'attaqueet non une garantie de sécurité.

Une validation appropriée, des contrôles de réseau, une surveillance continue et des tests automatisés - en particulier lorsqu'ils sont complétés par des outils d'IA comme Penligent - sont essentiels pour atténuer les risques présentés par l'utilisation abusive de la propriété intellectuelle privée.