La tempête parfaite dans le périmètre

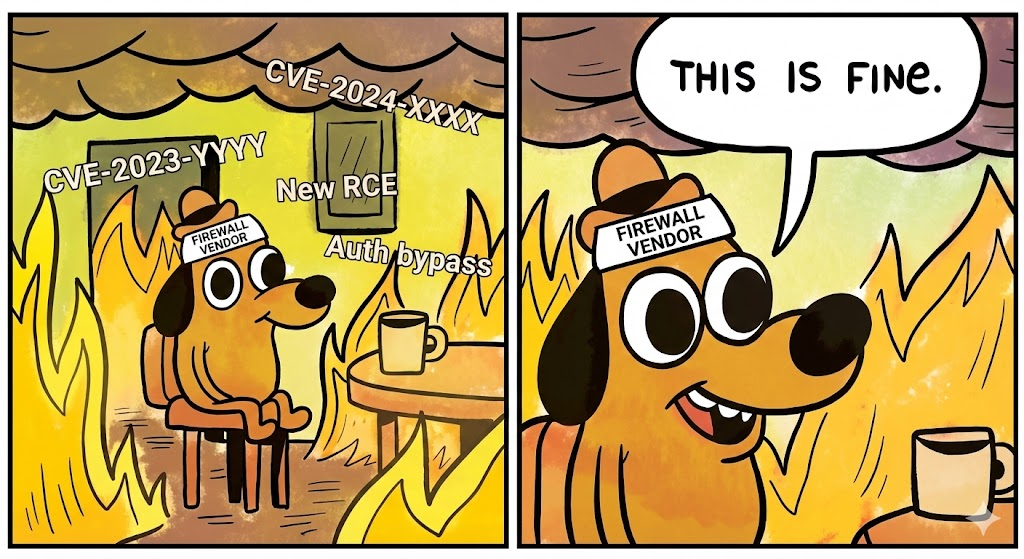

Le Patch Tuesday de décembre 2025 restera dans les mémoires comme un moment décisif pour la sécurité opérationnelle. La divulgation simultanée de vulnérabilités critiques par FortinetLa crise provoquée par la défaillance des systèmes d'information d'Ivanti et de SAP - trois fournisseurs qui constituent le socle de l'infrastructure des entreprises - a créé une situation de crise sans précédent. Pour les ingénieurs en sécurité et les testeurs de pénétration endurcis, il ne s'agit pas d'un cycle de correctifs de routine, mais d'un test de résistance des doctrines de défense du périmètre.

Les Fortinet Les failles de contournement d'authentification (CVE-2025-59718/59719), avec leur score CVSS de 9,8 et leur exploitabilité triviale, représentent la menace la plus immédiate et la plus grave. Cet article va au-delà des avis des fournisseurs pour fournir une dissection technique approfondie des causes profondes, explore le paysage dévastateur post-exploitation et plaide pour la nécessité d'une validation active pilotée par l'IA, en utilisant des plates-formes telles que Penligentpendant la période critique du "Patch Gap".

Déconstruction du contournement de l'authentification par Fortinet : Effondrement de la chaîne de confiance SAML

Pour les acteurs de la menace avancée et les red teamers, si l'exécution de code à distance (RCE) est très prisée, l'exécution d'un code à distance est plus difficile à réaliser. Contournement de l'authentification sur un dispositif de sécurité périmétrique est souvent supérieure d'un point de vue stratégique. Elle permet un accès immédiat et sans entrave au "gardien", sans le bruit ou l'instabilité associés aux exploits de corruption de la mémoire.

La divulgation par Fortinet des CVE-2025-59718 et CVE-2025-59719 révèle une défaillance catastrophique des mécanismes sous-jacents de vérification des signatures cryptographiques XML au sein de FortiOS, FortiWeb et FortiProxy pendant les flux SSO de FortiCloud.

La cause technique fondamentale : CWE-347 et fragilité de SAML

Le protocole SAML (Security Assertion Markup Language) repose sur un modèle de confiance rigide. Le fournisseur de services (SP, l'appareil Fortinet) doit implicitement faire confiance aux assertions signées par le fournisseur d'identité (IdP, FortiCloud). Cette confiance est renforcée mathématiquement par des signatures numériques XML.

Une mise en œuvre sécurisée de SAML nécessite un processus de vérification complexe et en plusieurs étapes pour le <ds:Signature> dans une réponse SAML :

- Canonisation XML (C14n): S'assurer que le document XML est dans un format normalisé avant de procéder au hachage afin d'éviter les attaques par espacement ou par ordre des attributs.

- Calcul de la digestion: Le hachage des éléments critiques (comme le

<saml:Assertion>) et le compare au condensé stocké dans le bloc de signature. - Vérification de la signature: Utilisation de la clé publique de confiance de l'IdP pour vérifier la valeur de la signature elle-même.

La mécanique de la vulnérabilité :

Le logiciel Fortinet concerné n'exécute pas correctement ces étapes, ce qui constitue une manifestation classique de CWE-347 : Improper Verification of Cryptographic Signature (vérification incorrecte de la signature cryptographique).

Il est important de noter que le code vulnérable effectue probablement une vérification superficielle de l'identité de l'utilisateur. présence d'une structure de signature ou est victime de techniques de manipulation du DOM XML. Il ne parvient pas à valider cryptographiquement l'intégrité et l'origine du contenu de l'assertion par rapport à un certificat racine de confiance. Par conséquent, l'appareil accepte une assertion falsifiée - pouvant être fabriquée par n'importe quel attaquant - accordant à l'utilisateur le droit d'accéder à l'information. Super Admin sans disposer d'informations d'identification valables.

Analyse du code conceptuel : La logique brisée

Le pseudo-code suivant illustre le type d'erreur logique qui conduit à cette gravité de vulnérabilité :

Python

`# Pseudo-code : Comparaison de la logique SAML vulnérable et sécurisée de Fortinet

def process_saml_sso_login(saml_xml_payload) : # ----------------- # VULNERABLE PATH (Représentation conceptuelle de la faille) # ----------------- # FLAW 1 : Superficial check. On cherche la balise, on ne valide pas le calcul. if "ds:Signature"dans saml_xml_payload : # FLAW 2 : Parsing role data from the untrusted XML before validation. user_role = extract_role_from_assertion(saml_xml_payload)

# LA CATASTROPHE : Accorder le pouvoir suprême sur la base d'informations non vérifiées.

if user_role == 'super_admin' :

grant_full_access_no_password()

log_audit("Connexion SSO réussie via FortiCloud")

retour

# -------------------------------------------------

# SECURE PATH (Comment cela devrait fonctionner)

# -------------------------------------------------

# 1. Charger la clé publique/le certificat de l'IdP préconfiguré(e) et approuvé(e)

trusted_cert = load_root_ca_cert_from_secure_storage()

# 2. Appliquer une validation stricte de la signature XML PREMIÈREMENT

essayer :

# Cette étape DOIT vérifier cryptographiquement les condensés et les valeurs de signature.

# Tout échec ici doit entraîner une exception immédiate.

verifier = XMLSignatureVerifier(trusted_cert)

verifier.verify_strict(saml_xml_payload)

# Ce n'est qu'APRÈS une validation réussie que nous faisons confiance au contenu.

user_role = extract_role_from_assertion(saml_xml_payload)

grant_access_based_on_role(user_role)

except SignatureValidationError as e :

deny_access_immediately()

log_security_alert(f "Falsification de la signature SAML détectée : {e}")`

Le scénario cauchemardesque de la post-exploitation

L'obtention d'un accès Super Admin à un pare-feu périphérique FortiGate par le biais de ce contournement est un scénario de "fin de partie" pour la sécurité périmétrique. Les implications pour le réseau interne sont désastreuses :

- Décryptage du trafic et mise en miroir: Les attaquants peuvent configurer la mise en miroir des ports ou effectuer des captures de paquets en ligne sur le pare-feu lui-même, récoltant ainsi des données sensibles entrant ou sortant de l'organisation.

- Mettre en place des portes dérobées: Utilisation des capacités VPN natives du pare-feu pour créer des tunnels cryptés persistants vers l'infrastructure C2, en contournant les autres contrôles de sécurité.

- Lancement du mouvement latéral: Utilisation du pare-feu comme point pivot de confiance pour scanner et attaquer les serveurs internes, en contournant souvent les listes de contrôle d'accès internes qui font confiance à l'IP du pare-feu.

- Destruction de la piste d'audit: L'effacement des journaux locaux et la perturbation des flux syslogs compliquent la réponse aux incidents et l'analyse médico-légale.

La réaction en chaîne : Menaces pour les infrastructures critiques provenant d'Ivanti et de SAP

Bien que Fortinet fasse la une des journaux, les vulnérabilités simultanées d'Ivanti et de SAP mettent en évidence la fragilité de la chaîne d'approvisionnement des logiciels d'entreprise modernes.

Ivanti EPM : Utilisation de XSS stockés (CVE-2025-10573)

Pour un testeur de pénétration chevronné, un XSS stocké (CVSS 9.6) peut initialement sembler surestimé. Cependant, le contexte est primordial.

Ivanti Endpoint Manager (EPM) est le centre de commande et de contrôle pour des milliers de terminaux d'entreprise. CVE-2025-10573 permet à un attaquant non authentifié d'envoyer un faux rapport d'inventaire via API au serveur central d'EPM. Lorsqu'un administrateur EPM disposant de privilèges élevés consulte ce dispositif dans la console web, la charge utile JavaScript malveillante s'exécute dans sa session de navigation.

La chaîne d'attaque: Appel API non authentifié -> Stockage de JS malveillants -> Tableau de bord des vues administrateur -> Détournement de session / CSRF -> Prise de contrôle du serveur EPM et déploiement de logiciels malveillants (par exemple, ransomware) sur tous les points d'extrémité gérés. Il s'agit d'un exemple classique de la façon dont un XSS se transforme en un RCE massif et systémique.

SAP Solution Manager : Compromettre le cœur de l'ERP (CVE-2025-42880)

SAP Solution Manager ("SolMan") est le système nerveux central qui régit l'ensemble du paysage SAP d'une organisation. Cette vulnérabilité CVSS 9.9 d'injection de code permet aux attaquants d'injecter du code ABAP arbitraire ou des commandes OS via un module de fonction activé à distance en raison d'une vérification d'entrée manquante. Contrôler SolMan équivaut à contrôler le flux de données commerciales, avec des conséquences financières et opérationnelles incalculables.

Au-delà de l'analyse statique : La validation pilotée par l'IA dans le "fossé des correctifs" (Patch Gap)

Dans la période critique entre la divulgation des vulnérabilités et le déploiement des correctifs - le "Patch Gap" - les entreprises sont très vulnérables. Les scanners de vulnérabilité traditionnels (tels que Nessus ou OpenVAS) sont souvent insuffisants pour détecter les failles logiques sophistiquées.

Pourquoi l'analyse basée sur les versions échoue-t-elle ?

Pour les vulnérabilités logiques telles que le Contournement de SAML par FortinetLe "Banner Grabbing" traditionnel (identification des vulnérabilités basée uniquement sur les chaînes de versions des logiciels) est fondamentalement défectueux :

- Nombre élevé de faux positifs: Un appareil peut correspondre à la version vulnérable mais avoir la fonction spécifique (SSO) désactivée par la configuration.

- Nombre élevé de faux négatifs: Si un administrateur applique un correctif qui ne modifie pas la chaîne de version visible, les scanners signaleront à tort le système comme étant vulnérable.

- Absence de contexte de configuration: Les scanners ne peuvent pas déterminer si la bascule critique "Allow administrative login using FortiCloud SSO" est réellement active.

Validation de la défense active avec Penligent.ai

Les opérations de sécurité intensives nécessitent confirmationet non seulement suspicion. C'est là que les plateformes de test de pénétration de nouvelle génération, alimentées par l'IA, comme le Penligent s'avérer indispensable.

Contrairement aux scripts statiques, Penligent utilise des agents d'intelligence artificielle qui comprennent le contexte de la vulnérabilité et les mécanismes d'exploitation. Le workflow de Penligent pour Fortinet CVE-2025-59718 démontre cette capacité :

- Reconnaissance intelligente: L'IA va au-delà du simple balayage des ports, en analysant les empreintes de réponse des services afin d'identifier précisément les interfaces de gestion Fortinet orientées vers l'Internet.

- Génération de charges utiles en fonction du contexte: Le modèle d'IA comprend la structure du protocole SAML. Plutôt que d'envoyer des données floues susceptibles de faire planter le service, il construit dynamiquement une demande d'authentification SAML non signée spécialement élaborée (une charge utile sûre pour le PoC).

- Validation de l'exploitation sûre: L'agent IA tente de rejouer cette demande. Il surveille notamment l'état d'avancement de l'analyse du serveur. réponse comportementaleet pas seulement les numéros de version. Si le serveur renvoie un cookie de session valide ou redirige vers le tableau de bord de l'administrateur (HTTP 200 OK) au lieu de refuser l'accès (HTTP 403/401), l'IA confirme avec un degré de confiance proche de 100% que la vulnérabilité est présente et que la configuration est exposée.

- Logique de remédiation dynamique: Après validation, Penligent met immédiatement fin aux tentatives d'exploitation et génère des commandes de remédiation CLI spécifiques basées sur l'état exact du micrologiciel et de la configuration détectés (par ex,

config system global ; set admin-forticloud-sso-login disable ; end), plutôt que des conseils génériques.

Cette capacité permet aux équipes de sécurité d'évaluer avec précision leur exposition réelle aux risques sur l'ensemble de leur surface d'attaque en quelques minutes, et non en quelques jours, avant que les acteurs de la menace ne se mobilisent.

Conclusion

La crise de la sécurité de décembre 2025 nous le rappelle brutalement : les dispositifs périmétriques sont à la fois la première ligne de défense et un point de défaillance unique et critique. L'affaire Fortinet illustre douloureusement comment une erreur fondamentale dans la mise en œuvre de la cryptographie peut rendre des pare-feu matériels coûteux inefficaces face à un attaquant déterminé.

Pour les ingénieurs en sécurité, une action immédiate est nécessaire :

- Audit immédiat: Inventorier tous les actifs de Fortinet, Ivanti et SAP.

- Correctifs ou mesures d'atténuation de toute urgence: Si l'application immédiate de correctifs est impossible, appliquer des mesures officielles d'atténuation temporaire (par exemple, désactiver Fortinet SSO).

- Vérifier activement: Ne vous fiez pas aveuglément aux messages "patch successful". Utilisez des outils avancés tels que Penligent pour sonder activement les défenses et s'assurer que les vecteurs d'attaque sont réellement fermés.

- Audit médico-légal approfondi: Examiner les journaux des 30 derniers jours pour détecter tout événement de connexion SAML anormal ou tout appel API suspect aux interfaces de gestion.

À l'ère de l'attaque et de la défense par l'IA, le maintien d'une posture paranoïaque et la validation de chaque hypothèse constituent la seule stratégie de survie viable.

Références et liens d'autorité: