Les applications modernes s'appuient plus que jamais sur les API, qu'il s'agisse d'applications mobiles, de microservices ou de plateformes cloud. tests api une pierre angulaire de la qualité fonctionnelle et de l'assurance de la sécurité. Les tests d'API ne se limitent pas à l'exactitude ; ils portent également sur la résilience en cas de pression malveillante, la conformité aux politiques de sécurité et la préparation aux tentatives d'exploitation dans le monde réel.

Ce guide complet, fondé sur des sources faisant autorité et sur l'expérience pratique, est destiné à les ingénieurs en sécurité, les testeurs de pénétration et les équipes d'automatisation accélérées par l'IA. qui ont besoin de comprendre tests api profondément - comment elle fonctionne, pourquoi les attaquants la ciblent, quels sont les outils et les méthodologies existants, et comment l'IA peut améliorer les flux de travail de test et de détection.

Qu'est-ce que le test d'API et pourquoi est-il important ?

Tests de l'API est le processus d'examen les interfaces de programmation d'applications pour vérifier le comportement fonctionnel, les performances, la conformité et surtout la sécurité. Les API étant des couches de communication essentielles entre les services et les clients, les défaillances à ce niveau peuvent entraîner des violations graves, des temps d'arrêt et des interruptions d'activité.

Selon le Test de l'API d'IBM Dans l'ensemble, les tests d'API permettent de s'assurer que la logique du backend se comporte de manière appropriée en fonction des différentes entrées, qu'elle protège les données de manière sécurisée et qu'elle fournit des réponses cohérentes dans tous les scénarios.

Contrairement aux tests d'interface graphique ou d'interface utilisateur, les tests d'API interagissent directement avec les points d'extrémité, ce qui permet aux équipes de.. :

- Valider l'exactitude des résultats et du formatage des données

- Tester les flux d'autorisation et de gestion de session

- Simuler des cas limites et des entrées inattendues

- Découvrir les vulnérabilités telles que les failles d'injection, BOLA/BFLA et les abus logiques.

Les API étant devenues de facto l'épine dorsale des systèmes distribués et des microservices, il n'est plus possible de faire l'impasse sur des tests de sécurité et des tests fonctionnels rigoureux : c'est un risque pour l'entreprise.

Taxonomie des tests d'API : Fonctionnel, sécurité et au-delà

Les tests d'API englobent plusieurs couches. Voici une classification de haut niveau :

| Catégorie | Objectif | Focus sur la sécurité |

|---|---|---|

| Tests fonctionnels | Faire correspondre les résultats attendus aux données d'entrée | Profondeur de sécurité minimale |

| Tests d'intégration | Vérifier la communication entre les services | Peut révéler une mauvaise utilisation de la logique |

| Test de régression | S'assurer que les changements n'altèrent pas le comportement | Contrôles de sécurité de base |

| Tests de performance et de charge | Vérifier les performances sous contrainte | Détecter les seuils DoS |

| Tests de sécurité | Détecter les vulnérabilités et les abus | Découverte de vulnérabilités critiques |

Les tests de sécurité, en particulier, tentent d'émuler le comportement d'une attaque réelle plutôt que de se contenter des entrées attendues. Cela inclut les abus d'authentification/autorisation, la manipulation des paramètres, le détournement de session et l'injection de charges utiles dangereuses.

Test de sécurité des API : Techniques de base que les ingénieurs doivent connaître

Les tests d'API axés sur la sécurité vont au-delà des comportements attendus ; ils tentent de reproduire la manière dont un attaquant du monde réel sonde et abuse des points de terminaison. Voici les techniques essentielles référencées par les autorités en matière de sécurité des API :

Tests d'authentification et d'autorisation

Les API utilisent généralement OAuth2, JWT, des clés API et une logique d'authentification personnalisée. Les tests doivent porter sur

- Émission et relecture de jetons faibles

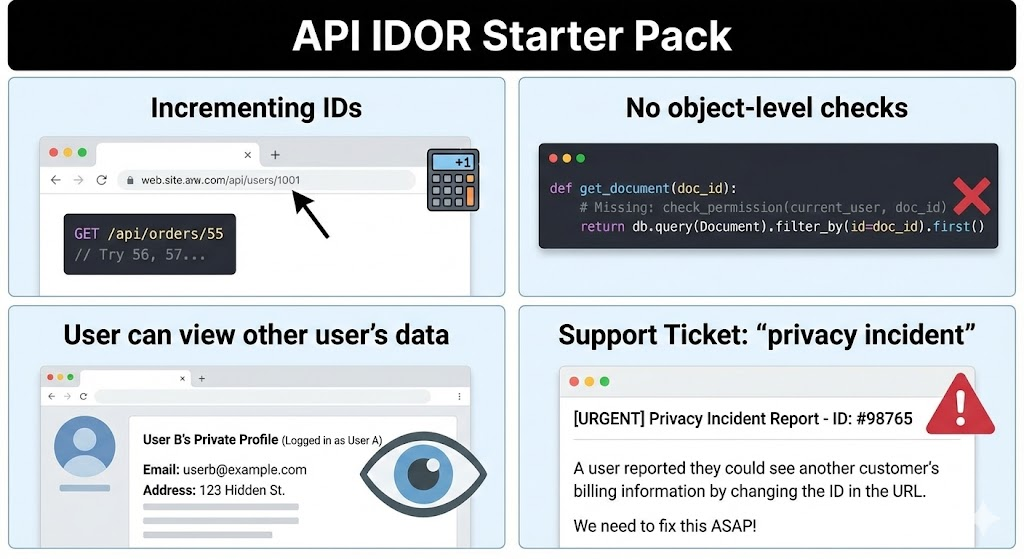

- Autorisation au niveau de l'objet brisé (BOLA)

- Autorisation de niveau de fonction brisée (BFLA)

Les vulnérabilités BOLA permettent souvent à des acteurs malveillants d'accéder aux données d'autres utilisateurs simplement en changeant d'identifiant dans les demandes (par exemple, /api/users/123 → /api/users/456).

- Test d'entrée et de flux de données

Les API doivent être robustes face aux paramètres malformés, surdimensionnés ou inattendus. Les techniques présentées ici sont notamment les suivantes :

- Fuzzing: Envoi d'entrées malformées aléatoires ou semi-structurées

- Tests d'altération des paramètres et de violation du schéma

- Abus des structures JSON et XML

Les tests Fuzz permettent de mettre en évidence des erreurs de codage ou des failles logiques que l'analyse statique pourrait manquer.

Tests dynamiques et d'exécution

Dynamic Application Security Testing (DAST) interagit avec les services API en cours d'exécution pour imiter les comportements des attaquants et découvrir les failles d'authentification, les risques d'injection et les erreurs de configuration en matière de sécurité.

Découverte et inventaire des points finaux

Les attaquants commencent par énumérer la surface des API avant de lancer des attaques ciblées. L'utilisation d'outils de découverte pour trouver des API fantômes ou zombies garantit que les points de terminaison inconnus sont inclus dans les tests de sécurité.

Contrôle continu et RASP

Runtime Application Self-Protection (RASP) surveille le trafic en direct et détecte les comportements nuisibles pendant l'exécution, ce qui permet de détecter les anomalies au-delà des tests de pré-déploiement.

Conformité et normes

Aligner les tests de sécurité des API sur des cadres tels que le Top 10 de la sécurité des API de l'OWASP et de tirer parti de ressources telles que le Cadre de test de la sécurité des API de l'OWASP pour une couverture standardisée.

Paysage des outils de test automatisé des API

L'automatisation des tests d'API contribue à déplacer la gauche dans CI/CD, permettant la collaboration entre les équipes de développement, de sécurité et DevOps. Vous trouverez ci-dessous des catégories d'outils couramment utilisés :

Scanners statiques ou axés sur les spécifications

Outils qui analysent OpenAPI/Swagger ou la documentation pour identifier les incohérences de schéma, les définitions non sécurisées ou les contrôles manquants.

Outils dynamiques et Fuzzing

- JMeter - Offre des capacités de charge et de fuzzing pour les API REST/HTTP. Utile pour les tests de stress et d'injection.

APIsec, StackHawk, Schemathesis - Outils qui génèrent des cas de test à partir de définitions d'API et les exécutent en CI/CD.

Outils de sécurité manuels et interactifs

- Suite d'éructation et OWASP ZAP - Utile pour le pentesting interactif et l'élaboration de flux d'attaques sur mesure.

- Collections Postman personnalisées intégrées à des charges utiles de sécurité (fuzz)

Scanners de sécurité spécialisés

Outils qui se concentrent exclusivement sur les vulnérabilités des API, les tests logiques approfondis et l'analyse comportementale en cours d'exécution.

Le bon mélange consiste souvent à combiner les analyses automatisées et les efforts de pénétration manuels pour couvrir à la fois les vulnérabilités les plus faciles à détecter et les cas d'abus logiques profonds.

Vulnérabilités des API dans le monde réel et leçons de sécurité

Bien que les tests d'API ne constituent pas une vulnérabilité en soi, ils sont essentiels pour découvrir les failles qui exposent les données, la logique ou l'infrastructure. Une catégorie courante de faiblesses d'API comprend l'autorisation de niveau de fonction brisée (Broken Function Level Authorization ou BOLA) - souvent exploitée lorsque les API ne valident pas correctement l'accès aux ressources.

Une autre surface d'attaque provient des abus d'injection lorsque la validation des entrées est laxiste, ce qui conduit à des cas où les attaquants manipulent les données pour escalader les privilèges ou faire fuir des informations sensibles.

Dans les environnements dynamiques (microservices, intégrations tierces), les points d'extrémité des API peuvent également introduire des éléments de sécurité. dérive de la configurationL'évolution des fonctionnalités rompt les invariants de sécurité précédemment supposés, ce qui renforce la nécessité d'effectuer des tests en continu.

Exemples de codes pratiques pour les tests de sécurité des API

Vous trouverez ci-dessous des exemples concrets montrant comment les ingénieurs peuvent rédiger des tests d'API pour la validation de la sécurité.

Exemple 1 : Test d'abus d'autorisation JWT (Python/Requests)

python

demandes d'importation

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.invalidsignature"

response = requests.get(API_URL, headers={"Authorization" : f "Bearer {invalid_jwt}"})

print(response.status_code, response.json())

Objectif : vérifier les jetons non valides ou manipulés ne devrait pas permettre l'accès.

Exemple 2 : Fuzzer un point de terminaison

bash

#!/bin/bashURL="" for payload in '{"id":-1}' '{"id" : "A"}' '{"id":9999999999}' ; do curl -X POST -H "Content-Type : application/json" \\N -d "$payload" "$URL "done

Objet : simuler une entrée malformée pour observer les réponses d'erreur.

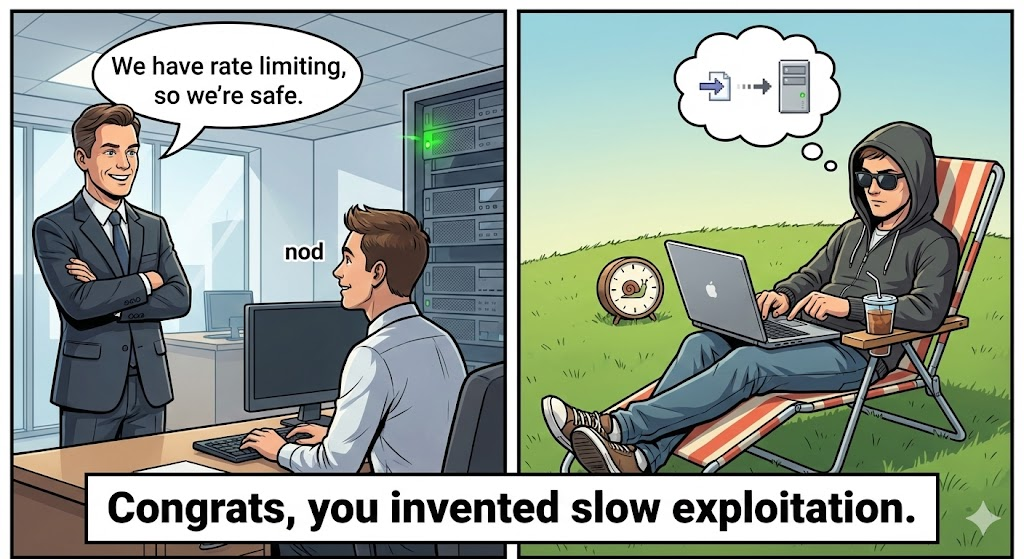

Exemple 3 : Limitation du débit et simulation par force brute (Node.js)

javascript

const axios = require("axios") ;

async function bruteForceLogin() {

for (let i = 0 ; i < 20 ; i++) {

try {

await axios.post("", { username : "admin", password : "wrong" }) ;

} catch (e) {

console.error(Tentative ${i} - HTTP ${e.response.status});

}

}

}

bruteForceLogin() ;

Vérifier : L'API applique-t-elle des limites de taux ou un blocage de compte ?

Automatiser les tests d'API dans les environnements CI/CD

Pour maximiser l'impact, les tests API doivent être intégré dans les pipelines CI/CD de sorte que chaque validation déclenche des contrôles fonctionnels et de sécurité automatisés. Cette approche "shift left" permet de détecter rapidement les failles de logique et de sécurité, réduisant ainsi les coûts de remédiation et la durée du cycle.

Les stratégies les plus courantes sont les suivantes :

- Passer les demandes de fusion/extraction en fonction des résultats de l'analyse de sécurité de l'API

- Utiliser les définitions des tests comme documentation vivante (par exemple, OpenAPI)

- Combiner SAST/DAST avec API fuzzing et des workflows de pentest manuels

- Corréler les résultats des tests avec les journaux d'exécution pour hiérarchiser les risques réels

Les tests continus permettent de s'adapter aux cycles de livraison rapides des logiciels modernes sans exposer des API non sécurisées à la production.

L'IA et les tests automatisés d'API : Au-delà des simples balayages

L'IA peut améliorer de manière significative les tests d'API en

- Générer des entrées de test intelligentes qui couvrent les cas limites

- Classification des modèles inattendus que les règles statiques ignorent

- Détecter les schémas d'utilisation abusive de la logique par l'établissement de profils de comportement

- Automatisation de la détemplation et de l'orchestration du flou à travers les microservices

Des recherches récentes suggèrent que l'IA et les LLM peuvent aider au partitionnement des entrées et à la génération de tests, en augmentant la couverture et en détectant des vulnérabilités autrement négligées.

L'intégration de modèles d'IA dans les cadres de tests de sécurité des API permet d'effectuer des tests qui reflètent les comportements d'exploration des attaquants, et pas seulement des cas d'école.

Résumé : Mise en place d'un programme moderne de test de la sécurité des API

Les tests d'API sont désormais une composante essentielle d'un développement et d'une mise en œuvre sécurisés. Il valide non seulement l'exactitude, mais aussi la posture de sécurité contre les menaces connues et en évolution. Une stratégie efficace de test de l'API doit comprendre

- Validation fonctionnelle et essais contractuels

- Tests axés sur la sécurité (authentification, abus de données, injection)

- Fuzzing et analyse dynamique

- Intégration CI/CD pour les tests automatisés et continus

- Génération de tests accélérée par l'IA et analyse de la durée d'exécution

Alors que les API prolifèrent et que la transformation numérique s'accélère, une pratique mature de test des API n'est pas simplement une bonne pratique - elle est essentielle pour sauvegarder les données, protéger les utilisateurs et maintenir la continuité opérationnelle.