Avec un score CVSS de 10.0, la vulnérabilité "React2Shell" a fait voler en éclats le modèle de confiance de l'écosystème React. Cet article fournit une analyse technique approfondie de l'exploit, explique pourquoi la vulnérabilité a été détectée et pourquoi elle a été détectée. Next.js a récemment publié un outil en ligne de commande nommé fix-react2shell-next pour aider les développeurs à détecter et corriger rapidement la vulnérabilité à haut risque "React2Shell" (CVE-2025-66478).et explore la manière dont les plateformes de sécurité pilotées par l'IA, telles que Penligent, évoluent pour détecter ces failles logiques complexes.

Introduction : L'effondrement de la confiance dans le SRC

Pour l'ingénieur en sécurité chevronné, CVE-2025-66478 n'est pas une simple mise à jour des dépendances. Elle représente une rupture fondamentale dans l'architecture de Composants serveur React (RSC).

Cette vulnérabilité permet à des attaquants non authentifiés d'exécuter un code arbitraire simplement en envoyant un flux binaire élaboré au serveur. Le framework désérialise aveuglément ce flux avant de valider l'autorisation. En réponse à cette menace critique, Next.js a récemment publié un outil en ligne de commande nommé fix-react2shell-next pour aider les développeurs à détecter et corriger rapidement la vulnérabilité à haut risque "React2Shell" (CVE-2025-66478).. La compréhension de cet outil est essentielle pour toute stratégie de sécurité à réaction rapide.

Réponse tactique : Déconstruction de fix-react2shell-next

Vercel n'a pas seulement publié un correctif, mais aussi un agent de remédiation automatisé. Dans les environnements monorepo complexes, la recherche manuelle de chaque version vulnérable de react-server-dom-webpack est une recette pour un désastre. Les fix-react2shell-next est conçu pour réparer chirurgicalement l'arbre de dépendance.

Fonctionnement de l'outil

Lorsque vous exécutez npx fix-react2shell-nextL'outil effectue une opération en plusieurs étapes :

- Analyse récursive des dépendances: Elle ne s'arrête pas à la racine

package.json. Il traverse l'ensemble de lanode_modulesafin d'identifier les dépendances imbriquées qui pourraient s'appuyer sur des versions vulnérables du moteur de rendu RSC. - Verrouillage déterministe des versions: Il impose un chemin de mise à niveau strict :

- Next.js 15.x est passé à 15.1.9+.

- Next.js 16.x passe à 16.0.7+.

- Il rafraîchit également le fichier de verrouillage (

package-lock.jsonoupnpm-lock.yaml) pour s'assurer que ces changements sont immuables.

- Résolution sur les canaris: Il fait automatiquement correspondre les constructions instables de Canary à leurs équivalents stables sécurisés les plus proches, ce qui permet d'éviter les ruptures de construction pendant la fenêtre des correctifs d'urgence.

Scénarios d'utilisation

Le cambriolage

`# Mode interactif (recommandé pour la première exécution) npx fix-react2shell-next

Mode automatisé CI/CD (forcer la correction sans invite)

npx fix-react2shell-next -fix -json

Mode audit (vérification sans modification)

npx fix-react2shell-next -dry-run`

Anatomie de la vulnérabilité : Le piège de la désérialisation

Pour comprendre la gravité de la situation, il faut se pencher sur le protocole de transmission. CVE-2025-66478 exploite le protocole Protocole de vol React-le format binaire utilisé pour la communication entre le serveur et le client.

La charge utile malveillante

La faille réside dans la manière dont le serveur désérialise les "Références de modules". Un attaquant peut créer une charge utile en utilisant l'élément $@ pour référencer les modules internes de Node.js qui ne doivent jamais être exposés.

Structure conceptuelle d'exploitation :

HTTP

`POST /page HTTP/1.1 Next-Action : a9fa42b4... Content-Type : multipart/form-data ; boundary=--WebKitFormBoundary

--WebKitFormBoundary Content-Disposition : form-data ; name="1_action_arg"

{"$@1" :["$@2",null,{"filepath" : "child_process", "name" : "exec"}]} }. // Le serveur tente d'"hydrater" cet objet, en exécutant la fonction exec --WebKitFormBoundary-`

Parce que cette désérialisation se produit avant la logique de l'application, l'intergiciel d'authentification (comme NextAuth.js) est souvent entièrement contourné.

Pourquoi les outils de sécurité traditionnels ont-ils échoué ?

Les anciens outils de sécurité étaient aveugles à ce vecteur d'attaque.

- Cécité WAF: La plupart des WAFs traitent

multipart/form-datacomme les téléchargements de fichiers. Ils recherchent des mots-clés SQL ou des balises de script, mais ils ne comprennent pas la grammaire binaire de RSC. Une charge utile Flight valide, même malveillante, ressemble à des données bénignes pour un moteur regex. - Défaillance du DAST: Les anciens scanners (DAST) s'appuient sur l'exploration des liens. Les actions du serveur Next.js utilisent des identifiants hachés (par exemple,

a9fa42b4...) qui ne sont pas exposés en tant qu'URL standard. Les scanners ne peuvent tout simplement pas trouver les points d'entrée.

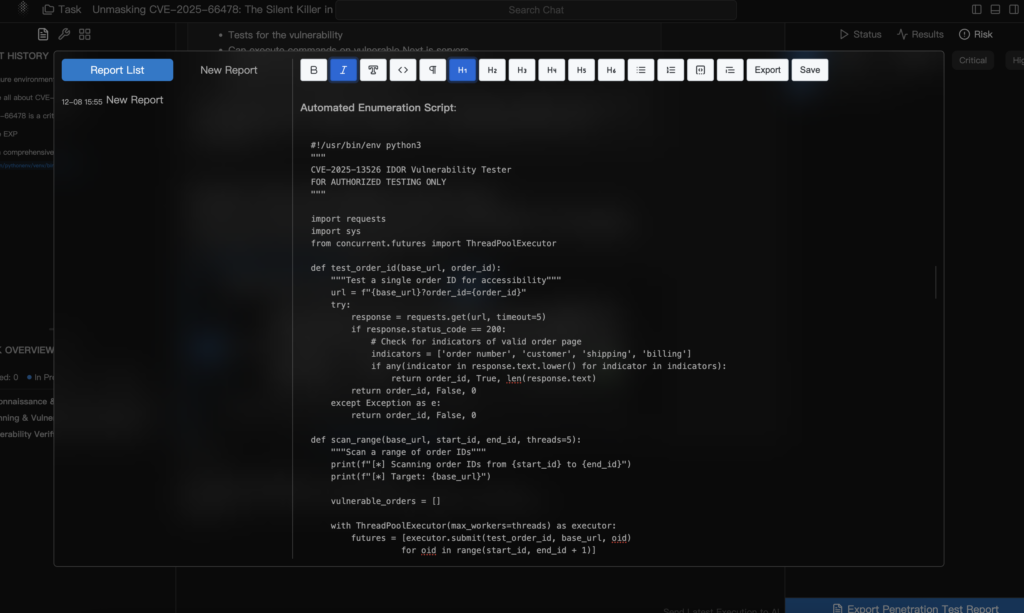

La frontière de la sécurité de l'IA : Penligent.ai

Cet échec des outils existants met en évidence la nécessité de Sécurité de l'IA agentique. Des plateformes comme Penligent.ai représentent la nouvelle génération de défense, capable de "penser" comme un attaquant.

Reconnaissance en fonction du contexte

Contrairement à un simple scanner, les agents IA de Penligent analysent les bundles JavaScript côté client (Source Maps). Ils extraient les cartes d'ID d'action de serveur cachées, ce qui permet d'effectuer une rétro-ingénierie de la surface de l'API de l'application en quelques secondes. Cela permet à Penligent de tester des points de terminaison qu'aucun autre scanner ne peut voir.

Exploitation native du protocole

Penligent comprend la syntaxe du protocole React Flight. Il construit des charges utiles sophistiquées qui sont syntaxiquement valides mais sémantiquement malveillantes.

Scénario : Penligent identifie une action "Mise à jour de l'utilisateur". Il crée une requête qui est 99% valide mais injecte un prototype de gadget de pollution dans une propriété d'objet imbriquée. Le serveur accepte la structure de la demande, ce qui déclenche la vulnérabilité au plus profond du flux logique.

Vérification logique automatisée

Penligent valide la vulnérabilité sans planter le serveur. Il utilise des techniques hors bande (OOB), forçant le serveur à émettre une requête DNS vers un point d'extrémité contrôlé. Cela permet d'obtenir une certitude de 100% de RCE sans le risque de faux positifs commun aux outils traditionnels.

Conclusion et remédiation

CVE-2025-66478 est un signal d'alarme. En faisant abstraction de la complexité des serveurs grâce à des frameworks comme Next.js, nous introduisons de nouvelles surfaces d'attaque opaques.

Plan d'action immédiate :

- Exécuter l'outil: Exécuter

npx fix-react2shell-nextimmédiatement sur l'ensemble de votre flotte. - Rotation secrète: Supposez que vos variables d'environnement ont été compromises. Effectuez immédiatement une rotation des clés AWS, des mots de passe de base de données et des jetons d'API.

- Moderniser les tests: Dépasser la numérisation statique. Intégrer Tests de pénétration pilotés par l'IA comme Penligent pour détecter les failles logiques qui échappent aux outils traditionnels.

À l'ère du code généré par l'IA, la sécurité doit être tout aussi intelligente.

Ressources recommandées faisant autorité :