Dans le contexte de la cybersécurité, Authn est l'abréviation de "authentification", et c'est bien plus qu'un processus technique : c'est la toute première barrière, et la plus cruciale, de toute architecture de sécurité. Qu'il s'agisse de systèmes internes d'entreprise, d'applications basées sur le cloud ou d'appareils mobiles personnels, la robustesse de l'authentification détermine souvent directement la difficulté pour un attaquant de franchir les défenses. La mission principale de l'authentification est de confirmer la véritable identité d'un utilisateur, d'un appareil ou d'un service, un peu comme un gardien qui vérifie si un visiteur est bien celui qu'il prétend être. Par exemple, lors de la connexion à un service bancaire en ligne, la saisie d'un nom d'utilisateur et d'un mot de passe et le passage du contrôle peuvent sembler routiniers, mais il s'agit en fait de l'une des étapes les plus critiques de la chaîne de sécurité globale.

Authn vs. Authz

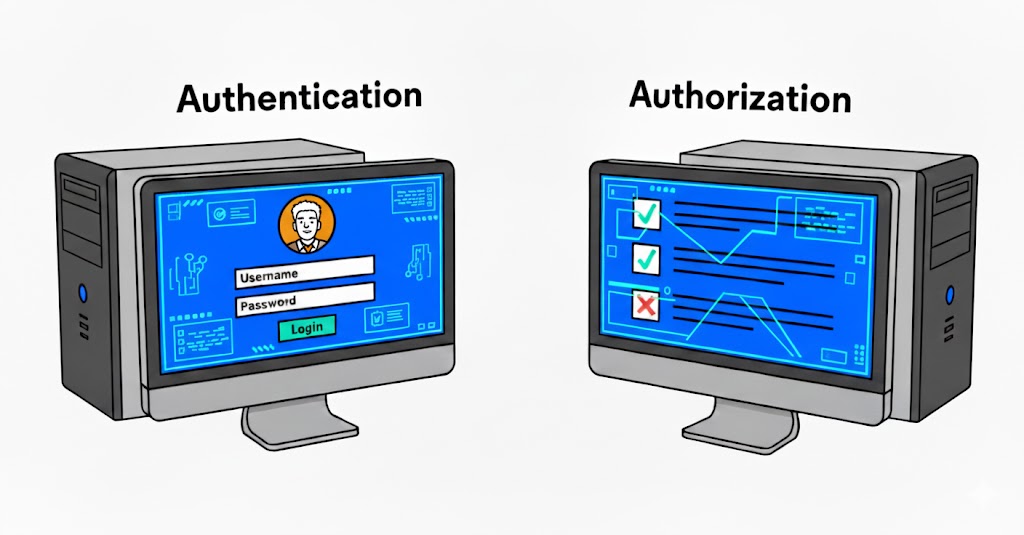

Bien que l'orthographe d'Authn et d'Authz (autorisation) soit similaire, ils se concentrent sur des aspects totalement différents de la sécurité. Authn répond à la question "Qui êtes-vous ?" en s'assurant que l'identité du visiteur correspond à ce que le système attend. Authz suit l'authentification pour répondre à la question "Qu'êtes-vous autorisé à faire ?" en définissant les permissions. Un système peut être parfait en Authn, empêchant l'usurpation d'identité, tout en étant vulnérable en Authz, où des limites de permissions manquantes ou des failles logiques permettent aux attaquants d'effectuer des opérations non autorisées.

def authenticate(nom d'utilisateur, mot de passe) :

valid_users = {"admin" : "securePass123"}

if username in valid_users and valid_users[username] == password :

return True

retour Faux

print(authenticate("admin", "securePass123"))# Trueprint(authenticate("admin", "wrongPass"))# False

Méthodes d'authentification courantes

La méthode la plus connue est l'authentification par mot de passe, qui est facile à mettre en œuvre mais qui est susceptible de faire l'objet d'une force brute ou d'une fuite de données d'identification. L'authentification multifactorielle (MFA) renforce la protection en ajoutant des étapes telles que des codes temporels ou des jetons matériels. Pour les environnements plus sécurisés, l'infrastructure à clé publique (PKI) permet une authentification basée sur des certificats, ce qui élimine presque tout risque de falsification des informations d'identification. Par ailleurs, OAuth et OpenID Connect ont été largement adoptés pour les connexions sociales et multiplateformes, simplifiant les processus tout en améliorant la fiabilité.

Vulnérabilités et risques de l'Authn

Les failles d'authentification sont des cibles prioritaires lors des tests de pénétration, car le contournement de l'authentification permet souvent d'accéder directement aux ressources du système. Par exemple, si un système autorise un nombre illimité de tentatives de connexion, un outil de force brute peut rapidement deviner les informations d'identification valides :

hydra -l admin -P passwords.txt 192.168.1.100 http-post-form \\N- "/login:username=^USER^&password=^PASS^:F=incorrect".

"/login:username=^USER^&password=^PASS^:F=incorrect"

Les politiques de mots de passe faibles, l'exposition des jetons et la fixation des sessions sont d'autres points de risque fréquents.

Impact des architectures de sécurité modernes

L'application PKI renforce l'Authn en rendant la falsification des informations d'identification extrêmement difficile. Le modèle de confiance zéro exige une authentification rigoureuse pour chaque demande, ce qui élimine la confiance par défaut dans les réseaux internes et réduit les risques de menaces internes.

Meilleures pratiques pour sécuriser l'authentification

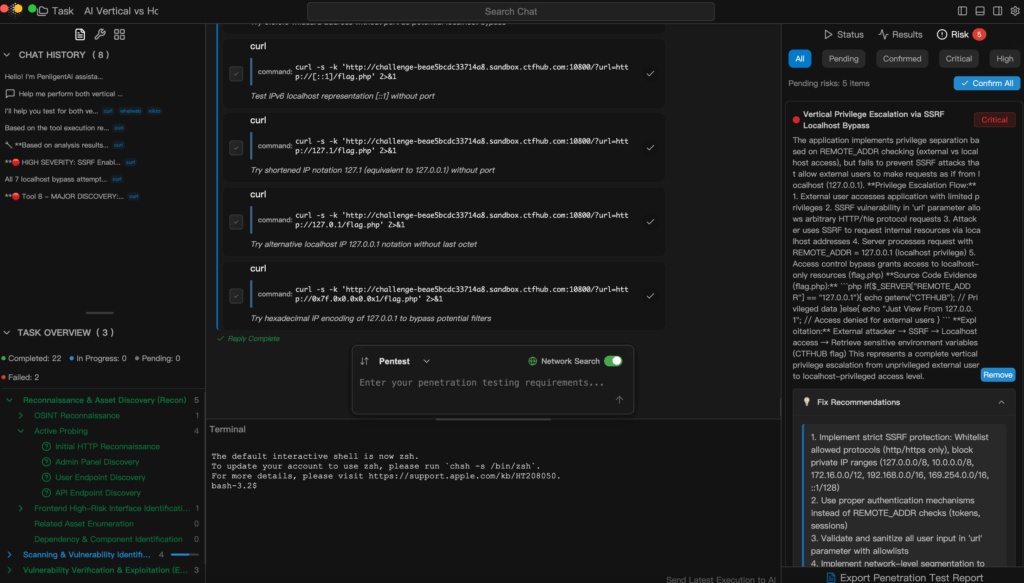

Le renforcement de la sécurité de l'Authn nécessite une combinaison de politiques de mots de passe forts, de MFA, de transmission cryptée et d'audit continu des événements de connexion. Cependant, les stratégies statiques ne peuvent à elles seules répondre à l'évolution des méthodes d'attaque. Penligent, une plateforme intelligente de tests de pénétration alimentée par l'IALa solution Authn, qui permet aux testeurs de saisir des commandes en langage naturel telles que "Scanner le module de connexion pour les vulnérabilités de contournement MFA", sélectionne automatiquement les bons outils, vérifie l'authenticité des vulnérabilités, hiérarchise les risques en fonction de l'impact et génère des rapports détaillés avec des conseils de remédiation. La défense Authn passe ainsi d'un système de correctifs réactif à un système proactif, découverte et résolution automatiséestout en réduisant considérablement le temps nécessaire à la gestion des vulnérabilités.

Authn dans le renseignement sur les menaces et les outils

Dans les plateformes de renseignement sur les menaces, les données sur les risques liés à Authn peuvent aider à retracer les origines des chaînes d'attaque, offrant ainsi une base pour les mesures défensives. Les laboratoires de sécurité utilisent ces vulnérabilités pour la reproduction et la formation, améliorant ainsi la compréhension des forces et des faiblesses des mécanismes d'authentification.

Conclusion

L'authentification est un élément fondamental de la cybersécurité. La négliger peut exposer les organisations à de graves conséquences. En intégrant des plateformes de test de pénétration intelligentes comme Penligent, la sécurité de l'authentification peut être considérablement renforcée, ce qui permet aux organisations de rester à la pointe de la défense contre les menaces modernes.