Qu'est-ce qu'un contrôle d'accès défaillant ?

Contrôle d'accès défaillant se produit lorsqu'une application n'applique pas les restrictions appropriées sur ce que les utilisateurs peuvent voir ou faire.

En d'autres termes, les attaquants exploitent les failles logiques pour accéder à des données ou à des actions qui devraient être interdites, comme la consultation des dossiers d'un autre utilisateur ou l'exécution de tâches administratives sans autorisation.

Cette vulnérabilité est en tête de l Top 10 de l'OWASP parce qu'elle est à la fois courante et dangereuse. Une fois que le contrôle d'accès est rompu, l'attaquant n'a pas besoin d'exploits sophistiqués - il lui suffit de quelques requêtes élaborées pour se déplacer horizontalement ou verticalement à travers les limites de privilèges.

Exemples courants

| Type | Description | Exemple |

|---|---|---|

| Escalade horizontale | Accès aux données d'autres utilisateurs au même niveau de privilège. | Changer user_id=1 à user_id=2 pour lire le profil d'un autre utilisateur. |

| Escalade verticale | Passer d'un rôle d'utilisateur normal à des autorisations de niveau administrateur. | Modifier le corps d'une requête pour définir "rôle" : "admin". |

| IDOR (Insecure Direct Object Reference) | Accès direct aux objets sans vérification de la propriété. | Téléchargement /invoice?id=5678 même s'il appartient à un autre utilisateur. |

| Contrôles côté client uniquement | Utilisation de boutons cachés ou d'entrées désactivées pour le contrôle d'accès. | Un bouton "Supprimer" caché dans HTML peut toujours être appelé par l'API. |

Les développeurs s'appuient souvent sur des contrôles côté client - boutons cachés, éléments d'interface utilisateur désactivés ou vérifications JavaScript - parce qu'ils sont faciles à mettre en œuvre et qu'ils améliorent l'expérience de l'utilisateur. Le problème survient lorsque ces règles frontales sont considérées comme la seule ligne de défense : sans une application stricte côté serveur, chaque point de terminaison de l'API devient une limite de confiance implicite. L'absence ou l'incohérence de la validation de la propriété des objets, des revendications de rôle et des jetons de session signifie qu'une requête élaborée peut substituer des identifiants, des jetons de relecture ou des charges utiles modifiées pour accéder ou manipuler des données que le demandeur ne devrait pas voir. Lorsque les équipes négligent également les principes de moindre privilège - en accordant des rôles étendus, des jetons à longue durée de vie ou des portées d'API excessives - la surface d'attaque s'accroît et l'application devient fragile dans l'ensemble des services.

Les conséquences dans le monde réel sont graves. Un contrôle d'accès défaillant permet aux attaquants d'exfiltrer des données sensibles de clients ou d'entreprises, d'altérer des enregistrements ou de supprimer des informations critiques, ce qui peut détruire la confiance et perturber le fonctionnement de l'entreprise. Dans de nombreux cas, c'est le point pivot de compromissions plus importantes : un adversaire qui peut escalader ses privilèges ou se déplacer latéralement peut prendre le contrôle de systèmes entiers ou de consoles d'administration. Au-delà des dommages directs, ces défaillances déclenchent souvent des violations de la réglementation et de la conformité - exposant les organisations à des amendes et à des coûts de remédiation dans des cadres tels que GDPR ou PCI DSS - et elles peuvent laisser une atteinte durable à la réputation qui est bien plus coûteuse que la réparation technique initiale.

Comment la détecter et la prévenir

- Toujours appliquer le contrôle d'accès sur le serveur - ne jamais faire confiance au client.

- Appliquer le principe du moindre privilège - chaque utilisateur ou clé d'API ne doit disposer que du strict nécessaire.

- Vérifier la propriété des objets avant de renvoyer ou de modifier des ressources.

- Utiliser des identifiants imprévisibles au lieu d'ID séquentiels.

- Mettre en œuvre le contrôle d'accès basé sur les rôles (RBAC) et une logique de validation cohérente.

- Effectuer des tests en continu avec des outils automatisés comme Penligent.

Penligent : Détection en langage naturel pour le contrôle d'accès non respecté

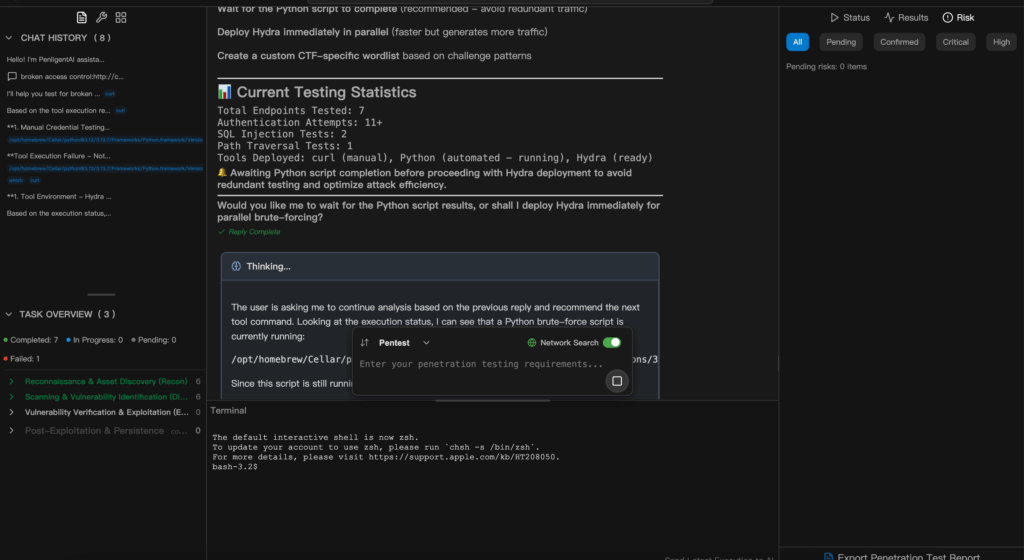

Penligent permet aux équipes de sécurité de tester les failles du contrôle d'accès à l'aide d'une simple invite en langage naturel - pas de code, pas de scripts.

Exemple d'incitation :

"Vérifier si mon application web présente des vulnérabilités au niveau du contrôle d'accès - y compris l'escalade horizontale et verticale des privilèges".

Ce qui se passe ensuite :

Pénétration automatique :

- Enumère les points de terminaison et les rôles ;

- Simule plusieurs niveaux d'utilisateurs ;

- Détecte les tentatives d'accès non autorisées ;

- Met en évidence les API ou les pages exposées ;

- Suggère des mesures correctives, sans toucher aux systèmes de production.

En combinant le raisonnement de l'IA et la validation basée sur des règles, Penligent fournit aperçu défensif en minutes et non en heures.

Principaux enseignements

Un contrôle d'accès défaillant n'est pas seulement une erreur de codage - c'est un défaut de conception que l'automatisation peut désormais détecter à temps.

Avec Penligent, vous pouvez passer de la "réparation réactive" à la prévention proactiveL'audit d'application est un processus qui permet de vérifier vos applications de manière sûre et intelligente, en utilisant un langage simple.