L'incident Change Healthcare est désormais un point de référence pour une nouvelle catégorie de risques dans le secteur de la santé : il ne s'agit pas seulement d'une "violation de données" ou d'un "ransomware", mais d'une panne systémique qui a perturbé les flux de travail administratifs et financiers qui assurent la continuité des soins.

Début 2024, Change Healthcare (une filiale de UnitedHealth Group) a subi une attaque de ransomware qui a interrompu les demandes de remboursement et d'autres transactions de soins de santé à l'échelle nationale. L'American Hospital Association (AHA) a fait état d'un large impact en aval sur les hôpitaux, y compris un impact direct sur les soins aux patients et une perturbation financière majeure. (Association américaine des hôpitaux)

Ce qui a permis à l'histoire de perdurer jusqu'en 2025, ce n'est pas seulement la perturbation opérationnelle. C'est l'ampleur de la brèche. L'Office for Civil Rights (OCR) du HHS déclare que Change Healthcare a notifié l'OCR le 31 juillet 2025 que environ 192,7 millions de personnes ont été touchés. Reuters a par la suite rapporté le même chiffre que le total mis à jour par les données du HHS. (HHS)

Cet article se concentre sur les faits confirmés et les leçons pratiques en matière de défense - comment la défaillance d'un seul fournisseur s'est transformée en perturbation à l'échelle nationale, quels signaux de sécurité ont été les plus importants et comment les organismes de santé peuvent réduire le rayon d'action du prochain incident.

Ce qui s'est passé en clair

En février 2024, Change Healthcare a été victime d'une intrusion par ransomware qui l'a contraint à mettre ses systèmes hors ligne, ce qui a perturbé le traitement des demandes de remboursement et les transactions de soins de santé connexes à travers les États-Unis. Les résultats de l'enquête de l'AHA publiés en mars 2024 décrivent les impacts financiers et sur les soins prodigués aux patients dans les hôpitaux qui ont réagi à la perturbation. (Association américaine des hôpitaux)

L'incident a ensuite pris de l'ampleur et est devenu l'une des plus grandes expositions de données de santé jamais enregistrées. La FAQ sur l'incident Change Healthcare de l'OCR indique que Change Healthcare a notifié à l'OCR le 31 juillet 2025 qu'environ 192,7 millions de personnes avaient été touchées. (HHS)

Une ligne du temps que vous pouvez utiliser dans un jeu de cartes

Février 2024 - Divulgation et perturbation opérationnelle

Les rapports publics décrivent une attaque de ransomware qui a interrompu les flux de transactions clés et a créé des perturbations importantes en aval pour les prestataires et les patients. Le rapport de Reuters attribue l'attaque au groupe de ransomware ALPHV/BlackCat et décrit l'impact opérationnel sur le traitement des demandes de remboursement. (Reuters)

9-12 mars 2024 - Mesure de l'impact sur les hôpitaux

L'AHA a mené une enquête auprès des hôpitaux américains et a publié des résultats indiquant un lourd tribut opérationnel et financier. L'AHA a indiqué que 94% des hôpitaux a subi un impact financier et que la perturbation a entraîné des solutions de rechange coûteuses et à forte intensité de main-d'œuvre. (Association américaine des hôpitaux)

Mai-juin 2024 - Des détails sur l'identité et l'accès à distance font surface

Les témoignages préparés pour une audition de la commission des finances du Sénat indiquent que le 12 février 2024Des criminels ont utilisé des informations d'identification compromises pour accéder à un portail Citrix de Change Healthcare utilisé pour l'accès à distance. (Commission des finances du Sénat)

Par ailleurs, un document de la Chambre des représentants sur l'énergie et le commerce résumant les témoignages souligne que l'authentification multifactorielle n'était pas activée dans un système critique. (Commission de l'énergie et du commerce de la Chambre des représentants)

24 janvier 2025 - 190 millions de personnes touchées (Reuters)

Selon Reuters, UnitedHealth a confirmé que la violation avait affecté les informations personnelles d'environ 190 millions d'euros Le chiffre définitif doit être officiellement confirmé et déposé auprès du HHS. (Reuters)

31 juillet 2025 - 192,7 millions notifiés à l'OCR (HHS)

La FAQ officielle de l'OCR indique que Change Healthcare a notifié à l'OCR qu'environ 192,7 millions d'euros personnes ont été touchées. (HHS)

Août 2025 - Total actualisé selon les données du HHS (Reuters)

Reuters a rapporté le chiffre actualisé d'environ 192,7 millions d'euros personnes touchées, citant les données du HHS OCR. (Reuters)

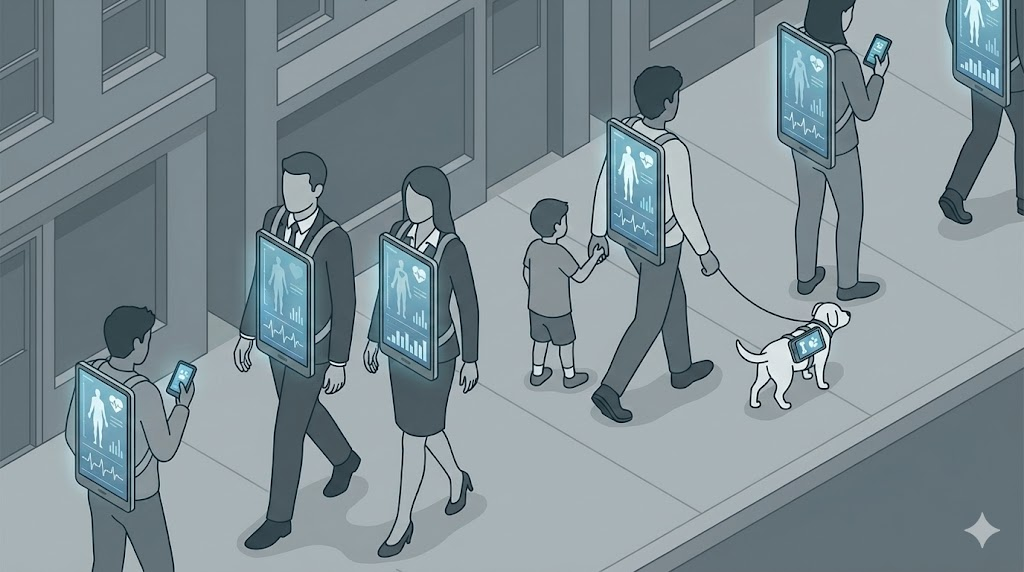

Pourquoi cet incident a été si perturbant : la "dépendance au hub" est désormais un risque pour les soins aux patients

De nombreux incidents liés aux ransomwares sont localisés : un hôpital est en panne, une clinique se déroute, une unité commerciale est cryptée. Change Healthcare était différent parce qu'il se trouve au milieu des flux de travail administratifs dont dépendent des milliers de prestataires de soins. Lorsqu'un intermédiaire de type chambre de compensation centrale tombe en panne, les hôpitaux et les pharmacies ne perdent pas seulement un outil, ils perdent du débit.

Le rapport de l'AHA est inhabituellement direct quant aux conséquences dans le monde réel. Dans ses résultats d'enquête et ses commentaires de suivi, l'AHA décrit l'incident comme une perturbation importante des soins aux patients et des finances de l'hôpital, et montre à quel point il peut être difficile de changer de centre d'échange ou de reproduire rapidement les flux de transactions. (Association américaine des hôpitaux)

L'enseignement à tirer en matière de sécurité est structurel : le risque lié aux tiers n'est pas un problème de questionnaire. Il s'agit de la continuité des activités et de la sécurité des patients. Vos plans d'urgence doivent traiter les fournisseurs essentiels comme des services publics : supposez qu'ils peuvent tomber en panne pendant des semaines, et non des heures.

Ce qui a échoué dans la pratique : flux de trésorerie, autorisations et frictions opérationnelles

Les résultats de l'enquête de l'AHA de mars 2024 constituent un point de données essentiel car ils quantifient les dommages en aval :

- 94% des hôpitaux ayant répondu à l'enquête ont déclaré impact financier. (Association américaine des hôpitaux)

- 74% rapporté impact direct sur les soins aux patients. (Association américaine des hôpitaux)

- Les hôpitaux ont décrit les solutions de contournement suivantes à forte intensité de main-d'œuvre et coûteuxet nombre d'entre eux ont fait état de difficultés à changer de chambre de compensation. (Association américaine des hôpitaux)

Ces détails sont importants car ils expliquent pourquoi le "rétablissement technique" n'est pas la fin de l'événement. Même après le rétablissement de certains services, l'arriéré, le traitement manuel et la pression financière se poursuivent.

Si vous êtes un responsable de la sécurité des soins de santé et que vous essayez de justifier votre investissement, voici votre argument : une panne centrée sur le fournisseur peut immédiatement se traduire par des retards dans les soins, l'épuisement du personnel et des millions de dollars de perte de revenus quotidiens.

L'échelle des brèches : pourquoi le nombre de brèches a augmenté au fil du temps

Les incidents de grande ampleur dans le secteur de la santé font souvent apparaître un nombre croissant de "personnes affectées" pendant des mois, car il faut du temps pour déterminer les ensembles de données concernés, les fichiers contenant des informations réglementées et la manière de dédupliquer les personnes dans les différents systèmes.

Deux ancres publiques faisant autorité définissent désormais l'échelle :

- Le HHS OCR déclare que Change Healthcare a notifié à l'OCR le 31 juillet 2025 que environ 192,7 millions de personnes ont été touchés. (HHS)

- Reuters a fait état d'une estimation confirmée antérieurement de 190 millions d'euros (janvier 2025) et a communiqué ultérieurement la version actualisée de la 192,7 millions d'euros chiffre issu des données HHS. (Reuters)

Pour la planification de la réponse aux incidents, la leçon est simple : l'incident opérationnel est la première phase ; la notification de l'infraction et la phase réglementaire peuvent être la deuxième phase et durer un an ou plus.

Quelles sont les données susceptibles d'avoir été impliquées (vision basée sur le risque) ?

Le rapport de Reuters sur l'incident décrit les catégories potentiellement compromises, telles que les identifiants d'assurance maladie, les diagnostics, les détails du traitement et de la facturation, et les numéros de sécurité sociale, tout en signalant que l'entreprise a déclaré qu'elle n'avait pas vu de preuves que les bases de données des dossiers médicaux électroniques avaient été compromises. (Reuters)

Même si un ensemble de données ne contient "que" des demandes de remboursement et des informations administratives, le risque peut encore être grave car il combine l'identité avec le contexte des soins de santé. Cette combinaison permet :

- fraude à l'identité médicale et abus d'assurance

- l'ingénierie sociale ciblée (les escrocs savent qui est votre assureur, quels fournisseurs vous avez consultés et quand)

- le risque d'extorsion lorsque des conditions ou des traitements sensibles sont implicites dans les codes de facturation

- les préjudices à long terme, car les identifiants et les antécédents de soins de santé ne "tournent" pas comme les mots de passe

La bonne façon de communiquer cela en interne est de parler de "risque d'utilisation abusive" et non pas d'inclure des dossiers complets. Les données relatives aux demandes d'indemnisation et à la facturation peuvent suffire à causer de graves dommages.

Un signal de cause première qui devrait modifier les budgets : les contrôles d'identité et d'accès à distance

Un thème récurrent dans les documents du Congrès et les rapports connexes est la défaillance de l'identité : des informations d'identification compromises utilisées contre l'infrastructure d'accès à distance et des lacunes dans l'authentification multifactorielle sur un système critique impliqué dans le cheminement de l'intrusion.

Un témoignage préparé pour la commission des finances du Sénat décrit les informations d'identification compromises utilisées pour accéder à un portail Citrix le 12 février 2024. (Commission des finances du Sénat)

Un résumé de la Chambre de l'énergie et du commerce indique explicitement que l'authentification multifactorielle n'était pas activée pour l'un des systèmes les plus critiques. (Commission de l'énergie et du commerce de la Chambre des représentants)

C'est là que de nombreuses organisations se trompent de leçon. Le "gros titre" peut être un ransomware, mais la voie d'entrée était un problème d'identité classique. Si votre programme considère encore la couverture de l'AMF comme un projet "presque terminé", vous devriez considérer cet incident comme un avertissement.

Ce à quoi ressemblera le "bien" en 2025 :

- MFA pour chaque chemin d'accès à distance et chaque flux de travail privilégié, avec validation continue

- l'accès conditionnel (posture de l'appareil, anomalies géographiques, déplacements impossibles, défis fondés sur le risque)

- des durées de vie de session courtes et une révocation agressive pour les sessions privilégiées

- la gestion des accès privilégiés (PAM) pour supprimer l'accès permanent à l'administration

- un contrôle qui traite les anomalies d'identité comme le premier signal de haute confiance

La plupart des incidents liés aux ransomwares deviennent catastrophiques lorsque la compromission de l'identité peut se traduire par un mouvement latéral et un accès étendu. Le travail consiste à réduire cette transformation.

Pourquoi la politique change : Modernisation de la règle de sécurité HIPAA

Change Healthcare n'était pas le seul moteur, mais il est devenu un point de référence majeur dans la poussée pour renforcer les exigences de cybersécurité des soins de santé. Fin 2024, le HHS OCR a annoncé une proposition de règle visant à modifier la règle de sécurité HIPAA afin de mieux protéger les informations électroniques protégées sur la santé, et Reuters a fait état de la volonté de l'administration de mettre en place de nouvelles règles de cybersécurité à la suite d'incidents majeurs dans le secteur de la santé. (HHS)

Même si vous ne voulez pas prédire les résultats finaux de la réglementation, la direction est claire : plus de spécificité, plus de contrôles obligatoires et moins de tolérance pour les bases de sécurité "adressables" qui sont traitées comme optionnelles.

Ce que les organismes de soins de santé doivent faire ensuite : un plan pratique de 90 jours

C'est la partie qui compte après la lecture : quels sont les changements qui réduisent le risque de manière mesurable ?

Jours 0-30 : Cartographiez vos véritables "dépendances systémiques".

Dressez la liste des tiers qui, s'ils n'étaient pas disponibles pendant 2 à 3 semaines, perturberaient : la soumission des demandes, les contrôles d'éligibilité, l'autorisation préalable, l'acheminement des demandes des pharmacies, les flux EDI et la facturation des patients.

Rédigez ensuite le cahier des charges du "mode dégradé" pour chaque dépendance. Ne le rendez pas parfait. Rendez-le exécutable : quelles sont les étapes manuelles, quels sont les canaux alternatifs, qui approuve les exceptions et comment vous assurez la fluidité des soins.

Les conclusions de l'AHA montrent la dure réalité : des solutions de contournement seront trouvées soit par conception, soit par improvisation dans l'urgence. Il est moins coûteux de les concevoir. (Association américaine des hôpitaux)

Jours 31 à 60 : Rendre l'usurpation d'identité plus difficile que le ransomware n'est rentable

Utiliser les signaux de changement d'identité des soins de santé comme fonction de forçage :

- combler les lacunes de l'AMF (d'abord l'accès à distance, puis les chemins d'accès des administrateurs, puis l'accès des fournisseurs)

- supprimer les privilèges d'administrateur permanent et mettre en place un accès en flux tendu

- resserrer l'étalement des comptes de service et assurer la rotation des secrets

- auditer l'inventaire des accès à distance (Citrix, VPN, VDI, passerelles RDP, applications SSO, portails de partenaires)

C'est le moyen le plus rapide de réduire la probabilité d'entrée et la vitesse d'escalade.

Jours 61-90 : Réduire le rayon de l'explosion et prouver la récupérabilité

La segmentation doit refléter les flux de travail et les joyaux de la couronne. Votre objectif est d'empêcher qu'un "point d'ancrage" ne devienne un "chiffrement et une exfiltration à l'échelle de l'entreprise".

Testez ensuite la reprise et la continuité dans le cadre de contraintes réalistes : supposez que le fournisseur est en panne pendant des semaines. Réalisez l'exercice avec les services financiers, opérationnels, cliniques, juridiques et de communication. Mesurez le temps de confinement et le temps de récupération.

Si vous ne pouvez pas le mesurer, vous ne pouvez pas l'améliorer.

Comment le principe de négligence s'applique-t-il (sécurité fondée sur des preuves et non sur des promesses) ?

L'incident de Change Healthcare confirme que les résultats catastrophiques proviennent souvent de combinaisons : exposition à l'accès à distance, lacunes dans le contrôle des identités, intégrations trop fiables, faiblesses en matière d'autorisation et architecture permettant de vastes mouvements latéraux.

Penligent.ai est construit autour de tests de sécurité basés sur des preuves : identifier des chemins d'attaque réalistes à travers les applications web, les API, et les flux de travail intégrés, puis produire des preuves exploitables que les équipes d'ingénierie peuvent corriger et les équipes de direction peuvent prioriser. Dans les environnements de soins de santé avec des portails de partenaires, des API liées aux réclamations et des flux de travail à forte composante identitaire, la validation continue peut aider à détecter les faiblesses à fort impact plus tôt, avant qu'elles ne se transforment en perturbations systémiques.

FAQ

Combien de personnes ont été touchées par la violation de Change Healthcare ?

Le HHS OCR déclare que Change Healthcare a notifié à l'OCR le 31 juillet 2025 qu'environ 192,7 millions de personnes ont été touchés. (HHS)

Les hôpitaux ont-ils signalé des répercussions sur les soins aux patients ?

Oui. Les résultats de l'enquête de l'AHA ont été rapportés 74% des hôpitaux ont subi des conséquences directes sur les soins aux patients et 94% a subi un impact financier. (Association américaine des hôpitaux)

Quel est le signal d'accès initial dont les défenseurs doivent se souvenir ?

Des témoignages préparés décrivent des informations d'identification compromises utilisées contre un portail d'accès à distance, et des résumés du Congrès soulignent que l'AMF n'a pas été activée sur un système critique. (Commission des finances du Sénat)

La réglementation en matière de cybersécurité des soins de santé évolue-t-elle en raison d'incidents de ce type ?

Le HHS OCR a proposé des changements pour moderniser et renforcer les exigences de la règle de sécurité HIPAA, et le reporting fait le lien avec les incidents majeurs dans le domaine des soins de santé. (HHS)