2025 a été une année tumultueuse pour les chercheurs en sécurité des navigateurs. Alors que Google continue de renforcer les défenses de Chrome, notamment avec le V8 Sandbox, les attaquants, en particulier les chercheurs de l'Université d'Amsterdam, ont été les premiers à s'attaquer à Chrome. Acteurs des États-nations et les fournisseurs de logiciels espions commerciaux ont été contraints d'évoluer. L'ère des simples RCE (Remote Code Execution) est en train de s'estomper.

La tendance dominante de 2025 est la Exploitation de la chaîne complète: levier d'action Confusion des types de V8 pour obtenir l'exécution initiale du code dans le moteur de rendu, suivie d'une exécution logique. Vulnérabilité IPC de Mojo pour atteindre Escapade dans le bac à sableet finit par prendre le contrôle du système hôte.

Cet article propose un post-mortem technique des journées zéro Chrome les plus dévastatrices de l'année 2025, en se concentrant sur les points suivants CVE-2025-14174 (ANGLE Out-of-Bounds Access) et CVE-2025-13223 (V8 Type Confusion), et explore la façon dont l'IA révolutionne la détection de ces menaces avancées.

La couche graphique fatale : Disséquer CVE-2025-14174

Divulguée : 11 décembre 2025

Composant : ANGLE (moteur de couche graphique presque natif)

Score CVSS : 8.8 (élevé)

Explosion de la scène à la fin de l'année 2025, CVE-2025-14174 se distingue par le fait qu'il ne s'agit pas d'une faille du moteur JavaScript. Elle réside en effet dans ANGLELa couche d'abstraction de Chrome chargée de traduire les appels WebGL en API graphiques natives telles que OpenGL, Direct3D et Metal.

Le mécanisme : Échec de la traduction de WebGL à Metal

Selon l'analyse conjointe de Google Project Zero et d'Apple SEAR, la vulnérabilité réside dans l'implémentation du backend Metal d'ANGLE. Plus précisément, le moteur n'a pas réussi à valider correctement l'élément pixelsDepthPitch par rapport au paramètre GL_UNPACK_IMAGE_HEIGHT valeur.

Exploit Primitive :

Les attaquants peuvent déclencher une écriture hors limites (OOB) en initialisant un contexte WebGL malveillant avec des paramètres de texture élaborés.

- Déclencheur : Une victime consulte une page HTML malveillante contenant un contenu WebGL malveillant.

- Corruption : En raison de l'absence de vérification des limites, les données de texture malveillantes écrasent les structures de tas adjacentes.

- Détournement : En écrasant les pointeurs de table virtuelle des objets C++, l'attaquant redirige le flux de contrôle vers une chaîne ROP, ce qui permet d'exécuter du code au sein du processus GPU.

Étant donné que le processus GPU dispose souvent de privilèges plus élevés que le moteur de rendu (par exemple, accès direct au pilote), CVE-2025-14174 constitue une tête de pont très efficace pour les attaquants, souvent utilisée dans le cadre de campagnes de téléchargement "one-shot" de type "drive-by download".

Le cauchemar de V8 : CVE-2025-13223 et l'évolution de la confusion de type

Alors que les vulnérabilités de la pile graphique augmentent, le moteur V8 reste le principal champ de bataille. CVE-2025-13223 est un classique Confusion des types de V8 dont le groupe d'analyse des menaces (TAG) de Google a confirmé qu'elle était exploitée dans la nature.

Échecs de l'inférence de type dans le JIT

Les moteurs JavaScript modernes s'appuient sur des compilateurs JIT (Just-In-Time) tels que TurboFan pour optimiser le code. La cause première de la CVE-2025-13223 est une défaillance du nœud "CheckMaps" du compilateur JIT, qui ne traite pas correctement le code Transitions cartographiques pendant l'optimisation.

Logique d'exploitation (conceptuelle) :

JavaScript

`// PoC conceptuel pour la confusion de type function trigger(arr) { // Le JIT suppose que 'arr' ne contient que des entiers (SMI) arr[0] = 1.1 ; // Déclenche la transition de carte, le tableau devient double // VULNÉRABILITÉ : Le code optimisé ne désoptimise pas ou ne vérifie pas la nouvelle carte return arr[1] ; // Accède à la mémoire en utilisant un calcul de décalage erroné }.

// L'attaquant s'en sert pour construire des primitives let leaker = new Array(10) ; trigger(leaker);`

En exploitant cette confusion, les attaquants construisent deux primitives essentielles :

- addrOf : Fuite de l'adresse mémoire de n'importe quel objet JavaScript.

- fakeObj : Créer un faux objet JavaScript à une adresse mémoire spécifique.

Grâce à ces primitives, les attaquants parviennent à Arbitraire Lecture/écriture dans le tas du V8, ce qui leur permet de contourner l'ASLR et d'exécuter un shellcode.

Casser la cage : CVE-2025-2783 et évasion de la boîte à sable IPC de Mojo

L'obtention d'un RCE dans le moteur de rendu n'est que la première étape. Pour compromettre véritablement le système, l'attaquant doit s'échapper du bac à sable de Chrome. CVE-2025-2783 met en évidence le danger des bogues logiques dans les Mojo IPC (Inter-Process Communication).

Bugs logiques et corruption de la mémoire

Contrairement aux exploits du noyau, CVE-2025-2783 est une faille logique. Mojo sert de pont entre les processus isolés de Chrome. La vulnérabilité provient du fait que le processus du navigateur ne parvient pas à valider les autorisations d'une poignée transmise par le moteur de rendu.

Un attaquant (contrôlant déjà le Renderer via un exploit V8) pourrait falsifier un message IPC spécifique, trompant le processus privilégié du navigateur pour qu'il effectue une action restreinte, telle que l'écriture dans le système de fichiers ou le lancement d'un exécutable externe. Ce type de Bug logique est notoirement difficile à prévenir avec des mesures d'atténuation de la sécurité de la mémoire telles que MTE ou CFI, car le flux de contrôle est valide ; seule l'intention est malveillante.

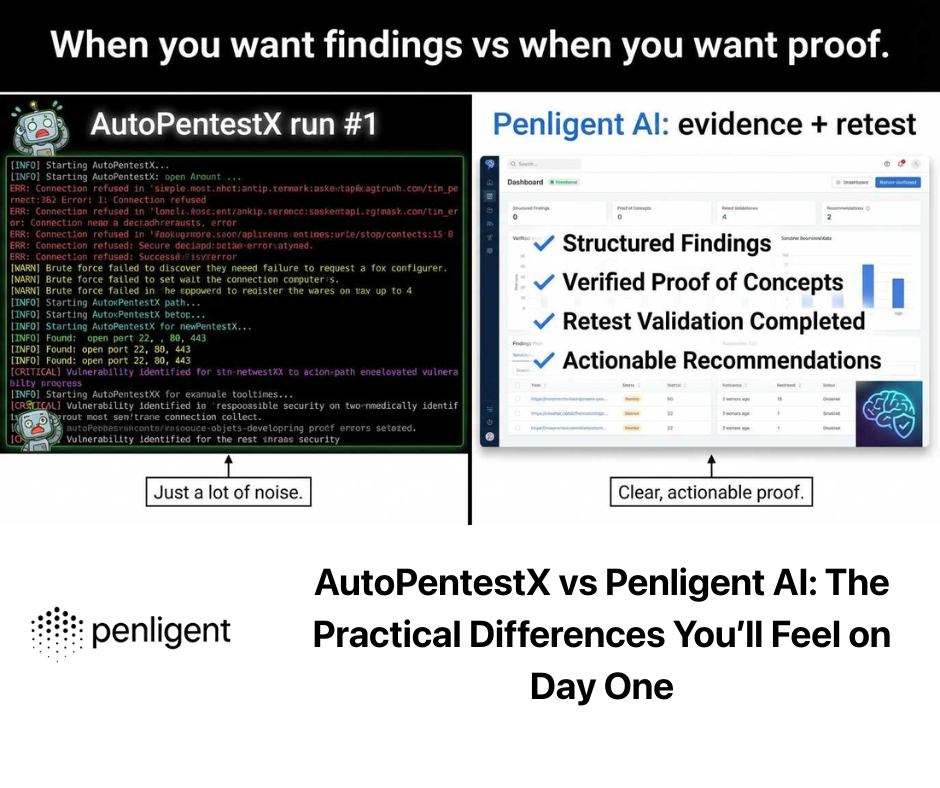

Détection de la chaîne d'exploitation pilotée par l'IA : La percée de Penligent

La détection de vulnérabilités telles que CVE-2025-14174 et CVE-2025-13223 dépasse les capacités des scanners traditionnels basés sur les versions ou des simples fuzzers. Ils ne disposent pas du contexte nécessaire pour comprendre les configurations complexes de la mémoire ou les chaînes d'exploitation inter-processus.

C'est ici que Penligent.ai démontre sa valeur critique. Penligent n'est pas un simple scanner, c'est une plateforme de test de pénétration automatisée et alimentée par l'IA. Pour les vulnérabilités du moteur de navigation, Penligent offre des capacités uniques :

- Synthèse primitive : Les agents d'intelligence artificielle de Penligent analysent les fichiers de crash pour déduire automatiquement comment convertir un OOB Read instable en un OOB Read fiable.

addrOfprimitif. Elle comprend les dispositions des objets V8 et génère dynamiquement le code de l'exploit. - Inférence logique inter-processus : Pour les failles IPC de Mojo, Penligent analyse les informations suivantes de Chrome

.mojomdes définitions d'interface. Il génère automatiquement des séquences de messages IPC qui testent la logique des cas limites, en simulant un moteur de rendu compromis qui tente de s'échapper du bac à sable.

En simulant l'état d'esprit d'un chercheur de vulnérabilités avancé, Penligent aide les organisations à vérifier si leurs contrôles de sécurité peuvent rompre ces chaînes d'exécution pendant la période critique entre la divulgation et la mise en place des correctifs.

Stratégie de défense : Au-delà des correctifs

Face au paysage des menaces de 2025, se contenter de mettre à jour Chrome est une solution de base, pas une solution tout court.

- Appliquer le bac à sable V8 : Assurez-vous que la fonction V8 Sandbox est strictement activée. Cela permet de piéger les exploits de corruption de tas dans une région confinée de l'espace d'adressage, les empêchant ainsi de corrompre l'ensemble de la mémoire du processus.

- Réduction de la surface d'attaque : Dans les environnements d'entreprise, désactivez les fonctions WebGL ou WebGPU inutiles via la stratégie de groupe afin de bloquer les vecteurs d'attaque tels que CVE-2025-14174.

- Surveillance comportementale (EDR) : Déployer des solutions EDR capables de détecter un comportement anormal du moteur de rendu, tel qu'un processus de rendu tentant de créer des connexions IPC inhabituelles ou d'allouer des pages de mémoire exécutables (RWX).

Conclusion

L'état des zero-days de Chrome en 2025 prouve que la sécurité des navigateurs est entrée dans des eaux profondes. De la corruption de la mémoire dans ANGLE aux évasions logiques dans Mojo, les attaquants exploitent les moindres failles de l'architecture du navigateur. Pour l'ingénieur en sécurité pur et dur, la maîtrise de ces failles de bas niveau est essentielle. Mécanismes d'exploitation et l'adoption d'une vérification automatisée assistée par l'IA est le seul moyen de tenir le coup.

Références fiables

- Google Chrome publie un blog : Mise à jour du canal stable pour les ordinateurs de bureau

- The Hacker News : Chrome est la cible d'un exploit actif dans la nature (CVE-2025-14174)

- SentinelOne : CVE-2025-13223 Analyse de confusion de type V8

- SecureLayer7 : CVE-2025-2783 Évasion de la Sandbox de Chrome via Mojo IPC

- Projet zéro de Google : bilan de l'année 2025