Une incompatibilité de jeton CSRF se produit lorsque le jeton anti-falsification envoyé avec une requête HTTP ne correspond pas au jeton que le serveur attend pour la session de l'utilisateur. Dans la pratique, cette non-concordance signale que la demande ne provient pas légitimement de l'utilisateur (ce qui permet de contrecarrer une éventuelle tentative d'intrusion). demande intersite ) ou indique une défaillance grave de la mise en œuvre ou de la configuration qui compromet à la fois la convivialité et la sécurité.

Pour l'ingénieur en sécurité moderne, comprendre Inadéquation du jeton CSRF ne consiste pas seulement à prévenir les échecs triviaux de l'envoi de formulaires. Il s'agit de reconnaître un indicateur subtil mais puissant d'une mauvaise configuration de session, d'anomalies de mise en cache, d'interférences dans la couche proxy, d'erreurs dans le système SPA/API des lacunes dans les jetons, voire une attaque active en cours.

Si vous construisez ou sécurisez des applications web avec des sessions authentifiées, des API ou des SPA - ou si vous exécutez des analyses de vulnérabilité automatisées / des pipelines de CI - la maîtrise de Inadéquation du jeton CSRF en tant que catégorie permettra d'affiner votre posture de détection et de remédiation.

Pourquoi la non-concordance des jetons CSRF est-elle importante pour les ingénieurs en sécurité ?

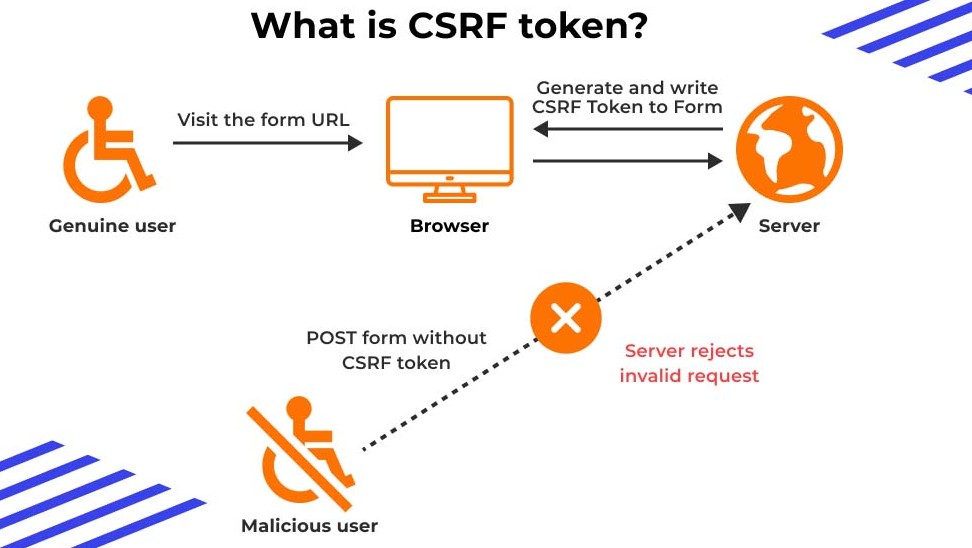

Le Cross-Site Request Forgery (CSRF) reste l'un des vecteurs d'attaque web les plus furtifs : un utilisateur se connecte à une application web et un attaquant trompe le navigateur en envoyant une requête à laquelle le site fait confiance parce qu'elle provient du contexte de la session de l'utilisateur. Dans les systèmes les mieux conçus, cette confiance est rompue par la validation d'un jeton CSRF généré par le serveur et lié à la session ; lorsque ce jeton ne correspond pas, vous obtenez l'erreur "token mismatch".

Mais du point de vue d'un praticien :

- Une erreur de jeton peut sembler bénigne (l'utilisateur se plaint : "pourquoi ne puis-je pas soumettre le formulaire ?"), mais elle peut révéler des problèmes plus profonds : une gestion de session défectueuse, des indicateurs de cookie/site identiques incorrects, une mise en cache inappropriée ou même des requêtes malveillantes passées inaperçues.

- Dans le cadre des tests de pénétration et de l'automatisation, ces erreurs sont des signaux exploitables - par exemple, elles peuvent apparaître sous la forme de réponses 403/419, révélant qu'un point de terminaison changeant d'état est protégé, mais peut-être seulement partiellement, ou que la protection est mal configurée ou peut être contournée.

- Du point de vue de DevOps, des incohérences fréquentes dans les journaux peuvent indiquer des régressions (par exemple, changement de proxy inverse, mise en cache de pages périmées par le CDN, modification du pilote de session) qui réduisent la confiance des utilisateurs ou ouvrent la voie à de nouveaux vecteurs d'attaque.

- Dans un pipeline d'automatisation piloté par l'IA, la capture et la classification des erreurs de concordance permettent de construire des modèles de flux normaux par rapport aux flux anormaux, ce qui permet d'alerter de manière proactive en cas de dérive ou d'exploitation potentielle.

Ainsi, Inadéquation du jeton CSRF est plus qu'un bug, c'est un levier de visibilité pour la défense et l'attaque.

Flux de travail de la protection CSRF

Pour diagnostiquer efficacement les incohérences, vous devez cartographier la façon dont CSRF est mis en œuvre de bout en bout.

Cycle de vie des jetons

- Lorsqu'un utilisateur charge une page ou ouvre une session, le serveur génère un jeton CSRF cryptographiquement aléatoire/imprédictible.

- Le serveur stocke le jeton (magasin de session, magasin de cookies, ou implicitement dans les architectures sans état).

- Le jeton est intégré dans la charge utile du client : caché dans les formulaires, en-tête personnalisé (par exemple,

X-CSRF-TOKEN), ou par le biais d'un cookie de double soumission. - Lorsqu'une demande de changement d'état (POST, PUT, DELETE) arrive, le serveur vérifie :

- que le jeton existe dans la demande, ET

- elle correspond à la session enregistrée ou à la valeur attendue.

- Si la vérification échoue → "CSRF token mismatch" → demande rejetée (403/419) ou signalée.

Dans les SPA/API modernes :

- Cookies avec

SameSite=Strict/Lax,Sécurisé,HttpOnlyaident à prévenir le vol de données d'identification. - Modèle de cookie à double soumission : jeton stocké dans le cookie et envoyé dans l'en-tête/le corps, le serveur compare les deux.

- Les modèles de jetons JWT/CSRF sans état intègrent des signatures HMAC plutôt qu'une mémoire de session. wiz.io+1

Il est essentiel de savoir exactement où le jeton est généré, stocké et vérifié pour localiser les erreurs de concordance.

Causes profondes des erreurs de concordance des jetons CSRF

Vous trouverez ci-dessous un tableau répertoriant les causes les plus fréquentes de Inadéquation du jeton CSRF et comment les trier :

| Cause première | Signal de diagnostic | Correction rapide |

|---|---|---|

| Expiration de la session / jeton régénéré | L'utilisateur constate la non-concordance après l'inactivité | Augmenter le TTL de la session ou rafraîchir le jeton lors de la connexion |

| Le formulaire/html mis en cache contient un jeton périmé | La valeur du jeton ne correspond pas à la session en cours | Désactiver la mise en cache des formulaires ; ajouter Cache-Control en-têtes |

| AJAX/SPA : en-tête de jeton manquant | Les requêtes Fetch/Axios aboutissent sans en-tête ; l'erreur ne se produit que si l'en-tête est omis. | Veiller à ce que chaque demande comprenne un en-tête de jeton (par exemple, "token header"), X-CSRF-TOKEN) |

| Mauvaise configuration du domaine/sous-domaine des cookies | Le cookie n'a pas été envoyé, ou la session ne correspond pas au sous-domaine. | Aligner le domaine des cookies, garantir la même origine ou le sous-domaine SAN |

| SameSite / Secure / HttpOnly mis-config | Le cookie CSRF n'est pas envoyé dans un contexte intersite, ce qui entraîne une incohérence | Utilisation SameSite=Lax ou Strict, Sécurisé si HTTPS ; documenter les flux intersites |

| Proxy inverse, équilibreur de charge, interférence CDN | La non-concordance des jetons n'est possible que derrière la couche proxy | S'assurer que les proxies transmettent les en-têtes, désactiver la mise en cache qui supprime les jetons. |

| Régénération des jetons à un moment inattendu | Plusieurs jetons générés au cours de la même session, le navigateur utilise l'ancien. | Ne pas régénérer le jeton CSRF par formulaire ; une seule fois par session, sauf si cela s'avère nécessaire. |

| Extension de navigateur / blocage des cookies/scripts | Le cookie token n'a pas été créé/lu | Demander à l'utilisateur de mettre le site sur liste blanche ou de désactiver les extensions qui interfèrent (par exemple, les bloqueurs de publicité). |

Ce tableau devrait servir d'aide-mémoire pour le diagnostic lorsque vous voyez des journaux non concordants dans votre SIEM ou dans les résultats d'un pentest.

Approfondissement du cadre et de la plateforme

Voyons maintenant comment les frameworks les plus répandus implémentent CSRF et où Inadéquation du jeton CSRF fait souvent surface.

Laravel (PHP)

Laravel attache un Exception de non-concordance des jetons (TokenMismatchException) lorsque la vérification du jeton échoue. Sécurité lumineuse+1 Problèmes typiques : SESSION_DRIVER mauvaise configuration, vues mises en cache intégrant des jetons obsolètes, absence de <meta name="csrf-token"> étiquette.

Snippet (configuration AJAX):

// dans l'en-tête du modèle Blade

Django (Python)

Django utilise l'élément CsrfViewMiddleware et {% csrf_token %} . Problèmes courants : vues décorées de manière incorrecte, AJAX non envoyé X-CSRFTOKEN l'en-tête, CSRF_TRUSTED_ORIGINS mal réglée.

Extrait:

{% csrf_token %}

Node/Express (JavaScript)

L'utilisation csurf avec l'intergiciel cookie-parser. La non-concordance des jetons est fréquente lorsque le cookie n'est pas transmis ou que l'en-tête du jeton CSRF est manquant.

Extrait:

const express = require('express') ;

const csurf = require('csurf') ;

const cookieParser = require('cookie-parser') ;

const app = express() ;

app.use(cookieParser()) ;

app.use(csurf({ cookie : true })) ;

app.get('/form', (req, res) => {

res.render('sendForm', { csrfToken : req.csrfToken() }) ;

}) ;

app.post('/process', (req, res) => {

// csurf vérifie le jeton automatiquement

res.send('Success') ;

}) ;

SPAs / API Backends

Dans les applications à page unique ou les architectures API-first, les erreurs les plus courantes sont les suivantes : ne pas demander le point d'arrivée du jeton initial (par ex, /csrf-cookie), ou en utilisant le jeton de la session précédente.

"J'ai finalement réussi à le faire fonctionner... il faut d'abord faire une requête GET vers le point de terminaison par défaut csrf de sanctum... puis ajouter manuellement l'en-tête X-XSRF-TOKEN avec la valeur du cookie". Reddit

Grâce à cette connaissance, vous pouvez adapter votre automatisation pour vérifier correctement le cycle de vie des jetons.

Tests de pénétration et chasse aux intrus Mauvaise correspondance du jeton CSRF

Pour un pentester ou un ingénieur en sécurité, Inadéquation du jeton CSRF n'est pas seulement un mécanisme de défense : c'est un signal de renseignement. Voici comment le transformer en vecteur de reconnaissance et d'attaque.

- Points d'arrivée du balayage qui effectuent des opérations de changement d'état (POST, PUT, DELETE). Notez les réponses : 403/419 indiquent souvent que la protection CSRF a été déclenchée.

- Fuzing automatiséLes points d'accès non protégés : envoyer des requêtes sans jeton, avec un jeton invalide, avec un jeton provenant d'une session précédente. Comparer les comportements des réponses (200 vs 403) pour cartographier les points d'accès non protégés.

- Chaînage de détournement de session: Supposons que la non-concordance des jetons ne se produise que lorsque le domaine du cookie diffère ou que le jeton est recyclé : il est possible d'exploiter la fixation de session, le remplacement de l'en-tête du proxy ou le transfert erroné du proxy inverse pour contourner le CSRF.

- Vecteur d'empoisonnement du cache du proxy: Si le code HTML mis en cache contient un jeton périmé et que les utilisateurs en équilibre de charge le réutilisent, vous pouvez reproduire un jeton valide pour une autre session d'utilisateur.

- Exploiter les flux de l'interface utilisateur: Utiliser un lien ou une iframe artisanale pour forcer une requête sans jeton ; si cela déclenche une non-concordance, vous savez que la vérification du jeton existe - étape suivante : tenter des vulnérabilités de jeton manquantes/réfléchies ou le contournement de SameSite.

Exemple de squelette de script (Python):

demandes d'importation

session = requests.Session()

# Étape A : obtenir la page initiale avec le jeton CSRF

resp = session.get("")

token = parse_token(resp.text)

# Étape B : envoi d'un changement d'état sans jeton

bad = session.post("", json={'name':'Evil'})

print("Code de réponse (sans jeton) :", bad.status_code) # attend 419/403

# Étape C : envoi avec jeton

good = session.post("",

headers={'X-CSRF-TOKEN' : token},

json={'name':'Evil'})

print("Code de réponse (avec jeton) :", good.status_code) # expect 200

Les journaux montrant des réponses passant de la réussite à l'inadéquation sont un signal fort de mauvaise configuration.

Détection et remédiation automatisées avec Penligent.ai

Les équipes de sécurité modernes intègrent l'automatisation et l'IA pour détecter les régressions, les vulnérabilités et les dérives - c'est là que... Penligent.ai entre en scène.

Intégration de la plate-forme

Penligent.aiLa plateforme intelligente de pentest d'EMCS automatise la détection des failles liées à CSRF, y compris les suivantes Inadéquation du jeton CSRF. Il explore les flux d'authentification, suit les cycles de vie des jetons, injecte des variantes de jetons malformés ou absents et met en corrélation les résultats pour générer des conclusions exploitables. En combinant la détection d'anomalies par apprentissage automatique et la validation basée sur des règles, Penligent met en évidence les points d'extrémité où les jetons ne correspondent pas. en production ou dans les environnements CI uniquement. Les ingénieurs en sécurité peuvent ensuite filtrer par "inadéquation fréquente des jetons" pour donner la priorité aux flux qui méritent d'être corrigés.

Exemple de flux de travail

Intégrez Penligent.ai dans votre pipeline CI/CD afin que chaque build déclenche un scan de tous les endpoints changeant d'état. En cas de non-concordance, Penligent produit un constat : endpoint /api/v1/settingscode de réponse 419, en-tête manquant pour le jeton, la même requête avec jeton renvoie 200. Il joint un vidage de la requête/réponse, un curl-replay, une suggestion de remédiation (par exemple, "Assurez-vous que l'en-tête X-CSRF-TOKEN et le domaine du cookie s'alignent"). Au fil du temps, vous obtenez des mesures de référence (fréquence des erreurs, nouveaux points d'accès exposés) et vous pouvez surveiller la dérive grâce aux mesures du tableau de bord. Cela signifie que vous passez du débogage réactif des Inadéquation du jeton CSRF à la prévention proactive.

Meilleures pratiques d'ingénierie et liste de contrôle du durcissement

Voici une liste de contrôle destinée aux équipes de développement et de sécurité pour détecter les vulnérabilités autour de Inadéquation du jeton CSRF.

- Génération de jetons : un par session (ou par forme mutable), cryptographiquement aléatoire.

- Validation du jeton : comparer le jeton de la demande avec le cookie de session ou de double soumission.

- Politique en matière de cookies : Définir

Sécurisé,HttpOnly,SameSite=Strict(ouLaxle cas échéant). - Intégration formulaire / SPA : S'assurer que chaque demande de changement d'état inclut un jeton (champ caché ou en-tête).

- Contrôle du cache : Ne pas mettre en cache les formulaires HTML ou les pages qui intègrent des jetons.

- Proxy/équilibreur de charge : Maintenir l'acheminement des en-têtes, éviter de supprimer les cookies, aligner le routage des sous-domaines.

- CI/tests automatisés : Inclure les tests d'absence de jeton, de stale-token et de double soumission dans le pipeline de construction.

- Surveillance : Capture des journaux 403/419 intitulés "CSRF token mismatch" ; agrégation par point final et par fréquence.

- Alertes de régression : Si le taux d'inadéquation augmente après le déploiement, déclencher une enquête (il peut s'agir d'une dérive de la configuration).

- Documentation et formation : Veiller à ce que les développeurs et les ingénieurs frontaux sachent comment les jetons doivent être récupérés/passés dans les SPA.

Extrait (transfert de l'en-tête du proxy Nginx):

location / {

proxy_pass ;

proxy_set_header Host $host ;

proxy_set_header X-Real-IP $remote_addr ;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for ;

proxy_set_header X-Forwarded-Proto $scheme ;

# S'assurer que l'en-tête du cookie est transféré

proxy_set_header Cookie $http_cookie ;

proxy_pass_request_headers on ;

}

Exemple de code Collection

Voici des exemples concrets de technologies permettant d'éviter et de détecter les infractions Inadéquation du jeton CSRF.

Exemple Laravel AJAX

<meta name="csrf-token" content="{{ csrf_token() }}">

<script>

axios.defaults.headers.common['X-CSRF-TOKEN'] = document.querySelector('meta[name="csrf-token"]').getAttribute('content');

axios.post('/update', { name: 'Bob' })

.then(r => console.log(r.data))

.catch(e => console.error('CSRF error', e.response.status));

</script>

Exemple de recherche de données dans Django

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

Extrait de Node/Express

app.use(cookieParser()) ;

app.use(csurf({ cookie : true })) ;

app.get('/form', (req, res) => {

res.render('form', { csrfToken : req.csrfToken() }) ;

}) ;

app.post('/submit', (req, res) => {

res.send('Formulaire soumis avec succès') ;

}) ;

Analyseur de logs Python pour les événements de non-concordance

importer re

pattern = re.compile(r'CSRF token mismatch error on endpoint (\S+)')

with open('app.log') as f :

for line in f :

m = pattern.search(line)

if m :

print('Erreur détectée:', m.group(1))

CSRF à l'ère de la confiance zéro et de l'automatisation pilotée par l'IA

Au fur et à mesure que les architectures évoluent - microservices, SPA découplées, analyse pilotée par l'IA, conception zéro confiance - le paradigme de la protection contre le CSRF change également.

- Réseaux de confiance zéro Les jetons CSRF doivent toujours être validés, mais ils sont souvent associés à des affirmations d'identité plus fines ou à des modèles OVF (One-Time Value).

- Adoption du cookie SameSite par les navigateurs réduit certains vecteurs CSRF, mais vous devez toujours gérer les flux hérités, les appels d'API inter-origines et les flux d'authentification de tiers (OAuth/OIDC).

- Scanners de vulnérabilité pilotés par l'IA permettent de détecter en continu les inadéquations de jetons sur des centaines de terminaux, en signalant les anomalies telles que les pics de taux d'inadéquation, les schémas de réutilisation des jetons ou les comportements inhabituels des terminaux.

- Remédiation automatiqueles mesures de la fréquence des discordances alimentent les modèles ML qui détectent les dérives - par exemple, un taux de jetons inférieur à la valeur de référence peut indiquer qu'une modification du code frontal a supprimé l'injection de jetons.

Conclusion

Inadéquation du jeton CSRF est souvent considérée comme une simple "erreur de soumission de formulaire", mais pour les ingénieurs en sécurité, c'est un indicateur stratégique - révélant une mauvaise configuration de session, des défauts de proxy ou de cache, des erreurs de câblage dans le traitement des jetons, ou même des signes d'attaques en direct. En comprenant parfaitement son cycle de vie, en intégrant des contrôles dans l'automatisation et en adoptant des pratiques d'ingénierie robustes, vous transformez les inadéquations de jetons de journaux de frustration en télémétrie de défense exploitable.