Dans le développement quotidien des bases de données, SUBSTRING est généralement considéré comme un simple utilitaire permettant d'extraire des parties d'une chaîne de caractères - il est efficace pour traiter les adresses électroniques, analyser les URL ou diviser les clés composites directement au niveau de la couche SQL. Cependant, les ingénieurs en sécurité savent que cette fonction apparemment inoffensive peut devenir une passerelle cachée pour les fuites de données, l'escalade des privilèges et les violations entre locataires si elle est utilisée sans validation stricte. Dans des environnements tels que les plateformes SaaS multi-locataires, les systèmes financiers ou la gestion des dossiers médicaux, une seule mauvaise utilisation peut entraîner une exposition catastrophique des données sensibles.

Lorsque l'on analyse les journaux des systèmes de production, les appels fréquents ou inhabituels à SUBSTRING peuvent souvent signaler des tentatives d'exploitation de vulnérabilités par injection SQL. Les attaquants le combinent avec d'autres fonctions pour récupérer lentement des informations confidentielles, en contournant les restrictions qui empêchent l'accès à l'ensemble du champ en une seule requête. Ce guide explique pourquoi les sous-chaînes SQL sont une arme à double tranchant, comment détecter efficacement les tentatives d'injection grâce à l'analyse des journaux et comment intégrer des stratégies préventives, y compris l'automatisation basée sur l'IA, dans votre flux de travail en matière de sécurité.

Pourquoi la chaîne de caractères SQL devient-elle un risque pour la sécurité ?

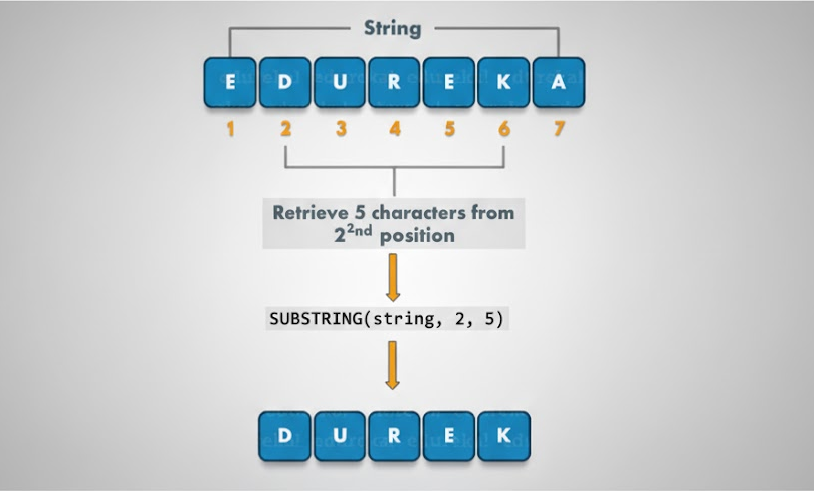

D'un point de vue fonctionnel, SUBSTRING permet aux développeurs d'extraire une partie d'une chaîne de caractères en fonction d'une position de départ et d'une longueur. Cette capacité remplace souvent une logique qui existerait autrement dans la couche d'application, et bien qu'elle puisse sembler être une optimisation, elle ouvre également la porte à des abus. Un attaquant peut invoquer SUBSTRING de manière répétée pour faire fuir des données restreintes par petits incréments, en contournant les contraintes qui bloqueraient des sorties complètes.

Le risque augmente lorsque les paramètres SUBSTRING - en particulier les délimiteurs ou les longueurs - sont tirés directement de l'entrée de l'utilisateur sans validation appropriée. Dans un système multi-locataires, un acteur malveillant peut falsifier des identifiants qui, lorsqu'ils sont analysés par SUBSTRING, pointent vers les données d'un autre locataire. À ce moment-là, la frontière d'isolation censée protéger la séparation des clients s'effondre.

-- Intentionnel : Extraire le nom d'utilisateur d'un emailSELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username ;

-- Malveillant : lecture progressive de champs sensiblesSELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1 ;

Comment repérer l'exploitation des chaînes de caractères SQL dans les journaux de base de données ?

Un analyste expérimenté ne se contente pas de rechercher des SELECTIONNER ou MISE À JOUR dans les journaux - ils examinent les modèles de comportement. L'un des signes les plus révélateurs d'une compromission potentielle est une fréquence anormale d'appels à SUBSTRING, en particulier lorsqu'ils sont combinés à des fonctions telles que ASCII ou CHAR. Cet appariement est souvent utilisé pour traduire des caractères spécifiques de champs sensibles en codes numériques, ce qui permet aux attaquants de reconstituer des valeurs complètes, morceau par morceau.

Un autre modèle à haut risque est celui où le délimiteur ou l'argument de longueur dans SUBSTRING provient de sources externes, telles que les paramètres GET d'une URL, les champs du corps POST ou les données utiles de l'API. Comme ces entrées peuvent être manipulées, une utilisation non validée donne effectivement le contrôle du découpage à l'attaquant.

Vous devez également être prudent lorsque vous repérez des instructions JOIN dans les journaux qui dépendent de SUBSTRING pour dériver des identifiants multi-locataires. Par exemple, l'analyse d'un customer_ref La conversion à la volée des identifiants des locataires et des commandes peut sembler inoffensive, mais une entrée malformée peut facilement tromper la requête en la faisant correspondre et en renvoyant des lignes appartenant au mauvais locataire.

Comment identifier l'utilisation dangereuse de SUBSTRING en SQL

Pour lutter contre les tentatives d'injection basées sur SUBSTRING, les équipes de sécurité devraient formaliser des mécanismes de détection à la fois statiques et d'exécution. L'aspect statique peut être géré par les pipelines SAST - en configurant des règles basées sur des modèles pour signaler l'utilisation problématique de SUBSTRING et rejeter les demandes de téléchargement si des violations sont constatées.

Au moment de l'exécution, les couches proxy de base de données ou les logiciels intermédiaires peuvent analyser le trafic de requêtes en temps réel, en bloquant toute déclaration où SUBSTRING prend une entrée dynamique non validée. Parallèlement, l'analyse historique des journaux devrait utiliser des expressions régulières pour rechercher des schémas suspects, ce qui permet aux ingénieurs en sécurité de revenir en arrière et d'identifier les ensembles de données potentiellement compromis.

Exemple de règle de détection dans une configuration SAST :

règles :

- id : sql-substring-dynamic-delimiter

langues : [sql]

message : Eviter les SUBSTRING avec des délimiteurs dynamiques ou non validés.

gravité : erreur

Détection simple de regex en Python pour les journaux de requêtes :

importer re

pattern = re.compile(r "SUBSTRING\s*\(.+?\N)", re.IGNORECASE)

with open('query.log') as log :

for line in log :

if pattern.search(line) :

print("[ALERT] Possible risky SUBSTRING usage :", line.strip())

Si ces méthodes vous aident à repérer les activités suspectes, elles sont encore plus efficaces lorsqu'elles sont associées à des pratiques de développement appropriées : validez tous les délimiteurs, appliquez des contraintes de format, conservez la logique d'analyse dans la couche d'application et n'utilisez jamais SUBSTRING dans les conditions de jointure critiques pour la sécurité.

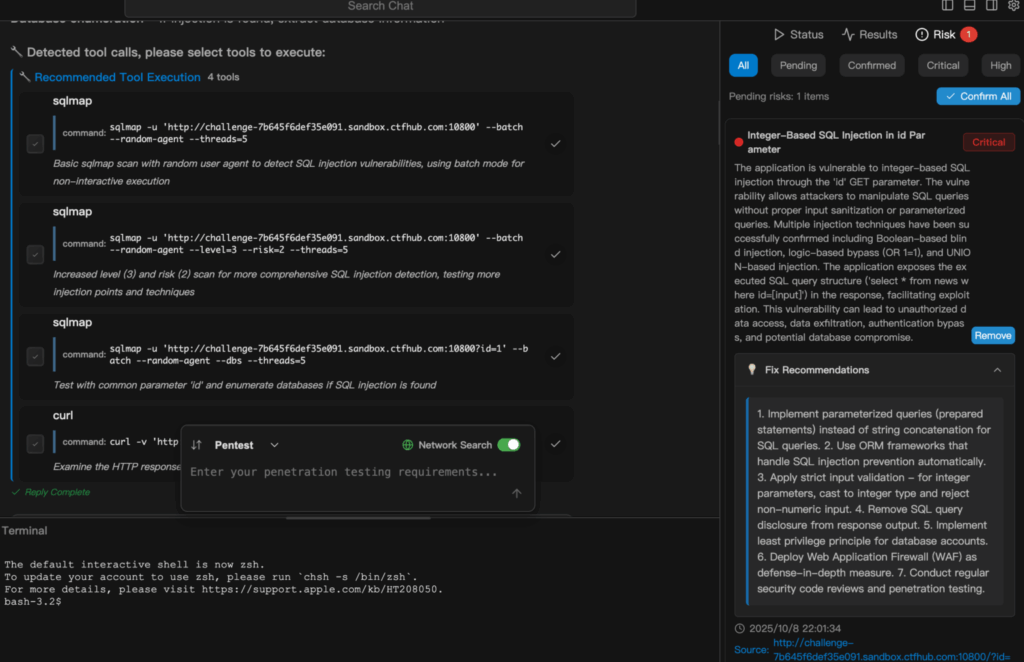

Tendances de l'IA dans la détection des injections SQL - Avec Penligent

L'intelligence artificielle a remodelé la surveillance de la sécurité en repérant les anomalies que les systèmes basés sur des règles strictes ne détectent pas. Dans la détection des injections SQL, les outils modernes d'intelligence artificielle peuvent corréler de multiples signaux dans de vastes ensembles de données de journaux, apprendre à partir de modèles d'attaque évolutifs et détecter la construction de requêtes suspectes d'une manière qui va au-delà de la correspondance statique des signatures.

Penligent se distingue dans cet espace par le premier Pirate de l'IA agentique. Au lieu de vous obliger à enchaîner manuellement des outils et à écrire des commandes complexes, Penligent vous permet de lancer un processus complet de test de pénétration en utilisant un langage simple, par exemple en tapant : "Détecter les risques d'injection de SQL SUBSTRING". L'IA orchestre ensuite de manière autonome plus de 200 outils de sécurité intégrés, notamment SQLmapBurp Suite, Nmap et Nuclei, pour scanner, valider et analyser la cible.

Penligent ne se contente pas de diffuser des résultats non filtrés - il valide si les vulnérabilités sont réelles, attribue des priorités en fonction de l'impact du risque et bloque même le déploiement du code non sécurisé s'il est intégré à votre pipeline CI/CD. À la fin d'un test, il génère automatiquement un rapport professionnel et partageable, permettant à votre équipe de sécurité d'agir rapidement tout en maintenant la transparence sur chaque décision et étape prises par l'IA. Cela signifie que ce qui prenait autrefois des jours de tests, de vérifications et de rapports manuels peut désormais être réalisé en quelques minutes par des utilisateurs experts ou non, sans sacrifier la précision.

Conclusion

La fonction SQL SUBSTRING est loin d'être une fonction de chaîne banale lorsqu'elle est considérée sous l'angle de la cybersécurité - c'est un vecteur d'attaque potentiel qui peut saper discrètement les limites de vos données s'il n'est pas contrôlé. En intégrant la détection dans vos pipelines SAST, en utilisant l'interception des requêtes au moment de l'exécution, en appliquant une validation stricte des entrées et en exploitant des outils pilotés par l'IA comme Penligent, vous gagnez non seulement en visibilité, mais aussi en rapidité pour remédier aux menaces avant qu'elles ne se transforment en brèches.