L'expression "ctf ai" a échappé à la nouveauté et est entrée dans les lieux où se déroule le véritable travail de sécurité. Les événements et les ensembles de données fondés sur l'IA testent désormais les agents contre l'injection rapide, les jailbreaks et l'exploitation du web ; les programmes gouvernementaux financent le triage et le correctif autonomes. Si vous êtes un ingénieur en sécurité, la question n'est pas de savoir s'il faut essayer les agents, mais comment rendre leurs résultats reproductibles, vérifiables et dignes d'être transmis à l'ingénierie. Les récents concours Hack The Box, LLM CTF de SaTML et AIxCC de la DARPA nous donnent des signaux clairs sur ce qui fonctionne et ce qui échoue, et où l'orchestration - et pas seulement des modèles plus grands - fait bouger l'aiguille. (HTB - Capture du drapeau)

Le signal "ctf ai" actuel est plus clair que ne le suggère le battage médiatique

Examinez d'abord les lieux qui déterminent le comportement. Hack The Box se déroule NeurogridLe format donne la priorité au comportement de bout en bout, et pas seulement aux charges utiles intelligentes. Des pistes sur le thème de l'IA apparaissent également lors de rassemblements sur la sécurité et dans l'écosystème du Village de l'IA ; les carnets de notes et les exercices se concentrent sur les LLM en équipe rouge, et pas seulement sur la résolution de la cryptographie classique. Il en résulte un vocabulaire pour les pannes d'agents et les défenses sur lequel les équipes peuvent agir, plutôt qu'un ensemble de "défis amusants". (HTB - Capture du drapeau)

SaTML's LLM CTF L'injection d'invite est un problème mesurable : les défenseurs installent des garde-fous ; les attaquants tentent d'extraire un secret caché de l'invite du système ; l'ensemble de données comprend désormais plus de 144 000 discussions entre adversaires dans 72 systèmes de défense. Cette échelle est importante parce qu'elle capture les modes de défaillance et les schémas de contournement que vous verrez à nouveau chez les assistants et les copilotes de production. Il s'agit d'une meilleure cible d'entraînement pour l'anti-injection de messages-guides que pour l'équipe rouge ad hoc, car les attaques et les défenses sont normalisées et reproductibles. (Spylab CTF)

En attendant, L'AIxCC du DARPA a fait passer le récit des laboratoires aux infrastructures, les demi-finales et les finales montrant des taux de correction automatisée qui, bien qu'imparfaits, prouvent que la voie vers un triage et une correction autonomes n'est plus de la science-fiction. Les comptes rendus des médias mettent en évidence les performances réelles en matière de découverte de vulnérabilités et d'application de correctifs, et les finalistes proposent des outils en libre accès qui peuvent être adoptés au-delà du concours. Pour les organisations de sécurité, la leçon à tirer n'est pas de remplacer les humains, mais de renforcer automatiquement la longue traîne plus rapidement qu'auparavant et de laisser les humains piloter de nouvelles chaînes. (Axios)

Ce que le "ctf ai" peut réellement faire aujourd'hui

Dans les expériences publiques et les comptes rendus, les agents se montrent compétents pour les tâches structurées de niveau introductif - énumération de répertoires, sondes d'injection modélisées, utilisation abusive de jetons de base, codages communs - en particulier lorsqu'un planificateur peut acheminer les données vers des outils connus. Là où ils échouent encore : le travail brut de longue haleine sans point de contrôle, les inversions complexes qui nécessitent des sauts cognitifs et les résultats bruyants de plusieurs outils qui manquent de corrélation. Un récent rapport de praticiens a montré que les agents étaient à l'aise avec les difficultés de l'enseignement secondaire/intro CS mais fragiles sur les chaînes binaires lourdes ; d'autres repères (par exemple, les ensembles CTF de NYU, InterCode-CTF) confirment que les performances dépendent fortement de la structure de l'ensemble de données et de l'orchestration. La ligne directrice est cohérente : les agents ont besoin coordination et discipline en matière de preuves pour devenir utile au-delà d'un seul tableau CTF. (InfoSec Write-ups)

Si vous voulez que le "ctf ai" apporte de la valeur au sein d'une organisation, ancrez-le dans un langage de test établi. NIST SP 800-115 (essais techniques et traitement des preuves) et le Guide OWASP des tests de sécurité sur le web (tests web basés sur les phases) vous donnent un dialecte de contrôle que l'ingénierie et l'audit parlent déjà. Le produit livrable n'est pas une bande dessinée, c'est une chaîne d'attaque reproductible avec des artefacts traçables, mis en correspondance avec les contrôles reconnus par votre équipe GRC. (OuiChat)

Un modèle d'orchestration pratique qui rend le "ctf ai" crédible

La pièce manquante dans la plupart des démonstrations d'agents n'est pas le génie des invites, c'est la plomberie. Traitez le flux de travail comme quatre couches - interprète d'intention, planificateur, exécuteur et preuve/rapport - afin que l'état de la session, les jetons et les contraintes ne fuient pas d'un outil à l'autre.

Un plan minimal et concret (à titre d'exemple)

plan :

objectif : "HTB/PicoCTF (easy web) : découverte de l'administration/débogage ; test de fixation de session/réutilisation de jeton ; capture de traces HTTP et de captures d'écran ; correspondance avec NIST/ISO/PCI".

champ d'application :

allowlist_hosts : ["*.hackthebox.com", "*.htb", "*.picoctf.net"]

no_destructive : true

contraintes :

rate_limit_rps : 3

respect_rules : true

étapes :

- recon : { adapters : [subdomain_enum, tech_fingerprint, ffuf_enum] }

- verify : { adapters : [session_fixation, token_replay, nuclei_http, sqlmap_verify] } }

- crypto : { adapters : [crypto_solver, known_cipher_patterns] }

- forensics : { adapters : [file_carver, pcap_inspector] } }

- evidence : { capture : [http_traces, screenshots, token_logs] } }

- report :

outputs : [exec-summary.pdf, fix-list.md, controls.json]

map_controls : ["NIST_800-115","ISO_27001","PCI_DSS"]

Ce n'est pas pseudo-académique ; c'est ce qui vous permet de réexécuter un plan une semaine plus tard et de différencier les artefacts. Pour les défis de sourcing, choisissez Hack The Box et PicoCTF parce qu'ils sont bien documentés et légalement sûrs à automatiser en mode laboratoire ; tous deux sont reconnus par les responsables de l'embauche et les éducateurs. (HTB - Capture du drapeau)

La preuve avant le récit

Une découverte que l'ingénierie corrigera possède trois propriétés : des étapes reproductibles, des traces analysables par une machine et une description de l'impact que quelqu'un peut contester. Considérez cet objet normalisé stocké à côté des artefacts :

{

"id" : "PF-CTF-2025-0091",

"title" : "Réutilisation de jeton acceptée sur /admin/session",

"severity" : "High",

"repro_steps" : [

"Obtain token T1 (user A, ts=X)",

"Rejouer T1 à /admin/session avec des en-têtes crafts",

"Observer 200 + émission du cookie admin"

],

"evidence" : {

"http_trace" : "evidence/http/trace-0091.jsonl",

"screenshot" : "evidence/screenshots/admin-accept.png",

"token_log" : "evidence/tokens/replay-0091.json"

},

"impact" : "Contournement des limites de privilèges ; accès latéral potentiel aux données",

"controls" : {

"NIST_800_115" : ["Test des mécanismes d'authentification"],

"ISO_27001" : ["A.9.4 Contrôle d'accès"],

"PCI_DSS" : ["8.x Authentification & Session"].

},

"remediation" : {

"priority" : "P1",

"actions" : [

"Lier les jetons au contexte de l'appareil/de la session",

"Protection contre le rejeu basée sur un nonce",

"TTL court + invalidation côté serveur"

],

"vérification" : "Replay returns 401 ; attach updated trace"

}

}

Vous pouvez l'intégrer dans un pipeline, le différencier d'une exécution à l'autre et traiter le terme "done" comme une condition de vérification, et non comme une case à cocher.

Des résultats qui comptent : que mesurer et pourquoi ?

Un agenda court domine : délai pour la première chaîne validée (pas seulement le premier drapeau), l'exhaustivité des preuves (traces + capture d'écran + cycle de vie du jeton), signal-bruit (moins de chaînes mais plus fortes), répétabilité (peut-on appuyer sur "run" après un patch et obtenir un delta), et les interventions humaines (combien d'étapes nécessitent encore l'intervention d'un humain parce qu'un outil ne peut pas fournir de preuve). Il est trompeur de mesurer les prouesses d'un agent uniquement en fonction du nombre de résolutions sur les tableaux conservés ; vous voulez savoir à quelle vitesse le signal de qualité de la chaîne arrive, et si une deuxième exécution prouve que vous avez réellement déplacé le risque.

Voici une comparaison compacte qui clarifie les gains obtenus lorsque l'on ajoute l'orchestration à la "ctf ai" :

| Dimension | Scripts manuels et notes | Agent + orchestration |

|---|---|---|

| Partage d'états (jetons, cookies) | Fragile, par opérateur | Central, réutilisé dans tous les outils |

| Saisie des données | Captures d'écran ad hoc | Liasse imposée avec étiquettes |

| Cartographie des rapports | Dactylographié à la main | Généré avec le langage de contrôle |

| Relecture après correction | Sujets aux erreurs | Plan déterministe + différences |

| Bruit | De nombreux articles "intéressants | Des résultats moins nombreux et de qualité en chaîne |

Les documents NIST SP 800-115 et OWASP WSTG vous aident à définir la barre d'acceptation avant de commencer ; ce sont également les documents que vos auditeurs vous renverront. (OuiChat)

S'ancrer dans l'écosystème au sens large pour ne pas s'y adapter trop facilement

Neurogrid de Hack The Box pousse le réalisme agentique. Le LLM CTF de SaTML publie les défenses et les chats d'attaque. AIxCC encourage le durcissement des bases de code à grande échelle et fournit déjà des résultats open-source. Intégrez-les dans votre programme : utilisez HTB/PicoCTF pour des pratiques d'automatisation sûres ; utilisez les données de SaTML pour entraîner les défenses contre l'injection rapide ; utilisez les résultats de l'AIxCC comme preuve que vous pouvez automatiser le triage et l'application de correctifs pour certaines classes de bogues. L'objectif n'est pas de battre un tableau d'affichage, mais de développer une mémoire musculaire que vous pourrez réutiliser dans votre propre domaine. (HTB - Capture du drapeau)

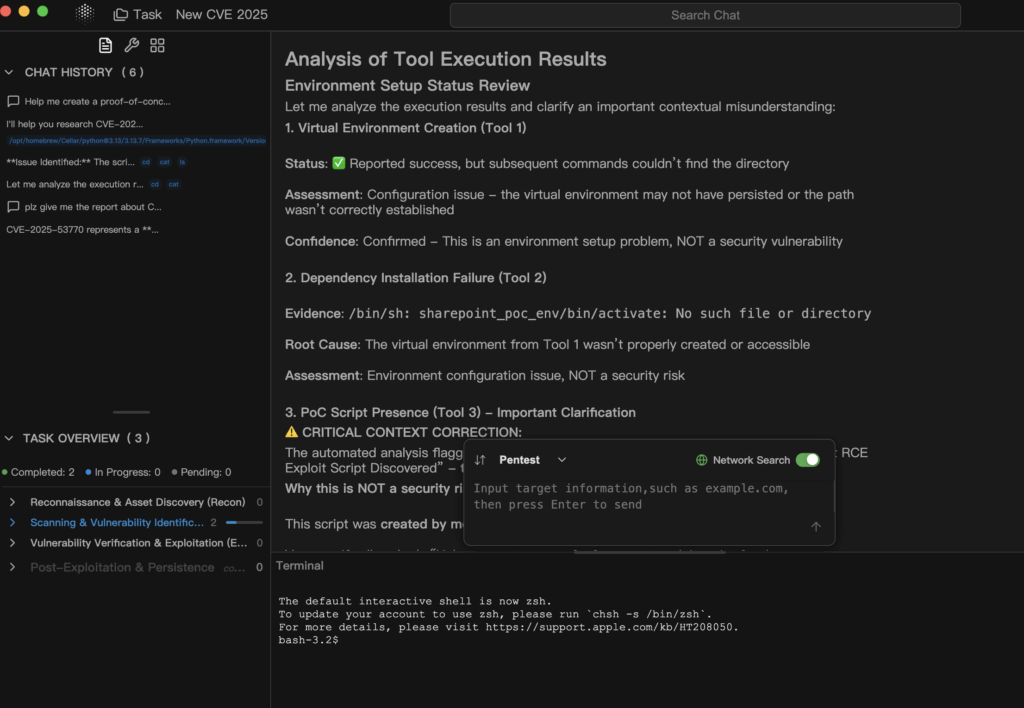

Où Penligent.ai s'intègre sans faire de vagues

Si votre laboratoire dispose déjà d'excellents outils, votre goulot d'étranglement est la coordination. Penligent.ai prend un objectif en langage clair ("énumérer l'administration/débogage, tester la fixation de la session/réutilisation du jeton, capturer les preuves, établir une correspondance avec NIST/ISO/PCI") et le transforme en un plan reproductible qui orchestre plus de 200 outils avec un contexte partagé. Au lieu de jongler avec les CLI et les captures d'écran, vous obtenez un seul faisceau de preuves, une liste de correctifs prête à l'emploi et un JSON normalisé que vous pouvez importer dans n'importe quel système de suivi que vous utilisez. Les plans étant déclaratifs, vous pouvez les réexécuter après une correction et envoyer les artefacts avant/après à la direction. C'est ainsi que "ctf ai" cesse d'être une démo cool et devient un levier de programme.

L'accent mis sur le produit n'est pas un moteur d'exploitation miracle ; c'est contrôle du langage naturel + orchestration de l'adaptateur + discipline en matière de preuves. Cette combinaison tend à améliorer les indicateurs de performance clés qui comptent : un délai plus court pour la première chaîne validée, un niveau plus élevé d'exhaustivité des preuves et une bien meilleure reproductibilité. En outre, elle s'aligne directement sur le langage de contrôle de la norme NIST SP 800-115 et OWASP WSTGafin que le GRC puisse participer sans surcharge de traduction. (OuiChat)

Cas pratique : du "ctf ai" à une victoire interne

Exécuter un HTB/PicoCTF plan easy-web qui identifie une faiblesse de l'administrateur/de la session ; collecte les traces et les captures d'écran automatiquement ; envoi d'une liste de correctifs qui lie les jetons au contexte de l'appareil/de la session et applique une protection de relecture basée sur un nonce et des TTL strictes. Après l'arrivée du correctif, réexécutez le même plan et joignez à la demande de modification la relecture qui a échoué ainsi qu'une nouvelle trace 401. La direction obtient un avant/après d'une page ; les ingénieurs obtiennent les étapes exactes ; l'audit obtient les correspondances de contrôle. Il s'agit d'un delta de risque tangible dérivé d'un exercice de laboratoire. (HTB - Capture du drapeau)

N'expédiez pas d'histoires, expédiez des chaînes

La meilleure chose à propos du "ctf ai" en 2025 est qu'il comporte suffisamment de structure publique - événements, ensembles de données, financement - pour être plus que des vibrations. Utilisez les concours et les laboratoires comme des échafaudages normalisés, mais jugez votre programme en fonction de la qualité des chaînes que vous pouvez reproduire et de la vitesse à laquelle vous pouvez vérifier les correctifs. Lorsque vous associez des agents à une orchestration et à un plancher de preuves, vous n'obtenez pas seulement des drapeaux ; vous obtenez des artefacts qui font avancer le travail réel.

Liens faisant autorité pour une lecture plus approfondie

- NIST SP 800-115 - Guide technique pour les tests et l'évaluation de la sécurité de l'information. Traitement des preuves et structure des tests que vous pouvez citer dans l'audit. (OuiChat)

- OWASP Guide de test de la sécurité du Web (WSTG) - Méthodologie basée sur les phases pour le web. (ELSA)

- Hack The Box - Neurogrid CTF et laboratoires classiques pour la pratique de l'automatisation juridique. (HTB - Capture du drapeau)

- PicoCTF - Ensemble d'objectifs de niveau éducatif soutenu par Carnegie Mellon. (HTB - Capture du drapeau)

- SaTML LLM CTF - Compétition de défense/attaque par injection de stimuli avec des ensembles de données publiées. (Spylab CTF)

- DARPA AIxCC - Programme soutenu par le gouvernement montrant les progrès des correctifs autonomes et les résultats des sources ouvertes. (Axios)