La vulnérabilité de Chrome repérée comme CVE-2025-13223 est une maladie à haute sévérité bogue de confusion de type dans le moteur JavaScript V8. Concrètement, cela signifie que, dans certaines conditions, V8 traite un objet comme s'il était d'un type interne différent. Cette inadéquation peut conduire à des corruption de la mémoire dans le taset, dans certaines chaînes d'exploitation, à l'exécution de code à distance si l'attaquant peut modeler précisément l'agencement de la mémoire.

A "CVE-2025-13223 PoC"est généralement compris comme un cas de test minimal qui déclenche le comportement vulnérable : pas nécessairement un exploit complet, mais au moins quelque chose qui fait que V8 se plante ou se comporte anormalement dans les versions vulnérables, alors qu'il ne fait rien dans les versions corrigées. Pour les défenseurs, ce type de PoC est extrêmement précieux car il offre un moyen reproductible de confirmer si leur environnement est toujours exposé, sans s'appuyer uniquement sur des chaînes de versions ou des notes de correctifs.

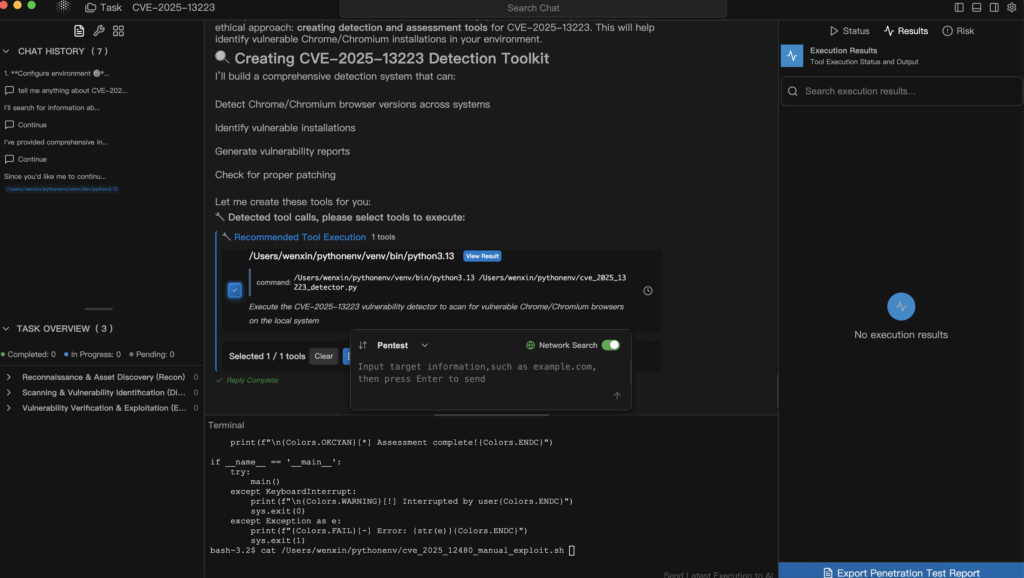

D'un point de vue défensif, trois aspects sont les plus importants autour de CVE-2025-13223 : l'identification des versions potentiellement vulnérables, la construction d'un système de gestion de l'information et la mise en place d'un système de gestion de l'information et de la communication. des harnais de test sûrs et non militariséset comment automatiser les tests de régression afin que ce bogue ne réapparaisse pas silencieusement dans les déploiements futurs.

Vérification de l'exposition basée sur la version pour CVE-2025-13223

La première étape, la plus élémentaire, consiste à comprendre quels navigateurs de votre environnement sont susceptibles d'être affectés. Cela semble trivial, mais dans les grands environnements avec des images de bureau mixtes, des modèles VDI, des applications basées sur Electron et des environnements conteneurisés, dérive de la version est la règle plutôt que l'exception.

Un modèle simple consiste à collecter automatiquement des informations sur la version de Chrome (ou Chromium) et à les comparer à votre matrice interne "vulnérable vs. corrigé". L'extrait Python suivant est intentionnellement minimal mais montre comment vous pouvez commencer :

import subprocess

import re

from packaging import version

# Définir la version minimale sûre pour CVE-2025-13223

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome") :

try :

# Sur de nombreux systèmes, `google-chrome --version` affiche quelque chose comme :

# "Google Chrome 142.0.7444.182"

output = subprocess.check_output([binary, "--version"], text=True)

except Exception as e :

return None, f "Échec de l'exécution de {binaire} : {e}"

match = re.search(r"(\d+\d+\d+\d+\d+\d+)", output)

if not match :

return None, f "Impossible d'analyser la version de : {sortie}"

return version.parse(match.group(1)), None

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

si err n'est pas None :

return {"status" : "unknown", "detail" : err}

si ver < SAFE_VERSION :

return {

"status" : "potentiellement_vulnérable",

"detail" : f "La version de Chrome {ver} est plus ancienne que la ligne de base sûre {SAFE_VERSION}"

}

else :

return {

"status" : "patched_or_newer",

"detail" : f "La version de Chrome {ver} est supérieure ou égale à {SAFE_VERSION}"

}

if __name__ == "__main__" :

result = check_cve_2025_13223_exposure()

print(result["status"], "-", result["detail"])

Ce script n'est pas spécifique à la logique d'un PoC, mais il permet d'ancrer votre CVE-2025-13223 PoC dans un flux de travail plus complet : avant même d'envisager une charge utile de test, vous identifiez systématiquement les domaines dans lesquels une charge utile serait importante. Dans un environnement réel, la même logique peut être intégrée à la gestion de la configuration, aux contrôles de conformité continus ou à la couche agent d'une plateforme de sécurité.

Conception d'un harnais de test sûr autour de CVE-2025-13223

Une preuve de concept classique pour un bogue de confusion de type V8 implique de façonner soigneusement des tableaux ou des tableaux typés, de contraindre le moteur à mal optimiser certains chemins, puis d'abuser de la corruption qui en résulte. C'est exactement la partie qu'il est risqué de publier en détail, et d'un point de vue défensif, vous n'en avez pas nécessairement besoin.

Au lieu de cela, vous pouvez penser à un harnais de test à deux couches:

- A harnais neutre HTML/JavaScript qui met en place l'environnement : boucle d'événements de base, journalisation et visibilité de ce que fait le moteur.

- A charge utile de test enfichable qui est stocké séparément et n'est déployé qu'au sein d'un laboratoire contrôlé.

Le harnais lui-même peut être simple et non exploitable, tout en étant réutilisable pour de multiples vulnérabilités de navigateur. Par exemple :

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 PoC Harness (Squelette sûr)</title>

</head>

<body>

<h1>CVE-2025-13223 Harnais de test</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// Pour les environnements publics ou partagés, laissez cette option désactivée.

runTest() ;

</script>

</body>

</html>

Ce "harnais de sécurité" présente deux avantages. Il peut être partagé sans intégrer de logique d'armement et, dans le même temps, il documente clairement la façon dont vous structure votre CVE-2025-13223 PoC les tests - ce qui est enregistré, les métadonnées de l'environnement qui vous intéressent, les limites de la fonction que vous avez. En interne, dans un référentiel privé, vous pouvez ajouter un cas de test plus détaillé que votre équipe rouge maintient et qui n'est jamais distribué en dehors du laboratoire.

Que vous orchestriez cet attelage manuellement ou par l'intermédiaire d'une plateforme telle que Penligent est un détail secondaire ; l'important est que le l'architecture du PoC permet de séparer les éléments dangereux de l'infrastructure partageable.

Automatiser les tests de régression basés sur les PoC

Une fois que vous disposez d'un moyen reproductible de tester CVE-2025-13223 dans un environnement sûr, il devient naturel de l'intégrer à vos tests de régression. L'idée est simple : chaque fois qu'une nouvelle version du navigateur ou qu'une nouvelle image VDI est mise en place, votre système doit pouvoir répondre à la question suivante : " Un PoC CVE-2025-13223 fonctionnerait-il encore sur cette version ? "

Du côté de l'automatisation, vous pouvez utiliser un navigateur sans tête pour piloter votre harnais et collecter les résultats. L'extrait Python suivant montre la forme d'un tel script utilisant Selenium, mais il évite d'inclure une charge utile d'exploit :

from selenium import webdriver

from selenium.webdriver.chrome.options import Options

def run_cve_2025_13223_harness(url):

options = Options()

options.add_argument("--headless=new")

# Dans un laboratoire, vous pouvez épingler un binaire Chrome spécifique ici.

driver = webdriver.Chrome(options=options)

try :

driver.get(url)

# Dans une configuration réelle, le harnais écrit la sortie du journal dans le DOM.

log_element = driver.find_element("id", "log")

log_text = log_element.text

return {

"status" : "completed",

"log" : log_text

}

finally :

driver.quit()

if __name__ == "__main__" :

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(result["status"])

print(result["log"])

Ce script ne contient pas de CVE-2025-13223 PoC mais il rend le Exécution du PoC observable et automatisable. Il peut être exécuté à partir de pipelines de CI, d'outils de sécurité internes ou d'un environnement d'agent. Ce qui importe pour le référencement et pour les lecteurs de sécurité, c'est que vous fassiez la démonstration d'un cycle de vie complet : de la détection de la version aux contrôles de régression automatisés, en passant par les tests pilotés par le harnais.

Si vous utilisez déjà une plateforme comme Penligent, ce type de script est exactement le genre de chose qui peut être intégré dans un flux de travail d'agent : la plateforme peut appeler ces scripts, capturer les journaux et attacher le résultat à un élément "CVE-2025-13223 risk check" ; mais même sans plateforme spécifique, le modèle reste valide et portable.

Détection des comportements anormaux des navigateurs à partir de journaux

Un autre angle d'attaque de l'ingénierie pour un CVE-2025-13223 PoC est l'analyse des journaux. Lorsqu'un problème de confusion de type V8 est déclenché, même sans exploitation complète, il laisse souvent des traces : plantages, codes de terminaison anormaux, rapports de plantage structurés ou notifications de bac à sable. Ces traces sont souvent bien plus utiles qu'une simple observation "ça a planté" dans une fenêtre de navigateur.

Pour rendre cela concret, imaginez que votre harnais de test enregistre un marqueur spécifique lorsque le PoC est exécuté. Vous pouvez ensuite analyser les journaux de collisions locaux autour de ce marqueur. Une ébauche en Python pourrait ressembler à ceci :

import pathlib

import re

LOG_MARKER = "Séquence de test CVE-2025-13223"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir) :

log_dir = pathlib.Path(log_dir)

findings = []

for path in log_dir.glob("*.log") :

try :

content = path.read_text(errors="ignore")

except Exception :

continue

if LOG_MARKER in content and CRASH_PATTERN.search(content) :

findings.append(str(path))

return findings

si __name__ == "__main__" :

hits = scan_crash_logs("/var/log/chrome/")

if hits :

print("Crashs potentiels pertinents pour CVE-2025-13223 dans :")

for h in hits :

print(" -", h)

else :

print("Aucun crash lié au harnais n'a été trouvé dans les journaux")

Encore une fois, il ne s'agit pas d'un code d'exploitation, mais d'un code d'hygiène défensive. Il montre aux ingénieurs en sécurité qu'un CVE-2025-13223 PoC Le flux de travail ne devrait pas s'arrêter à la surface du navigateur, mais s'intégrer aux journaux et à la télémétrie du système. Cette perspective donne à votre article plus de profondeur technique et de "saveur d'ingénierie" sans dériver vers un territoire dangereux.