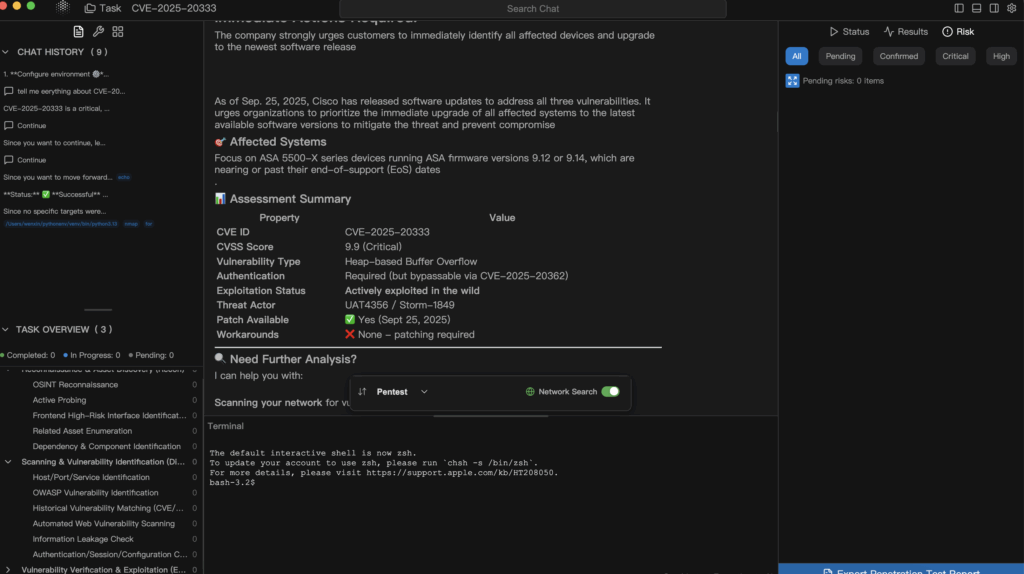

Cela n'a pas commencé par un gros titre, mais par deux lignes de journal anodines et un rechargement inattendu. Notre personnel d'astreinte a vu quelques requêtes HTTPS surdimensionnées atteindre le portail WebVPN, puis la boîte s'est réactivée sans avertissement. Personne n'a parlé de "0-day". Nous avons rassemblé des preuves : captures de paquets, empreintes de services, chaînes de versions, inventaire des expositions. En quelques minutes, le puzzle a pointé vers l'avis de Cisco : CVE-2025-20333 sur le Serveur web VPN (portail WebVPN/AnyConnect) dans le Cisco Secure Firewall ASA/FTD. L'article du vendeur décrit exécution de code à distance réalisable par un attaquant distant avec des informations d'identification VPN valides via des requêtes HTTPS élaborées, et les mises à jour de suivi mentionnent une nouvelle variante d'attaque et des rapports de recharges inattendues/DoS. Sur une interface que de nombreuses organisations exposent intentionnellement pour l'accès à distance, ces mots se traduisent par une directive simple : agissez maintenant. Traitez le Avis de Cisco, le Fiche NVDet de Cisco poursuite des attaques comme vos ancres canoniques ; ce sont les sources que vous citez pour la gestion et celles que vos tickets de modification doivent mettre en orbite.

La difficulté réside rarement dans le fait de savoir si cela est effrayant dans l'absolu. La difficulté consiste à gagner une heure sur le temps moyen de confinement sans mettre le feu à quoi que ce soit. Dans la pratique, cette heure est celle où vous gagnez : vous réduisez l'exposition, vous rassemblez des preuves recevables, vous alignez des correctifs, vous vérifiez les régressions et vous gardez la lumière allumée. Le reste de cet article vous accompagne dans cette démarche.

Pourquoi il ne s'agit pas d'une situation de "rustine du week-end" ?

Les Portail SSL WebVPN/AnyConnect est délibérément exposée dans de nombreux réseaux ; c'est une porte ouverte au travail à distance, aux fournisseurs et aux entrepreneurs temporaires. CVE-2025-20333 se situe carrément sur cette surface, en combinant grande accessibilité avec contexte de grande valeur. La mise à jour ultérieure de Cisco mentionne une nouvelle variante et recharges inattenduesCe qui signifie qu'une passerelle non corrigée n'est pas seulement un point d'appui - c'est aussi une panne déclenchable à distance qui attend la pire heure de bureau possible. La priorité ne devrait pas dépendre du fait qu'une chaîne entièrement militarisée soit publique ; elle devrait dépendre du fait que votre portail soit exposé et de la criticité de cette exposition. Oui, vous avez besoin de correctifs. Mais avant les correctifs, il faut retirer l'exposition et capture de l'aspect actuel de la boîte.

Qu'est-ce qui est concerné et comment boucler la boucle pour de bon ?

Oubliez la chambre d'écho des blogs et donnez-vous une feuille unique qui répond aux seules questions importantes pour votre déploiement.

| Question à laquelle vous avez besoin d'une réponse | Une conclusion qui peut être mise en œuvre |

|---|---|

| Où se trouve exactement l'insecte ? | Les Portail WebVPN/AnyConnect en ASA/FTD qui traite les demandes HTTP(S) en cours de session. C'est votre surface d'accès à distance publiée. Vérifiez à l'aide de l'avis de Cisco et de l'enregistrement NVD. |

| Conditions préalables ou rumeurs | Cisco déclare authentifié l'exploitation ; les chercheurs discutent du chaînage avec CVE-2025-20362 pour assouplir les conditions préalables dans certaines configurations. Utilisez les chaînes pour la modélisation des menaces, et non pour remplacer les chaînes du fournisseur. Premier fixe matrice. |

| Pourquoi les recharges et les rapports de déni de service ? | Les mises à jour de Cisco appellent nouvelle variante et les rapports de terrain sur les recharges anormales. C'est précisément la raison pour laquelle la minimisation de l'exposition vous fait gagner du temps - les variantes ne se soucient pas de votre fenêtre de maintenance. |

| Les mesures d'atténuation en valent-elles la peine ? | Oui, comme frein. La désactivation du WebVPN sans client et l'examen des services clients IKEv2 réduisent le rayon d'action pendant que vous préparez les correctifs. Les mesures d'atténuation ne sont pas des correctifs. |

| Comment ancrer la solution ? | Utiliser le Vérificateur de logiciel Cisco pour identifier les Premier fixe les rejets. Traiter les empreintes avant/après et les chaînes de versions comme des artefacts d'audit, et non comme des notes de bas de page. |

Ce que nous avons fait au cours de cette première heure

Nous avons divisé la réponse en trois mouvements conçus pour gagner le moins de temps possible tout en réduisant le plus possible les risques.

Limiter l'exposition. Dans la fenêtre de changement et avec l'accord de l'entreprise, nous avons réduit ou temporairement désactivé les points d'entrée WebVPN et les services clients IKEv2 à travers les interfaces. Ce n'est pas très sexy, mais les quelques lignes que vous ajoutez au ticket de changement font la différence entre "nous avons eu de la chance" et "nous nous sommes rendus moins faciles à cibler".

configure terminal

no webvpn ! désactivez le WebVPN sans client pour l'instant (suivez les conseils de Cisco pour votre train)

crypto ikev2 enable outside ! revoir/ajuster l'exposition et la politique par interface

exit

écrire la mémoire

Photographier le présent. N'attendez pas que le correctif soit appliqué pour documenter la ligne de base. Extrayez les bannières, les en-têtes et les 30 premières lignes de la page portail afin de disposer d'un ensemble "avant" avec des horodatages. Après la mise en place du correctif, reprenez les mêmes artefacts ; les arguments ont tendance à s'éteindre face à des faits différents.

# Identifier les ports et les versions de service

nmap -sV -p 443,8443,9443

# Récupérer les chemins d'accès au portail reconnaissables (les chemins d'accès varient ; ceux-ci sont donnés à titre d'exemple)

curl -k -I https:///+webvpn+/index.html

curl -k https:///+webvpn+/index.html | head -n 30

Rendre les correctifs contrôlables. Notre billet contenait quatre types de preuves : les empreintes digitales avant/après, les chaînes de version et les noms d'image précis, la fenêtre de modification et les approbations, ainsi qu'une déclaration d'impact sur l'entreprise signée. Lorsque la prochaine variante arrivera, vous aurez besoin de cette provenance plus que d'un autre article de blog.

Comment réfléchir aux voies d'attaque et comment les valider dans un laboratoire ?

Dans un laboratoire, commencez par un compte de test valide et une véritable session WebVPN afin de vivre dans le bon contexte. À partir de là, conduisez des entrées artisanales aux points d'extrémité du portail et observez les éléments suivants des recharges anormales, des erreurs de privilège ou une confusion entre l'État et la machine. Parce que les dispositifs réels et les trains diffèrent, votre "cela semble fonctionner" doit être compatible avec les éléments suivants Matrice des versions fixes de Ciscoles seules revendications solides sont celles que l'on peut rattacher à une image fixe.

Pour l'outillage, une triade de Transcriptions HTTP, PCAP et journaux de la console raconte l'histoire de manière claire. L'extrait ci-dessous n'est pas un exploit ; c'est un squelette qui montre des requêtes liées à une session. Vous adapterez les points de terminaison et les paramètres à votre cible autorisée.

demandes d'importation

base = "https://"

s = requests.Session()

s.verify = False # lab only ; keep it safe and controlled

# Supposez que vous vous êtes authentifié et que vous avez capturé le cookie de session

s.cookies.set("webvpnCookie", "")

payload = {"kw" : "A" * 8192, "redir" : "/+CSCOE+/portal.html"} # champs illustratifs uniquement

r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id"))

print(r.text[:2000])

Si vous souhaitez explorer enchaînement de façon réaliste, en s'inspirant CVE-2025-20362 d'abord pour prendre pied de manière inattendue, puis pour tenter 20333. Mais veillez à ce que votre remédiation soit ancrée dans la Premier fixe images ; les chaînes issues de la recherche élargissent votre modèle, elles ne remplacent pas la base de référence du vendeur.

Transformer un incident ponctuel en un muscle reproductible

Chaque incident est une occasion de rendre le prochain ennuyeux. Nous avons câblé découverte → déclencheur → preuve → régression → rapport en une seule voie. Pendant les balayages du périmètre, nous marquons les points d'extrémité WebVPN candidats ; pendant la validation, nous envoyons des entrées multi-encodées et les répétitions état-machine; lorsque des anomalies apparaissent, nous collectons automatiquement Transcriptions HTTP, PCAP, événements de crash/rechargement et journaux de la console; après le correctif, nous lançons un Régression A/B. Le résultat n'est pas héroïque, c'est une boucle tranquille et fiable qui vous rapporte chaque fois que quelqu'un vous demande si cette variante est nouvelle.

Si vous utilisez Penligent, faites en sorte que l'homme soit tenu au courant et que les éléments de preuve soient les premiers à être recueillis.

Penligent ne vous demande pas d'abandonner votre chaîne d'outils. Il colle simplement l'automatisation de la preuve à la façon dont vous travaillez déjà. Les agents énumèrent et modifient les paramètres à l'intérieur des sessions authentifiées ; les ingénieurs évaluent les comportements suspects en temps réel ; les pistes fructueuses deviennent des outils de gestion des risques au niveau de l'organisation. tests de régression qui s'exécutent automatiquement lors de la prochaine mise à niveau de l'ASA/FTD. Et lorsque vous devez convaincre un comité de changement, vous vous ancrez à l'interface de l Avis de Cisco, le Fiche NVDet le poursuite des attaques les mêmes sources que celles que vous devez citer aujourd'hui.

Liens d'autorité

- Avis de sécurité de Cisco - cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD - CVE-2025-20333 : https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- Cisco - Attaques continues contre les pare-feu Cisco : https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

Comment exploiter les CVE