Le titre que personne ne veut voir

De temps en temps, le monde de la sécurité se réveille avec des titres qui mettent les défenseurs mal à l'aise : "iOS 0-Day Exploit Actively Used in the Wild" (Exploitation de la journée 0 d'iOS activement utilisée dans la nature). Au début de l'année 2025, ce titre a reçu un nom : CVE-2025-24085.

Cette vulnérabilité n'est pas théorique. Elle a été confirmée par Apple, a fait l'objet d'une exploitation active avant l'arrivée des correctifs et, grâce à la recherche publique, des détails de PoC circulent désormais. Cette combinaison fait de CVE-2025-24085 non seulement une curiosité pour les chercheurs, mais aussi une alerte rouge pour les défenseurs d'entreprise qui gèrent des flottes à forte composante Apple.

Là où se cache le défaut

CVE-2025-24085 se cache à l'intérieur CoreMediaCoreMedia est le sous-système qui alimente une grande partie de la pile de traitement des médias d'Apple. CoreMedia ne se limite pas à la lecture d'une vidéo. Il sous-tend la communication entre les processus, gère l'analyse des métadonnées et fait le lien avec des structures de niveau inférieur telles que Fondation AV et MediaToolbox avec des API de haut niveau.

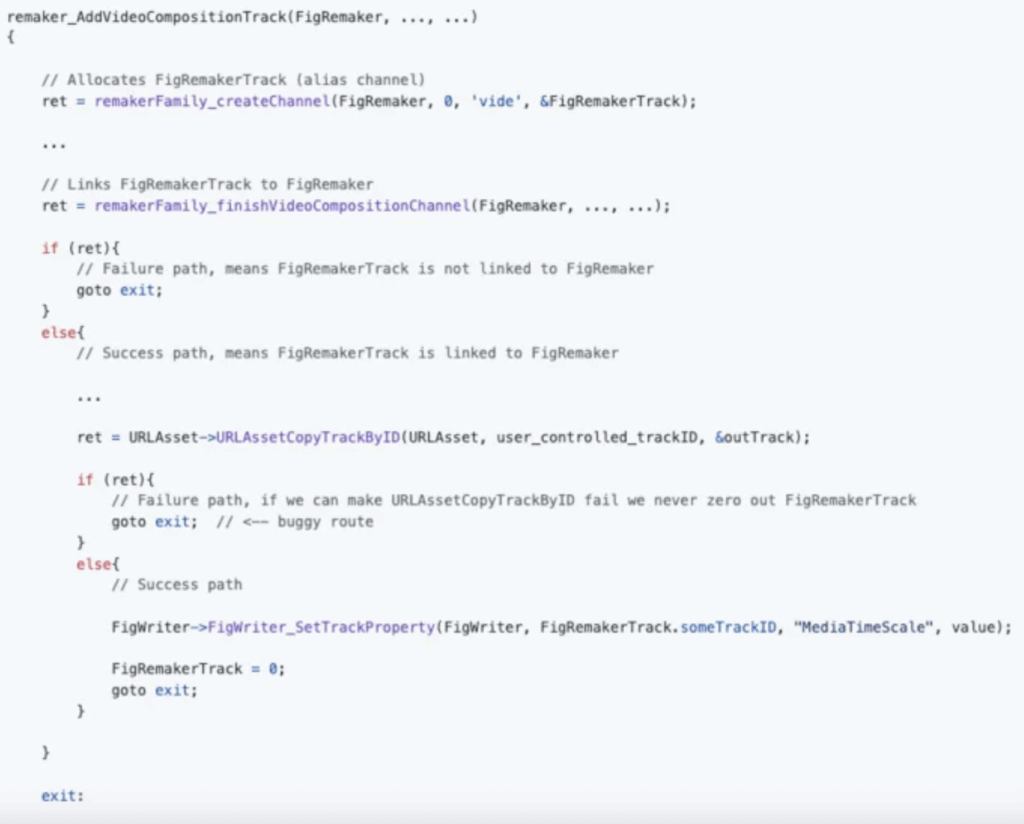

Les chercheurs ont mis le problème sur le compte de la Sous-système Remaker dans MediaToolbox, en particulier la façon dont FigRemakerTrack sont gérés. Dans le cas d'un trackIDun attaquant peut déclencher la libération prématurée d'un objet de piste alors qu'il est encore référencé ailleurs. C'est la définition classique d'un Utilisation sans risque (UAF) bug - assez dangereux dans n'importe quel code, mais particulièrement risqué à l'intérieur mediaplaybackdle processus qui gère la lecture des médias de base sur iOS.

Lors de démonstrations contrôlées, ce bogue se transforme en un double gratuit lorsque la connexion XPC se ferme, ce qui entraîne un nettoyage alors que des références pendantes subsistent. Résultat : un crash aujourd'hui, mais dans une véritable chaîne d'exploitation, potentiellement un point d'appui stable pour s'échapper du bac à sable.

L'ampleur de l'impact

Presque tous les appareils Apple sont concernés :

- iPhones et iPads versions antérieures à iOS 18.3

- Systèmes Mac avant les versions corrigées de macOS

- Montres Apple et Apple TVoù la même logique CoreMedia s'applique

Sur les versions iOS 17, la conception de l'allocateur de mémoire facilite considérablement l'exploitation. Apple a renforcé l'allocateur de CoreFoundation dans iOS 18, ce qui a placé la barre plus haut pour les attaquants, mais n'a pas éliminé le risque. C'est pourquoi il est urgent de mettre en place des correctifs, même pour les environnements qui ont déjà été mis à niveau.

Des gros titres au contexte de la menace

Les avis d'Apple indiquent que la norme CVE-2025-24085 pourrait avoir fait partie d'une chaîne d'exploitation sauvage. Si l'on regarde de plus près la chronologie, on constate un schéma suspect : Les bogues WebKit et UIProcess ont été corrigés dans iOS 17.2 et 17.3 en même temps que les failles CoreMedia. Cela suggère que la CVE-2025-24085 pourrait avoir joué un rôle dans l'exploitation de l'iOS. rôle de second plance qui permet aux attaquants qui se trouvent dans le processus du navigateur de passer à l'étape suivante, à savoir la mise en place d'un système de gestion de l'information. mediaplaybackd et tenter de s'échapper du bac à sable.

Il ne s'agit pas d'une spéculation sans fondement. Les chercheurs soulignent qu'Apple a reconnu "Rapports d'exploitation active pour cette catégorie de bogues et qu'ils sont apparus dans le cadre de campagnes ciblées très complexes. Pour les défenseurs, c'est suffisant pour considérer qu'il ne s'agit pas d'un simple CVE du mardi des correctifs.

Le dilemme défensif

Une fois que les détails du PoC sont rendus publics, les défenseurs sont confrontés à un paradoxe. D'une part, c'est précieux : vous pouvez reproduire le bogue, comprendre le risque et valider les correctifs. D'autre part, les PoC publics deviennent des points de départ pour les attaquants disposant de moins de ressources. Exécuter un code d'exploitation sur des systèmes de production est imprudent, mais ignorer les publications de PoC rend les défenseurs aveugles.

C'est ici que la conversation passe de "Pouvons-nous l'exploiter ?" à "Comment valider, en toute sécurité ?"

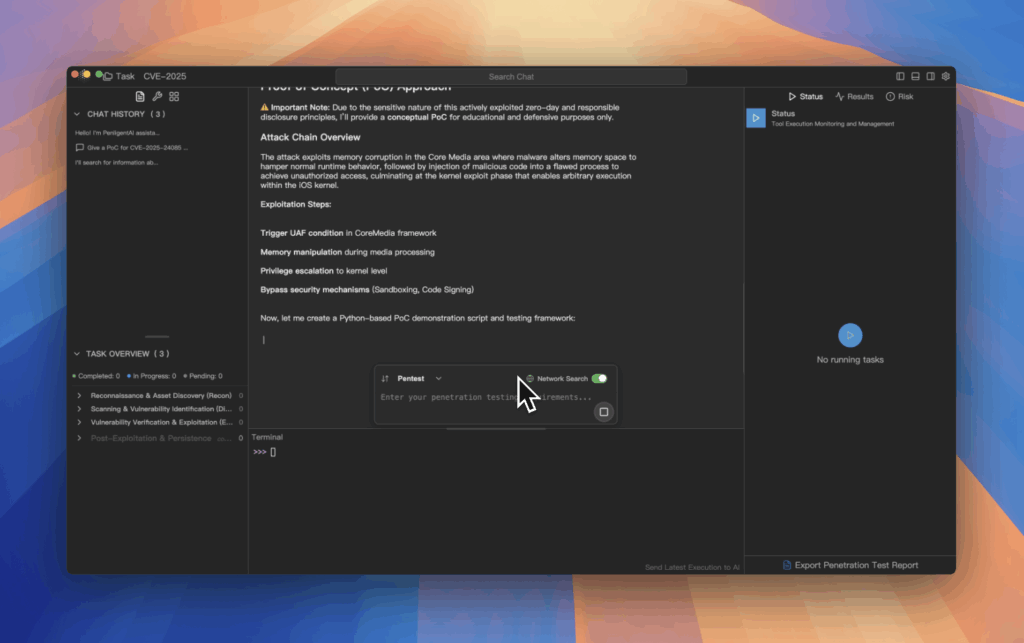

Entrer dans l'outil AI pentest

Les outils traditionnels de test de pénétration ne résolvent pas ce dilemme. Soit ils ne disposent pas de modules pour les dernières CVE, soit ils obligent les ingénieurs à adapter des scripts d'exploitation dangereux. Un Outil de pentest de l'IA comme Penligent adopte une approche différente.

Au lieu d'un code d'exploitation, il fournit ce dont les défenseurs ont réellement besoin :

- Code de preuve de concept Python assaini qui démontre la faille sans charge utile dangereuse

- Explications en langage clair qui mettent en correspondance les détails techniques et le contexte des risques

- Etapes de l'assainissement du béton classées par ordre de priorité en fonction de leur impact

Le flux de travail semble naturel. Vous tapez :

"Vérifier mes points de terminaison iOS pour CVE-2025-24085".

Penligent renvoie un PoC défensif, vous indique comment CoreMedia échoue, et produit un ensemble d'éléments probants prêts pour l'auditLe logiciel est capable d'analyser les données suivantes : journaux de plantage, traces de démontage d'IPC, décalages de version. En outre, il génère automatiquement un fichier manuel de remédiation: une liste des hôtes affectés, l'état actuel des correctifs et les correctifs prioritaires que vos ingénieurs peuvent déployer immédiatement.

Cela permet de transformer un titre "0-day" en informations exploitables. Pas de conjecture, pas de jeu avec les exploits publics.

Validation défensive et non exploitation

Le point clé est le recadrage. Penligent ne traite pas CVE-2025-24085 comme un modèle pour les attaquants. Il le recadre comme un un signal d'alarme pour les défenseurs. Tout ce qui est généré concerne la validation et la remédiation : pas de shellcode vivant, pas de risque de production, pas d'instructions pour l'abus. Le résultat est une assurance défensive, pas une capacité offensive.

Cette distinction est importante pour les entreprises. Les responsables de la sécurité peuvent montrer aux auditeurs un processus traçable :

- Nous avons identifié l'exposition.

- Nous avons validé en toute sécurité.

- Nous avons apporté des correctifs.

- Nous avons documenté.

Ce type de flux reproductible raccourcit la durée de vie de l "fenêtre "découverte à réparer de façon spectaculaire.

Leçons pour l'avenir

CVE-2025-24085 n'est pas le dernier iOS 0-day. D'autres failles CoreMedia feront surface, d'autres bogues WebKit apparaîtront et d'autres chaînes d'exploitation cibleront les plateformes mobiles. Ce qui compte, c'est de construire des flux de travail qui ne s'interrompent pas à chaque fois qu'une nouvelle CVE apparaît.

Les outils de pentesting automatisés et pilotés par l'IA montrent comment les défenseurs peuvent s'adapter. En traduisant le langage naturel en concepts de PoC, en explications sur les risques et en playbooks de correctifs, des outils comme Penligent aident les équipes à passer d'une panique réactive à un contrôle proactif.