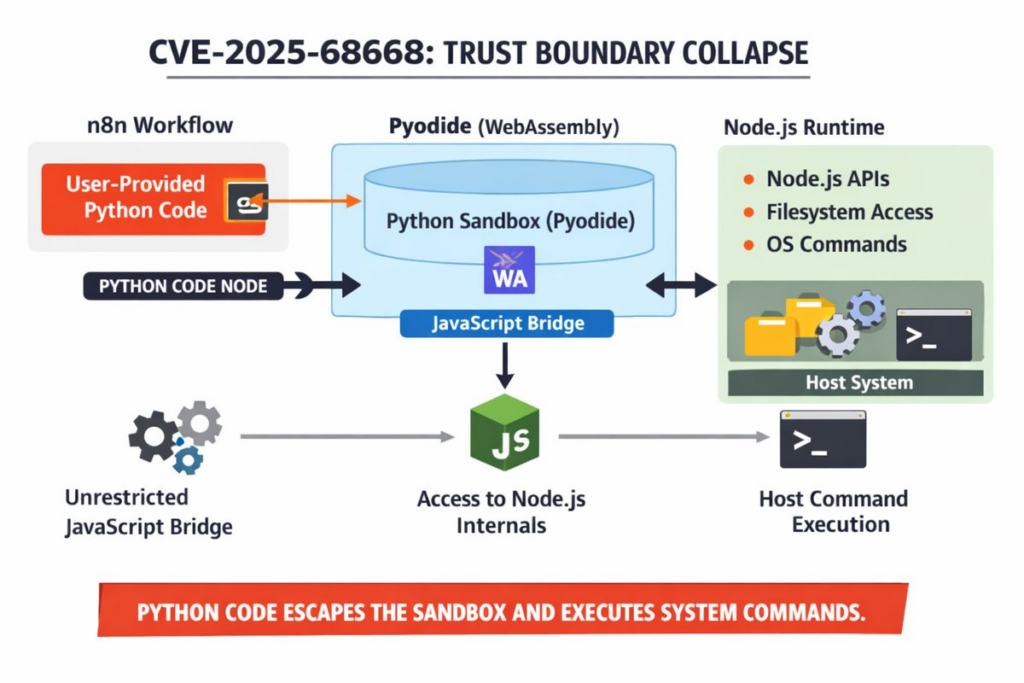

Pour les ingénieurs en sécurité de l'IA et les professionnels DevSecOps qui gèrent des flux de travail automatisés, CVE-2025-68668 représente une défaillance critique dans les couches d'isolation de l'orchestration moderne de l'IA.

Alors que les organisations s'appuient de plus en plus sur les n8n Pour coller les LLM (Large Language Models), les bases de données vectorielles et les API internes, l'intégrité de l'environnement d'exécution du flux de travail devient primordiale. Cette vulnérabilité, un contournement critique du bac à sable dans le nœud de code Python n8n, démontre exactement pourquoi le "bac à sable" dans les environnements interprétés est notoirement difficile à sécuriser.

L'anatomie de CVE-2025-68668

À la base, CVE-2025-68668 (CVSS 9.9) est un problème de sécurité. Défaillance du mécanisme de protection affectant les versions n8n de 1.0.0 jusqu'à 2.0.0. Il cible spécifiquement l'implémentation de Python Code Node en s'appuyant sur les éléments suivants Pyodureun portage de CPython vers WebAssembly/Emscripten.

Alors que Pyodide est conçu pour faire fonctionner Python en toute sécurité dans des environnements restreints, l'implémentation dans le backend n8n n'a pas réussi à faire respecter strictement les limites d'isolation.

Le mécanisme de contournement technique

La vulnérabilité permet à un utilisateur authentifié (avec des privilèges de création/modification de flux de travail) pour sortir de l'environnement Pyodide. Dans une configuration sécurisée standard, le nœud de code Python doit restreindre l'accès aux bibliothèques standard de l'hôte, à savoir os, sous-processuset sys.

Cependant, dans les versions vulnérables, le mécanisme d'importation permet aux attaquants d'accéder au shell du système hôte sous-jacent. En élaborant une charge utile Python spécifique dans l'éditeur de flux de travail, un attaquant peut exécuter des commandes arbitraires avec les mêmes privilèges que le processus n8n lui-même (souvent root dans les environnements Dockerisés).

Profil de vulnérabilité :

| Fonctionnalité | Détails |

|---|---|

| ID CVE | CVE-2025-68668 |

| Composant cible | n8n Python Code Node (Pyodide) |

| Type de vulnérabilité | Contournement du bac à sable / RCE |

| Score CVSS | 9,9 (critique) |

| Vecteur | Réseau (authentifié) |

| Impact | Compromission totale de l'hôte |

Analyse de code : Conceptualiser l'exploit

Note : Le bloc de code suivant est destiné à l'éducation et à l'analyse défensive. Ne l'utilisez pas contre des systèmes dont vous n'êtes pas propriétaire.

L'exploit exploite la capacité d'accéder au système de fichiers de l'hôte ou à la gestion des processus en dépit de l'enveloppe Pyodide. Une logique de contournement typique implique la réimportation de modules restreints ou l'utilisation de la fonction js (si elle est exposée) pour revenir au contexte de l'hôte Node.js.

Python

`# Représentation conceptuelle de la logique d'évasion du bac à sable

Dans une instance n8n vulnérable, l'isolation ne parvient pas à bloquer des appels système spécifiques.

try : # Tentative d'accès aux variables d'environnement de l'hôte ou au système de fichiers import os import subprocess

# Si le bac à sable était efficace, cela soulèverait une PermissionError ou une ImportError.

# Dans CVE-2025-68668, ceci s'exécute avec succès sur l'hôte.

output = subprocess.check_output(['whoami'])

print(f "Sandbox Broken. User : {output.decode('utf-8')}")

# Les attaquants peuvent ensuite déverser les fichiers .env contenant les clés OpenAI/AWS

# malicious_payload = subprocess.check_output(['cat', '/home/node/.n8n/config'])

except Exception as e : print("Environnement sécurisé ou patché.")`

Pourquoi cela est important pour les ingénieurs en sécurité de l'IA

Il ne s'agit pas d'une simple vulnérabilité web, mais d'une Risque lié à la chaîne d'approvisionnement pour les agents d'intelligence artificielle.

- Récolte de titres de compétences : Les flux de travail n8n sont des trésors de secrets de grande valeur : clés d'API OpenAI, identifiants de la base de données vectorielle Pinecone et jetons d'accès AWS. Un exploit réussi donne un accès immédiat à ces variables d'environnement.

- Modèle d'empoisonnement : Un attaquant doté d'un RCE peut intercepter les données qui circulent dans vos pipelines RAG (Retrieval-Augmented Generation), empoisonner la fenêtre contextuelle ou modifier les résultats du modèle avant qu'ils n'atteignent l'utilisateur final.

- Mouvement latéral : Étant donné que n8n s'installe souvent à l'intérieur du VPC pour accéder aux bases de données internes, un nœud compromis agit comme un point de pivot idéal pour un mouvement latéral dans le réseau interne.

Valider la menace avec le pentesting automatisé

La détection de CVE-2025-68668 représente un défi pour les scanners de vulnérabilités traditionnels. Les outils DAST (Dynamic Application Security Testing) standard recherchent souvent des en-têtes de version ou de simples codes d'erreur HTTP. Ils n'ont pas la logique nécessaire pour s'authentifier, créer un flux de travail, injecter un extrait Python et valider si le code s'est exécuté sur l'hôte.

C'est ici que Tests de pénétration pilotés par l'IA devient essentielle.

Penligent s'appuie sur des agents d'intelligence artificielle autonomes qui imitent le comportement d'un ingénieur en sécurité humain. Au lieu de s'appuyer sur des signatures statiques, les agents de Penligent peuvent :

- Contextualiser : Comprendre que la cible est une instance n8n.

- Authentifier : Utilisez les informations d'identification fournies pour accéder à l'éditeur de flux de travail.

- Synthétiser les charges utiles : Générer dynamiquement du code Python destiné à tester les limites du bac à sable en toute sécurité (par exemple, en essayant de lire un fichier temporaire non sensible).

- Vérifier : Analyser le résultat de l'exécution pour confirmer si le bac à sable a vraiment été contourné, éliminant ainsi les faux positifs courants dans les anciens scanners.

En intégrant Penligent dans vos audits de sécurité CI/CD ou réguliers, vous vous assurez que les vulnérabilités logiques telles que CVE-2025-68668 sont détectées avant qu'elles ne puissent être exploitées en production.

Stratégies d'assainissement et d'atténuation

Pour sécuriser votre infrastructure d'automatisation de l'IA contre CVE-2025-68668, une action immédiate est nécessaire.

1. Mise à niveau immédiate

La principale solution consiste à mettre à jour n8n vers la version 2.0.0 ou plus. L'équipe n8n a complètement refait le modèle d'exécution de Python dans la version 2.0 afin de fournir par défaut un programme d'exécution natif sécurisé pour Python.

2. Désactiver les nœuds de code Python (temporaire)

Si la mise à niveau n'est pas possible dans l'immédiat, vous pouvez atténuer le risque en désactivant le type de nœud vulnérable au moyen de variables d'environnement :

Le cambriolage

# Désactiver la prise en charge de Python dans le nœud Code export N8N_PYTHON_ENABLED=false

3. Restreindre les autorisations de flux de travail

Comme il s'agit d'une vulnérabilité authentifiée, appliquez le principe du moindre privilège (PoLP). S'assurer que seuls les ingénieurs de confiance ont les permissions "Créateur de flux de travail". Auditez immédiatement votre liste d'utilisateurs.

Conclusion

CVE-2025-68668 nous rappelle brutalement qu'en faisant abstraction de la complexité à l'aide d'outils d'IA à code bas, nous introduisons de nouvelles couches de risque. La nature "boîte noire" de l'exécution de code en bac à sable nécessite une validation rigoureuse et continue.

Pour l'ingénieur en sécurité moderne, la gestion des correctifs est nécessaire mais insuffisante. L'adoption de plates-formes de sécurité offensives automatisées comme Penligent.ai permet aux organisations de tester en permanence la résilience de ces intégrations complexes, en veillant à ce que vos agents d'IA restent des serviteurs, et non des saboteurs potentiels.