Dans le paysage actuel des menaces, qui évolue rapidement, la cybersécurité exige plus que le déploiement de mesures de protection. Les organisations doivent simuler de manière sûre et réaliste divers scénarios d'attaque afin d'évaluer la rapidité et l'efficacité avec lesquelles les équipes réagissent sous la pression. Pour les professionnels de la sécurité, le champ de tir cybernétique fonctionne comme un simulateur de vol, offrant un champ de bataille cybernétique presque réel où ils peuvent répéter, valider et affiner des stratégies défensives sans risquer de mettre en péril des systèmes réels. Lorsqu'il est enrichi par l'intelligence artificielle, le Cyber Range se transforme en un environnement dynamique où l'apprentissage, les tests et l'adaptation se font plus rapidement et avec plus de précision.

Qu'est-ce qu'un "Cyber Range" ?

Un Cyber Range est bien plus qu'une simple machine de test : c'est un environnement entièrement fonctionnel qui peut être virtualisé ou déployé dans le cadre d'un modèle hybride. Il reproduit l'infrastructure informatique d'une organisation, y compris les serveurs, les bases de données, les applications, les postes de travail, les dispositifs de mise en réseau et les activités simulées des utilisateurs, souvent avec des passerelles Internet contrôlées pour une formation réaliste mais sûre. Contrairement aux installations de test à point unique, un Cyber Range peut orchestrer des chaînes d'attaque complexes et simuler l'ensemble du cycle de vie d'une brèche - de la compromission initiale au vol de données, à l'interruption du système et à la persistance à long terme - ce qui permet aux défenseurs et aux attaquants de s'entraîner avec précision et réalisme.

# Exemple d'extrait de la définition d'un réseau Cyber Range réseaux :

internal :

cidr : 10.0.0.0/24

dmz :

cidr : 10.0.1.0/24

hosts :

- name : web-server

image : ubuntu:20.04

services :

- apache2

- mysql

L'importance de la cybergammation

Si les connaissances théoriques constituent le fondement de l'expertise en matière de cybersécurité, la réussite d'une réponse à une crise en cas d'attaque repose en grande partie sur des répétitions pratiques préalables. Les champs de tir cybernétiques permettent aux équipes d'acquérir cette préparation opérationnelle dans des conditions de sécurité avant d'être confrontées à des menaces réelles. Ils aident les organisations à valider les mécanismes de défense, à évaluer l'adaptabilité des stratégies dans divers scénarios et à favoriser la collaboration entre les différents rôles, ce qui permet d'apporter des réponses coordonnées et sûres au moment le plus important.

Avantages de la cybergarde et gains de sécurité pour les organisations

La véritable force d'un champ de tir cybernétique réside dans sa capacité à offrir une formation reproductible et personnalisable dans un environnement totalement isolé. Les équipes peuvent affiner leurs réponses sans affecter les systèmes réels, répéter des scénarios identiques pour explorer d'autres stratégies, et simuler des menaces variées - des sondes de vulnérabilité de routine aux menaces persistantes avancées (APT) sophistiquées. Les cyber-ranges constituent également des plateformes idéales pour évaluer les performances des produits de sécurité dans des séquences d'attaque particulières. Cette combinaison de sécurité, de diversité et de reproductibilité permet d'améliorer de manière mesurable les capacités défensives sans coûts prohibitifs.

Qui a besoin d'une plateforme cybernétique et pourquoi ?

Les équipes de sécurité des grandes entreprises s'appuient sur les cyber-ranges pour tester les stratégies de défense existantes, former les analystes du SOC et coordonner les réponses des différents services lors d'incidents complexes. Les entreprises spécialisées dans les tests de pénétration les utilisent pour simuler des environnements spécifiques à leurs clients afin de produire des rapports plus pertinents et plus exploitables. Les gouvernements et les organisations militaires s'en servent pour organiser des exercices cybernétiques à l'échelle nationale, tandis que les universités et les organismes de formation les intègrent dans leurs programmes afin d'offrir aux étudiants des expériences d'apprentissage immersives et pratiques qui vont bien au-delà de la théorie des manuels.

Guide complet des types d'exercices sur le champ de tir cybernétique

Dans un champ de tir cybernétique, le type d'exercice que vous choisissez détermine dans quelle mesure votre formation simule les défis réels en matière de cybersécurité. Les différents formats d'exercices couvrent tout le spectre de l'attaque et de la défense et peuvent être adaptés à des objectifs techniques spécifiques ou à des scénarios d'entreprise. Vous trouverez ci-dessous une analyse approfondie de plusieurs types d'exercices courants et très pratiques du champ de tir cybernétique :

Engagements de l'équipe rouge contre l'équipe bleue

Dans ce format, l'équipe rouge joue le rôle de l'attaquant et utilise des tests de pénétration, l'exploitation des vulnérabilités, l'ingénierie sociale et d'autres techniques pour pénétrer dans le réseau cible. Pendant ce temps, l'équipe bleue joue le rôle du défenseur, surveillant, analysant et répondant activement aux menaces. Ce processus permet aux deux équipes d'ajuster leurs stratégies sous pression, d'améliorer l'analyse des vecteurs d'attaque et de renforcer les systèmes de défense et la coordination entre les services.

# Exemple d'engagement de l'équipe rouge

$ red-team exploit --target web-server --payload sqlmap

# Blue Team exemple de détection

$ blue-team monitor --rule-id SQLiDetectRule

Simulations automatisées de détection et d'exploitation des vulnérabilités

Ces exercices visent à vérifier et à optimiser l'efficacité opérationnelle des outils de sécurité automatisés. Par exemple, le déploiement de Nmap, Nuclei, OpenVAS ou de scanners de vulnérabilité alimentés par l'IA dans le champ de tir cybernétique permet une découverte complète des actifs, suivie de tests d'exploitation à l'aide de cadres automatisés. Cela permet d'évaluer les capacités de pénétration automatisées et l'efficacité de la recherche et de la correction rapides des vulnérabilités.

$ nuclei -t cves/ --target

$ openvas-cli --scan target:10.0.1.45 --export vuln_report.json

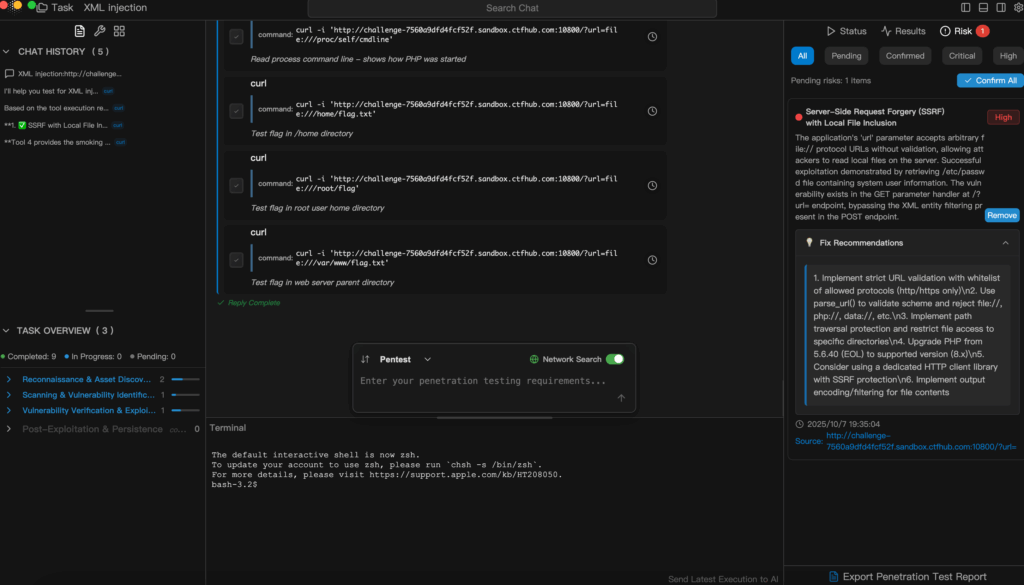

Exercices d'attaque et de défense assistés par l'IA

Avec l'entrée en scène de l'intelligence artificielle, les exercices ne se limitent plus à des scénarios d'attaque statiques et préétablis. L'IA peut adapter les voies d'attaque ou les stratégies de défense en temps réel sur la base des données générées pendant l'exercice. Par exemple, l'intégration d'un assistant de pénétration IA tel que Penligent permet aux attaquants de sélectionner dynamiquement les méthodes d'exploitation les plus efficaces, tandis que les défenseurs bénéficient d'une analyse de risque automatisée et de conseils de remédiation. Ce format d'exercice permet de tester à la fois la collaboration homme-machine et la fiabilité des systèmes intelligents.

Simulations de réponse aux incidents

Ce type d'exercice consiste à répéter l'ensemble du processus de réaction aux incidents de sécurité tels que les violations de données, les épidémies de ransomware et les exploits de type "zero-day". Il couvre la détection, l'alerte, l'analyse, l'isolation, la remédiation et les examens post-incident, en testant la vitesse de prise de décision de l'équipe, la qualité de la communication et l'exécution sous pression.

Tests de conformité et exercices d'audit

Conçus autour de normes telles que PCI-DSS, ISO 27001 et SOC 2, ces exercices aident les équipes à vérifier si leurs systèmes, leurs processus et leur documentation sont conformes aux critères requis. L'objectif n'est pas simplement de réussir les audits, mais d'instiller des pratiques de gestion de la sécurité normalisées dans les opérations quotidiennes.

Cas d'utilisation en situation réelle des plates-formes du champ de tir cybernétique

Qu'il s'agisse de former intensivement les équipes de cybersécurité, de tester l'efficacité des produits ou d'affiner les politiques de sécurité, les cyber-ranges jouent un rôle clé dans tous les secteurs d'activité. Elles sont essentielles pour soutenir les projets de recherche sur les vulnérabilités et permettre des flux de travail automatisés de tests de pénétration dans des conditions contrôlées. Au niveau national et sectoriel, les champs de tir cybernétiques sont le choix privilégié pour les exercices de cyberguerre, permettant aux défenseurs et aux adversaires de se préparer à un engagement réel.

Comment mettre en place ou choisir la bonne solution en matière de portée cybernétique ?

Le choix ou la construction d'un champ de tir cybernétique doit être mûrement réfléchi. Les décisions doivent tenir compte du budget, de la portée souhaitée et de l'intégration avec les piles de sécurité existantes. Il est important de s'assurer de la prise en charge de scénarios d'attaque multiples et personnalisables, d'évaluer les compromis entre un déploiement dans le nuage et sur site, et d'envisager l'évolutivité en fonction de la croissance de l'organisation. De plus en plus, les organisations doivent vérifier que leur cybergarde peut intégrer des capacités d'IA pour des tests avancés et l'automatisation.

Essais de portée cybernétique pilotés par l'IA : Le cas de la pénétration intelligente négligente

Traditionnellement, les sessions de Cyber Range dépendent de la sélection manuelle des outils, de l'exécution des tests, de l'analyse des résultats et de la génération de rapports, ce qui prend un temps considérable. L'intelligence artificielle change la donne. Penligent, le premier hacker Agentic AI au monde, permet aux équipes d'initier des tests de pénétration en langage clair, sans avoir besoin d'entrer des données en ligne de commande. Il automatise le cycle complet, de la découverte des actifs à la validation des vulnérabilités, en choisissant intelligemment parmi plus de 200 outils de sécurité intégrés, en lançant des analyses, en filtrant les faux positifs et en produisant des rapports structurés assortis de recommandations de remédiation. Avec Penligent déployés dans un champ de tir cybernétique, les tests ne se limitent plus à des simulations statiques - ils deviennent des exercices dynamiques, à la demande, qui reflètent les réalités complexes des cybermenaces modernes, et ils peuvent être réalisés en quelques heures ou quelques minutes au lieu de quelques jours.