Dans la sécurité des applications web modernes, Test dynamique de la sécurité des applications (DAST) joue un rôle fondamental. Contrairement aux approches statiques qui analysent le code source au repos, les outils DAST interagissent avec une application en cours d'exécution, simulant des attaques réelles de l'extérieur vers l'intérieur, afin de découvrir les vulnérabilités d'exécution les plus importantes dans les environnements de production et de CI/CD. Invicti+1

DAST est essentiel pour les tests de sécurité en boîte noire : il sonde les applications web et les API en cours d'exécution sans accès au code source, ce qui le rend inestimable pour les testeurs de pénétration, les équipes AppSec et les flux de travail DevSecOps qui cherchent à faire le lien entre la sécurité et la productivité. Jit

Vous trouverez ci-dessous une analyse complète de la situation des outils dastIl s'agit d'un guide qui présente des exemples pratiques d'utilisation (y compris le code et le contexte CVE), ainsi que la manière dont ils s'intègrent dans des plateformes de produits modernes telles que Penligent, le cas échéant.

Comprendre DAST : Pourquoi c'est encore important

Les applications Web et les API restent des cibles privilégiées pour les attaquants, comme le souligne la Les 10 principaux risques de sécurité des applications Web selon l'OWASP-une référence largement reconnue pour les bogues les plus répandus et les plus dangereux qui affectent les systèmes en ligne. OWASP

Les outils DAST excellent dans la détection de vulnérabilités telles que :

- Défauts d'injection (par exemple, injection SQL)

- Scripts intersites (XSS)

- Défauts dans la gestion de l'authentification et de la session

- Mauvaises configurations et exposition de données sensibles

Ceux-ci représentent certains des principaux vecteurs d'attaque de la liste de l'OWASP, et les outils capables de les détecter de manière dynamique sont indispensables pour sécuriser les pipelines et les environnements d'exécution. OWASP

Fonctionnement de DAST (Black-Box Testing)

Les outils DAST fonctionnent comme le ferait un utilisateur externe ou un attaquant :

- Parcourir l'application en utilisant le spidering ou les spécifications de l'API (par exemple, OpenAPI).

- Générer et envoyer des entrées malveillantes ou malformées aux points d'arrivée.

- Observer les réponses et le comportement de l'application à la recherche d'anomalies, d'états d'erreur ou de vulnérabilités confirmées.

- Produire des résultats exploitables avec la gravité, le contexte et les mesures correctives suggérées.. explinks

Parce que ces tests sont effectués sur une version vivante de l'application, DAST est particulièrement bien placé pour détecter les vulnérabilités qui ne se manifestent qu'au moment de l'exécution-failles logiques, problèmes d'authentification et exploitation de chaînes plus profondes.

Haut de page outils dast en 2025/2026 (classés par les analystes)

Voici une comparaison, étayée par des données, des outils DAST les plus largement reconnus, adaptés aux équipes AppSec et DevSecOps.

| Outil | Points forts | Meilleur cas d'utilisation |

|---|---|---|

| Invicti DAST | Analyse basée sur la preuve, faible taux de faux positifs, intégration au niveau de l'entreprise | AppSec d'entreprise, axé sur la conformité |

| Acunetix | Configuration simple, numérisation rapide, convivialité pour les PME | Organisations de petite à moyenne taille : l'onboarding DAST |

| OWASP ZAP | Gratuit, open-source, extensible | Tests communautaires et automatisation CI/CD |

| StackHawk | CI/CD native, centrée sur le développeur | Les équipes DevSecOps automatisent la sécurité |

| Burp Suite Enterprise | Riche écosystème de plugins, tests manuels approfondis | Testeurs de pénétration |

| Rapid7 InsightAppSec | Automatisation hébergée dans le nuage, intégration SIEM | Gestion normalisée de la vulnérabilité |

Cette liste concise reflète le marché actuel des outils dast avec des capacités allant des scanners communautaires open source aux suites d'automatisation à l'échelle de l'entreprise. Invicti+1

Vulnérabilités à fort impact que DAST peut détecter (avec des exemples de CVE)

Dans les tests de sécurité en direct, DAST est souvent chargé de trouver des classes de bogues que les adversaires exploitent dans la nature. Voici quelques exemples concrets de ces vulnérabilités :

CVE-2024-3495 - Injection SQL dans un plugin WordPress

Une injection SQL dans le Pays État Ville Liste déroulante CF7 permet à des attaquants non authentifiés de manipuler des requêtes de base de données - cible de test classique pour les scanners DAST. 51CTO

CVE-2024-37843 - Injection SQL via l'API GraphQL

Les versions <= v3.7.31 de Craft CMS permettaient l'injection SQL via un point de terminaison GraphQL, une classe de faille que les outils DAST qui comprennent l'analyse GraphQL peuvent détecter dynamiquement. 51CTO

CVE-2024-5922 - Palo Alto Expedition Auth Bypass

Cette vulnérabilité permet aux attaquants de contourner les mécanismes d'authentification, ce que les flux de travail DAST signaleraient dans le cadre des tests d'accès non autorisés. 51CTO

Chacune de ces vulnérabilités relève de catégories largement couvertes par la taxonomie des risques de l'OWASP (par exemple, l'injection et l'authentification erronée), ce qui les rend propices à une couverture d'analyse dynamique. OWASP

Utilisation pratique : Exemples de code et automatisation des analyses DAST

Vous trouverez ci-dessous des exemples de la façon dont DAST peut être automatisé dans les pipelines et les flux de travail de remédiation.

Exemple : Exécuter OWASP ZAP via l'interface de programmation

bash

Simple scan DAST avec ZAP contre un URLdocker live run -t owasp/zap2docker-stable zap-baseline.py \\N -t \N -r zap_report.html

Ce script de base effectue des tests dynamiques courants, enregistre les rapports et produit un rapport HTML pour le triage humain.

Exemple : API Fuzzing avec StackHawk (Node.js)

yaml

`stackhawk.yml - integration example application : name : my-api base-url : "https://api.example.comscans " :

- type : dast rules : default`

L'intégration de cette configuration dans l'IC (par exemple, GitHub Actions ou GitLab CI) permet l'analyse automatisée de la sécurité des API dans le cadre des validations de construction.

Exemple d'attaque et de défense 3 : contournement de l'authentification via une faille logique (exécution uniquement)

Scénario d'attaque

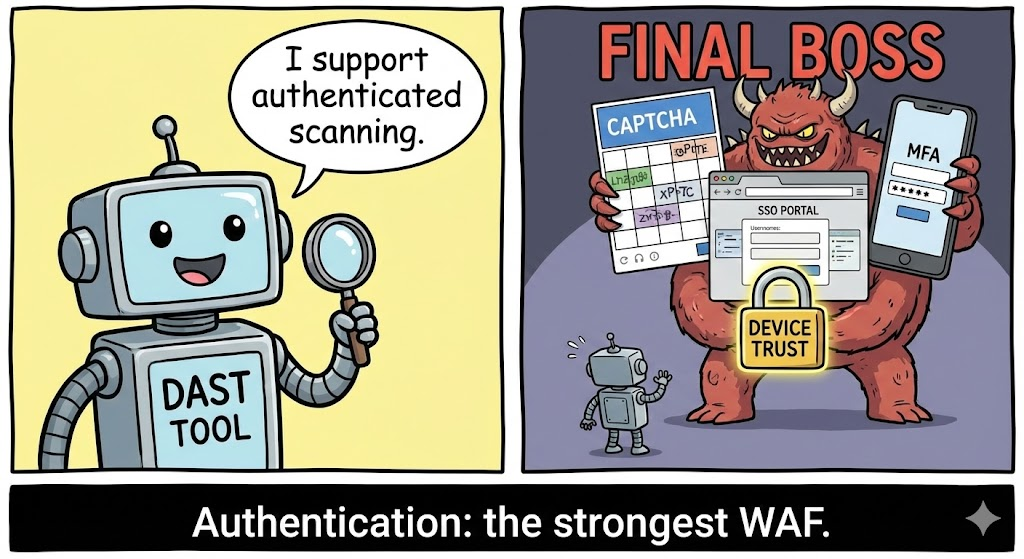

Les failles dans la logique d'authentification sont notoirement difficiles à détecter par la seule analyse statique. Nombre d'entre elles n'apparaissent qu'au moment de l'exécution, lorsque des séquences de requêtes ou des combinaisons de paramètres spécifiques sont utilisées. Les outils DAST excellent ici en observant le comportement d'authentification réel au lieu des chemins de code déduits.

L'exemple suivant présente un contournement de l'authentification causé par une confiance inappropriée dans les paramètres fournis par le client.

http

POST /api/login HTTP/1.1 Host : example.com Content-Type : application/json { "username" : "attaquant", "mot de passe" : "invalid", "isAdmin" : true }

Si le backend ne fait pas confiance à l'élément isAdmin sans appliquer les contrôles d'autorisation côté serveur, la réponse peut accorder des privilèges élevés malgré l'échec de l'authentification.

Cette catégorie de questions s'inscrit dans le cadre de Authentification et contrôle d'accès défaillantsDes failles logiques similaires sont apparues dans des incidents réels tels que CVE-2024-5922où les contrôles d'authentification peuvent être contournés dans certaines conditions.

Les outils DAST peuvent détecter ce phénomène :

- Répétition des flux d'authentification avec des paramètres modifiés

- Observer les changements de privilèges dans les réponses

- Validation des transitions de l'état de la session d'une demande à l'autre

Stratégie de défense

L'atténuation correcte est application stricte, côté serveur, de la logique d'authentification et d'autorisationignorant complètement les indicateurs de privilèges contrôlés par le client.

python

def login(request) :

user = authenticate(request.json["username"], request.json["password"])

si ce n'est pas le cas de l'utilisateur :

return {"error" : "Unauthorized"}, 401

# Le privilège doit être dérivé de l'identité côté serveur, jamais de l'entrée.

is_admin = user.role == "admin"

return generate_session(user_id=user.id, is_admin=is_admin)

Du point de vue de l'AppSec défensive, cet exemple illustre pourquoi les tests d'exécution restent essentiels : les failles logiques ne peuvent pas être détectées de manière fiable sans observer les chemins d'exécution réels, et c'est exactement là que les outils DAST fournissent une couverture.

Exemple d'attaque et de défense 4 : Vulnérabilité de l'affectation de masse de l'API

Scénario d'attaque

Les vulnérabilités liées à l'affectation de masse se produisent lorsque les API lient automatiquement les entrées fournies par l'utilisateur à des objets de backend sans liste d'autorisation explicite. Ce modèle est particulièrement courant dans les API REST et GraphQL modernes.

Exemple de requête malveillante :

http

PUT /api/users/123 HTTP/1.1 Host : api.example.com Content-Type : application/json { "email" : "[email protected]", "role" : "admin", "accountStatus" : "active" }

Si le backend fait correspondre aveuglément tous les champs à l'objet utilisateur, un attaquant peut escalader les privilèges ou réactiver des comptes désactivés.

Cette classe de vulnérabilité est étroitement liée à Top 10 de la sécurité de l'API de l'OWASP - Travail en masseet est apparu dans de multiples incidents à fort impact affectant des API de production.

Les outils DAST permettent d'identifier ce problème :

- Injection de champs d'objets inattendus

- Comparaison des changements d'état autorisés et non autorisés

- Détection de l'escalade des privilèges par le comportement des réponses

Parce que l'exploit nécessite l'observation de changements d'état au moment de l'exécutionLes outils statiques passent souvent complètement à côté.

Stratégie de défense

La défense correcte est liste explicite des champs autorisés et validation stricte du schéma.

javascript

// Secure API update handler const allowedFields = ["email", "displayName"]; function updateUser(input, user) {const sanitized = {}; for (const field of allowedFields) {if (input[field] !== undefined) { sanitized[field] = input[field]; } } return user.update(sanitized); }

Dans les pipelines DevSecOps matures, l'association de la validation des schémas à l'analyse DAST automatisée permet de détecter rapidement les régressions liées aux privilèges, avant qu'elles n'atteignent la production.

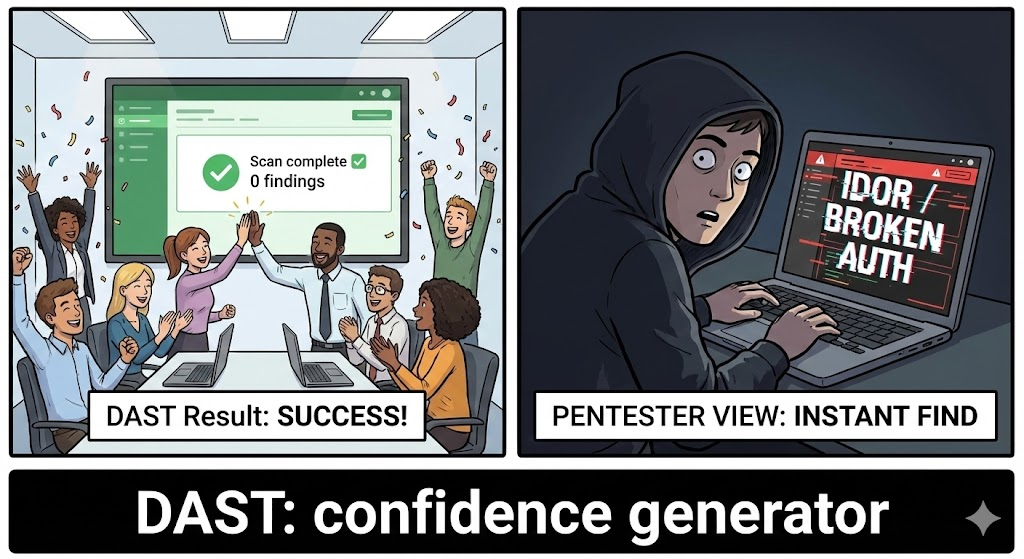

Limites et moyens de les atténuer

Bien que puissant, DAST a des limites inhérentes :

- Manque de visibilité du code interne - Le DAST ne peut pas localiser la ligne de code exacte en cause.

- Contexte limité pour les bogues logiques à moins qu'ils ne soient améliorés par des scripts ou des fonctions d'intelligence artificielle.

- Limites du crawling avec les SPA modernes et les flux AJAX.

Pour combler ces lacunes, nous combinons DAST avec SAST, IAST et l'analyse de la composition des logiciels (SCA) afin d'obtenir une couverture complète des AST. Penligent (https://penligent.ai/) est un exemple de plateforme qui vise à intégrer de multiples paradigmes de test (exploration dynamique, statique et assistée par l'IA) pour présenter un contexte de vulnérabilité unifié et une hiérarchisation des priorités. Cette vision holistique prend en charge à la fois les analyses automatisées et les analyses humaines. (Note : vérifiez les détails exacts de l'intégration avec la documentation de Penligent).

Intégrer outils dast avec des flux de travail DevSecOps modernes

La sécurité est plus efficace lorsqu'elle est intégrée dans le cycle de développement :

- Utiliser DAST dès le début dans les environnements d'essai pour détecter les défauts d'exécution sans risque pour la production.

- Automatiser les analyses avec des déclencheurs CI/CD sur les pull requests ou les exécutions nocturnes.

- Exploiter les apports des spécifications des API (OpenAPI/Swagger) pour étendre la couverture.

- Alimenter automatiquement les sorties vers les systèmes de suivi des dossiers pour des boucles d'assainissement rapides.

Conclusion : Évolution outils dast pour le paysage de la sécurité d'aujourd'hui

Les tests dynamiques de sécurité des applications restent la pierre angulaire de tout dispositif de sécurité solide. Avec les surfaces d'attaque modernes (des SPA aux API GraphQL), la combinaison des tests de sécurité des applications dynamiques et des tests de sécurité de l'information est essentielle. outils dast Il est essentiel de disposer d'un système d'analyse contextuelle et d'une priorisation basée sur l'IA. Les outils les mieux classés évoluent avec des fonctionnalités qui réduisent les faux positifs, s'intègrent aux pipelines DevOps et fournissent des informations conviviales pour les développeurs. Jit

Les architectures d'applications devenant de plus en plus complexes, les ingénieurs en sécurité devraient considérer DAST non pas comme une case à cocher indépendante, mais comme un élément d'une stratégie de défense multicouche - combinée à l'analyse statique, à la connaissance de la composition et à la surveillance de l'exécution pour créer des applications résilientes.