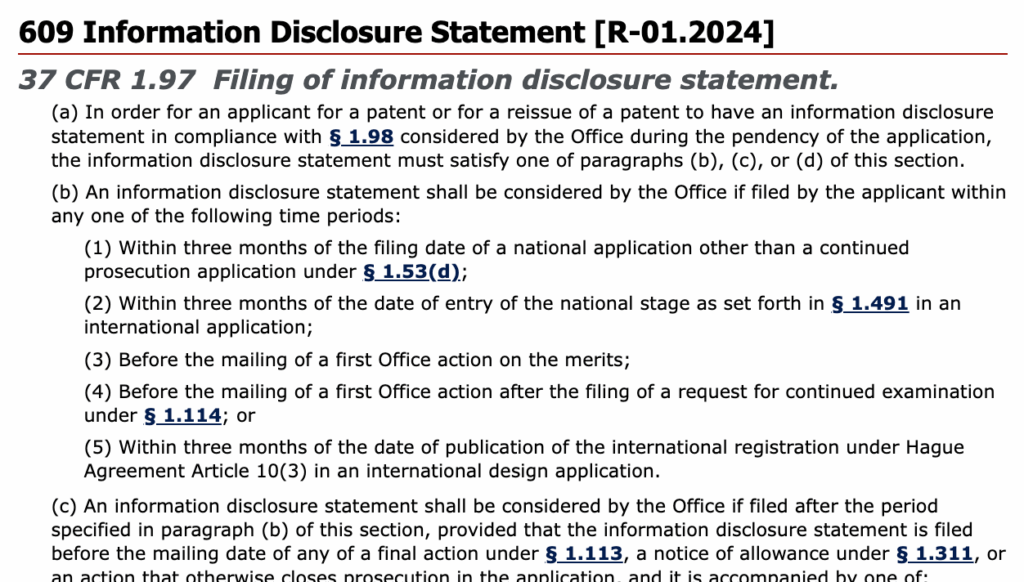

La plupart des équipes pensent à un Déclaration de divulgation d'informations comme de la paperasserie -

une case à cocher de conformité après que la violation a déjà été rendue publique.

Mais dans la pratique, c'est aussi la fenêtre la plus structurée sur la manière dont vos systèmes ont réellement échoué.

Le problème est que la divulgation est tardive, fragmentée et réactive.

Les journaux sont dispersés dans les WAF, les passerelles API et les serveurs de construction.

Le temps que la déclaration soit rédigée, l'incident a évolué et vous n'êtes plus visible.

La négligence change la donne.

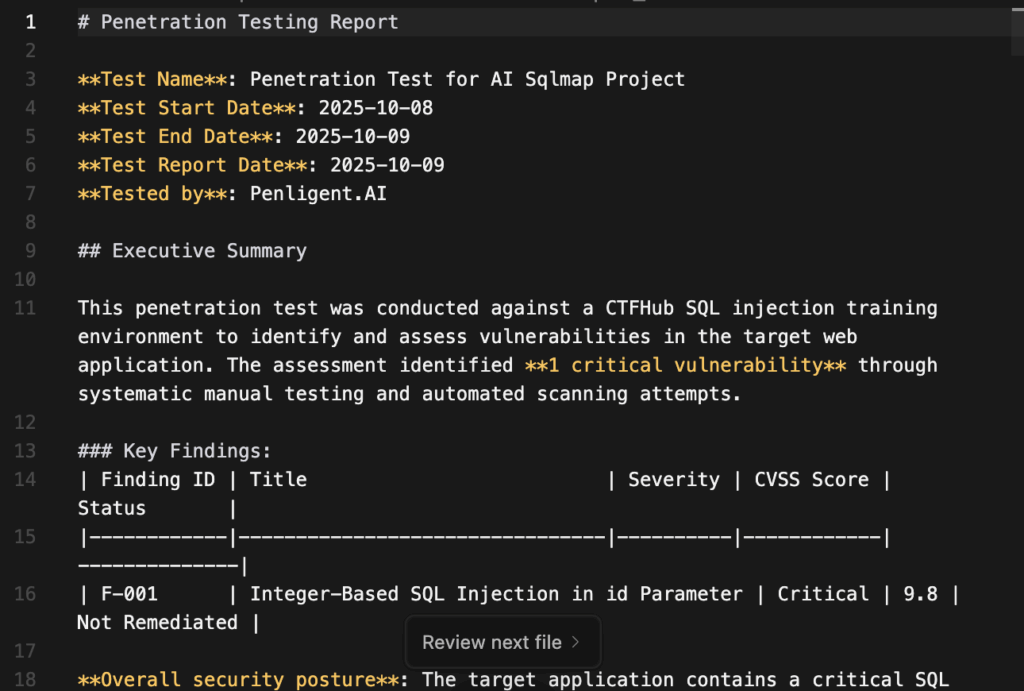

Des rapports statiques aux preuves vivantes

La négligence traite la divulgation non pas comme une étape administrative, mais comme une étape de la vie. artefact de sécurité en temps réel.

Au lieu d'attendre que les analystes résument, il écoute, reconstruit et compile.

Une demande en langage naturel suffit pour commencer :

"Générer une déclaration de divulgation d'informations pour l'exposition du point de connexion.

Inclure le calendrier, les actifs affectés et le plan de remédiation."

Sous le capot, le système ne se contente pas de remplir un modèle.

Il extrait des preuves corrélées - journaux WAF, traces d'API et vidages d'erreurs -.

et reconstruit l'histoire de la brèche à partir des signaux.

def build_information_disclosure(event) :

logs = penligent.collect(["WAF", "DB", "App"])

scope = analyzer.assess(logs)

timeline = penligent.sequence(logs)

report = penligent.compose(

title="Déclaration de divulgation d'informations",

sections=["Summary", "Evidence", "Impact", "Remediation"]

)

return report

Il ne s'agit pas d'automatisation pour des raisons de commodité.

C'est l'automatisation pour clarté - une mémoire permanente de ce qui n'a pas fonctionné, tant que c'est encore frais.

La valeur du contexte

La plupart des déclarations d'incidents sont linéaires : ce qui s'est passé, qui a été affecté, quand le problème a été résolu.

La version de Penligent ajoute de la dimension.

Il recoupe les vulnérabilités, vérifie la pertinence des CVE et classe la gravité en fonction du contexte environnemental.

Il ne suffit pas d'obtenir :

"La trace de pile a fui le chemin de classe interne".

Vous obtenez :

"La trace de pile indique une exposition de la version du framework ; liée à CVE-2025-24085 ;

impact latéral potentiel via un microservice d'authentification".

Il ne s'agit plus d'un rapport, mais de renseignements opérationnels.

Des rapports qui pensent par eux-mêmes

Ce n'est pas le format qui rend une divulgation significative, c'est jugement.

La couche de raisonnement de Penligent ajoute ce jugement automatiquement -

évaluer si une constatation est significative, reproductible ou pertinente du point de vue réglementaire.

Il traduit le bruit du scanner en un récit concis :

{

"incident_id" : "INC-2025-0784",

"summary" : "Exposition des journaux de débogage de l'API contenant des informations confidentielles",

"root_cause" : "Verbose logging during beta rollout",

"confidence" : 0.95,

"impact" : "Modéré, 162 utilisateurs affectés",

"next_steps" : ["Sanitize logs", "Rotate tokens", "Notify users within 72h"].

}

La structure ressemble à une mise en conformité, mais l'intention est opérationnelle.

pour raccourcir le délai de détection à la divulgation,

et de divulgation à la défense.

Pourquoi c'est important aujourd'hui

Les équipes de sécurité avaient l'habitude de séparer les tests et les rapports.

L'un a trouvé les problèmes, l'autre les a expliqués.

Dans un monde de déploiement continu et d'exploits assistés par l'IA, cette séparation n'est plus viable.

Penligent fait le lien entre ces deux réalités -

transformer les déclarations d'information en briefings dynamiques qui évoluent au fur et à mesure de l'arrivée de nouvelles preuves.

Vous n'avez pas besoin d'un autre tableau de bord.

Vous avez besoin d'un système qui sache quand une ligne de journal devient un élément de passif,

et quand une responsabilité se transforme en une histoire digne d'être rapportée.

La conformité comme effet secondaire d'une bonne sécurité

La déclaration de divulgation d'informations de Penligent n'est pas conçue pour les auditeurs en premier lieu - elle est conçue pour les défenseurs.

Les réglementations telles que le GDPR ou le CCPA sont intégrées en tant que métadonnées, et non pas après coup.

Lorsque le système génère une divulgation, il marque automatiquement les obligations juridictionnelles,

indique qui doit être informé,

et formate le résultat dans une structure juridiquement acceptable -

mais le fond reste technique, précis et exploitable.

La conformité n'a pas besoin d'être de la paperasserie.

Il peut s'agir d'une extension de la connaissance de la situation.

Le changement le plus important

Divulgation d'informations utilisée pour marquer la fin d'un incident.

Maintenant, c'est le début de la couche suivante de l'apprentissage.

Pour Penligent, il s'agit d'un cycle d'adaptation :

détecter → analyser → divulguer → défendre.

Chaque rapport renforce le contexte du modèle pour les menaces futures.

Chaque divulgation n'est pas seulement une excuse - c'est une mise à jour de la défense collective.