En matière de cybersécurité, la désérialisation est bien plus qu'une tâche de programmation de routine : c'est souvent un vecteur d'attaque caché. Bien que son objectif premier soit de restaurer les données en objets, sans une validation et un filtrage stricts des entrées, les attaquants peuvent utiliser des charges utiles soigneusement conçues pour exécuter du code à distance, contourner les autorisations ou même prendre le contrôle complet du système.

Ces risques ne sont pas seulement découverts lors des tests de pénétration manuels traditionnels, mais apparaissent aussi fréquemment dans les outils d'analyse automatisés, les plateformes de recherche de vulnérabilités et les systèmes d'analyse des menaces alimentés par l'IA, ce qui fait de ce processus une préoccupation hautement prioritaire pour les équipes de sécurité modernes.

Exemple de code - Désérialisation non sécurisée

// ⚠️ Exemple de désérialisation non sécuriséeObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin")) ;

Object obj = in.readObject();// Ceci pourrait exécuter un code malveillant à partir de la charge utile

in.close() ;

Comment la désérialisation fonctionne-t-elle dans les systèmes ?

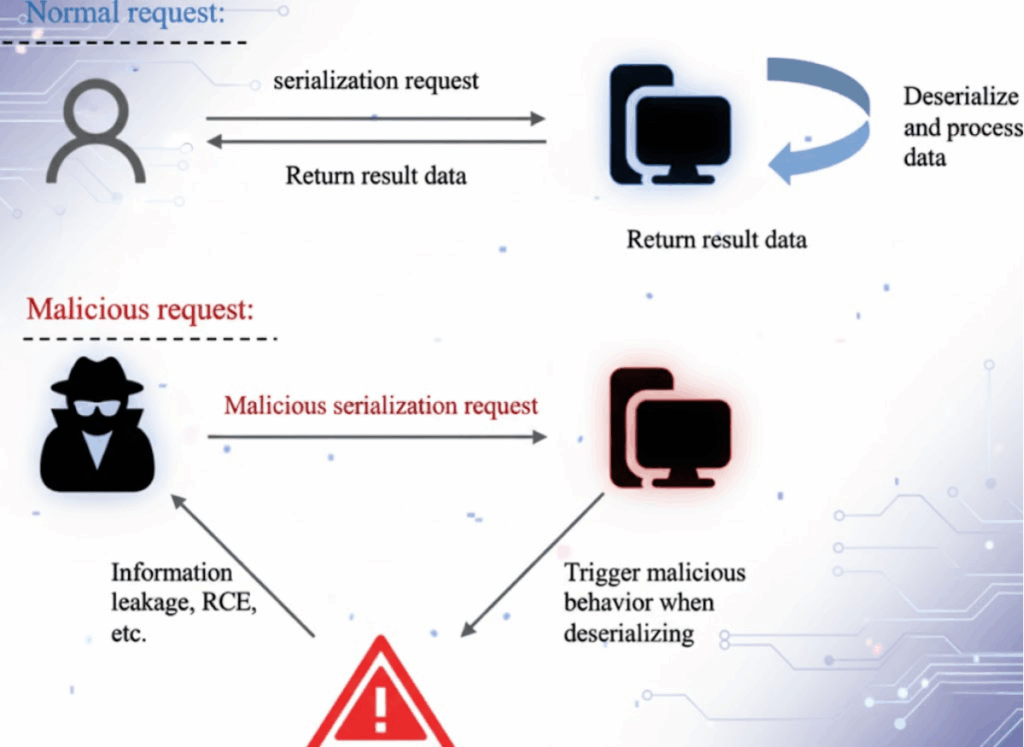

La sérialisation convertit des objets complexes dans des formats tels que JSON, XML ou des flux binaires pour faciliter le stockage ou le transfert. La désérialisation inverse le processus, reconstruisant les données en objets prêts à être programmés.

La désérialisation est omniprésente dans l'informatique distribuée, l'interaction des API et la persistance des données. Cette omniprésence attire les attaquants : lorsque la source de données n'est pas fiable, une logique malveillante peut être introduite lors de la reconstruction, ce qui entraîne de graves menaces pour la sécurité.

Pourquoi les vulnérabilités de désérialisation se produisent-elles et comment sont-elles généralement créées ?

Ces failles résultent généralement de la combinaison de plusieurs faiblesses. Par exemple, les applications peuvent directement désérialiser des flux binaires à partir de l'entrée de l'utilisateur sans validation ; le langage par défaut ou les mécanismes du cadre peuvent permettre le chargement de classes sans restriction ; et les audits de sécurité pendant le développement peuvent ne pas évaluer de manière adéquate les processus de sérialisation. Ensemble, ces faiblesses créent des ouvertures que les attaquants peuvent utiliser.

Comment les attaquants exploitent-ils les vulnérabilités de désérialisation dans les tests de pénétration pour prendre le contrôle ?

Lors des tests de pénétration, les attaquants conçoivent souvent des objets malveillants de manière à ce que, lorsque le système les désérialise, le code intégré soit exécuté.

Ils peuvent utiliser des outils tels que YSoSerial pour générer ces charges utiles, ce qui permet l'exécution de code à distance, ou reconstruire des objets d'utilisateur à haut privilège, en contournant les mécanismes d'authentification.

Exemple de commande - Génération d'une charge utile malveillante

java -jar ysoserial.jar CommonsCollections1 "calc.exe" > payload.bin

Exemple d'exécution Java

ObjectInputStream in = new ObjectInputStream(new FileInputStream("payload.bin")) ;

Object obj = in.readObject();// Exécute calc.exe

Comment les vulnérabilités de désérialisation peuvent-elles être identifiées et vérifiées dans les tests de sécurité ?

Les professionnels de la sécurité combinent souvent les tests manuels, où ils élaborent des entrées suspectes et observent le comportement du système, avec des outils automatisés tels que le Suite d'éructation et YSoSerial pour localiser rapidement les faiblesses potentielles.

Les dispositifs avancés peuvent utiliser des modèles basés sur l'IA pour analyser les schémas de trafic de désérialisation et détecter d'éventuelles signatures d'attaques.

Exemple Python - Analyse du trafic basée sur l'IA

import joblib

import numpy as np

model = joblib.load("deserialize_detector.pkl")

sample_data = np.array([feature_vector])

prediction = model.predict(sample_data)

si prédiction == 1 :

print("⚠️ Désérialisation suspecte détectée")

Quelles mesures les développeurs et les équipes de sécurité doivent-ils prendre pour se défendre contre les attaques par désérialisation ?

Pour se défendre efficacement contre les attaques par désérialisation, les développeurs et les équipes de sécurité doivent d'abord adopter l'état d'esprit suivant en matière de sécurité chaque donnée d'entrée pourrait être non fiableindépendamment de leur source ou de leur format apparent. Cette prise de conscience est essentielle car des données non fiables ou insuffisamment assainies peuvent, au cours du processus de désérialisation, être reconstruites en objets contenant une logique malveillante, exposant directement l'application à des menaces graves telles que l'exécution de codes à distance ou l'élévation des privilèges.

Une stratégie de défense solide devrait commencer par une validation rigoureuse des entrées, garantissant que toutes les données soumises à la désérialisation subissent des contrôles complets de cohérence structurelle, de plages de valeurs autorisées et de conformité avec les formats attendus. Les équipes de développement doivent éviter de s'appuyer sur les mécanismes de désérialisation par défaut du langage natif ou du framework, car ils sont souvent trop permissifs et dépourvus de sauvegardes solides, bibliothèques ou cadres de sérialisation sécurisés avec des contrôles de sécurité explicites. En outre, il est fortement conseillé d'appliquer une politique stricte de liste blanche de classes : en limitant le processus de désérialisation à un ensemble prédéfini de types d'objets sûrs, le risque de chargement involontaire de classes malveillantes ou inconnues peut être considérablement réduit.

Au-delà des protections mises en œuvre au niveau du code, les contrôles de sécurité de la désérialisation doivent être intégrés dans le cadre plus large de l'architecture de l'entreprise. DevSecOps afin de s'assurer qu'ils font partie des cycles d'intégration et de déploiement continus, plutôt que d'être introduits après coup avant la mise en production. Cette intégration permet de détecter et de traiter les vulnérabilités dès le début du cycle de développement, ce qui minimise les coûts et l'impact de la remédiation. En outre, toutes les opérations de désérialisation devraient être accompagnées d'une journalisation détaillée et d'une détection des anomalies, de sorte que toute activité irrégulière - telle que des tentatives d'instanciation de classes non autorisées ou des chemins d'exécution inattendus - puisse déclencher des alertes immédiates et susciter des enquêtes de sécurité.

Lorsque ces mesures sont appliquées de manière cohérente et soutenues par une formation continue des développeurs aux pratiques de codage sécurisé, les organisations peuvent réduire considérablement les risques associés à la désérialisation, en transformant ce qui a toujours été un vecteur d'attaque fréquent et à fort impact en un aspect contrôlé et gérable de la conception d'applications sécurisées.

Exemple Java - Désérialisation sûre

ObjectMapper mapper = new ObjectMapper() ;

Class allowedType = MySafeClass.class ;

FileInputStream fis = nouveau FileInputStream("safeData.json") ;

Object obj = mapper.readValue(fis, allowedType) ;

fis.close() ;

Comment la sécurité de la désérialisation évoluera-t-elle à l'avenir et quel sera le rôle de l'IA ?

L'avenir de la sécurité de la désérialisation reposera de plus en plus sur des agents intelligents capables de comprendre, décider et exécuter les tâches de sécurité.

Penligent en est un excellent exemple : il s'agit du premier hacker d'IA agentique au monde, capable de prendre en charge l'ensemble du processus de test de pénétration des vulnérabilités de désérialisation à partir d'invites en langage naturel.

S'appuyant sur plus de 200 outils intégrés (tels que Nmap, Burp, Nuclei et YSoSerial), Penligent ne se contente pas d'exécuter des scans, mais pense comme un professionnel de la sécurité : validation des vulnérabilités, filtrage des faux positifs.