Introduction : Le changement de paradigme et son prix

L'évolution du développement web moderne a été une course vers la continuité. L'introduction de l'App Router dans Next.js 13+, alimenté par React Server Components (RSC), promettait un monde où la frontière entre le client et le serveur s'estompait jusqu'à devenir inexistante. Les développeurs pouvaient invoquer des requêtes de base de données directement à partir de composants d'interface utilisateur, et le framework se chargeait du gros du travail.

Cependant, CVE-2025-66478 est arrivé comme un rappel brutal à la réalité. Avec un score CVSS critique de 10.0Cette vulnérabilité d'exécution de code à distance (RCE) n'est pas simplement une erreur de codage ; elle représente une violation fondamentale de la confiance dans la couche de sérialisation qui alimente le web moderne.

Pour l'ingénieur en sécurité pur et dur, cette vulnérabilité est importante parce qu'elle contourne le modèle mental standard de la sécurité sur le web. Il ne s'agit pas d'une injection SQL causée par une mauvaise concaténation de chaînes de caractères, ni d'un simple XSS. Il s'agit d'une faille logique au plus profond du Protocole de vol React-le langage binaire que les serveurs et les clients utilisent pour communiquer.

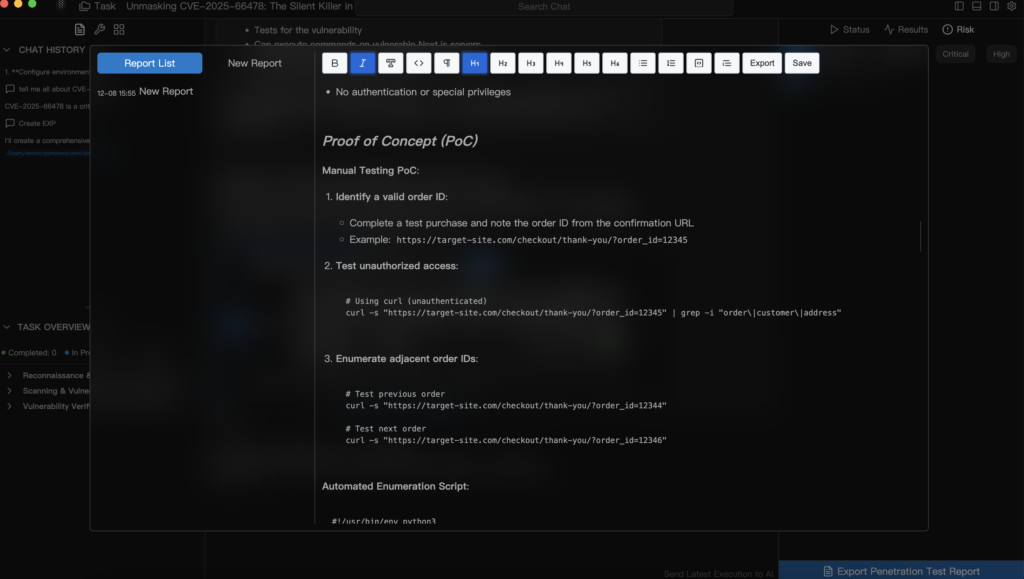

Dans cette étude approfondie, nous déconstruirons l'architecture de cette vulnérabilité, nous analyserons les mécanismes de désérialisation spécifiques qui permettent un RCE non authentifié, et nous explorerons pourquoi Les plateformes de test de pénétration pilotées par l'IA comme Penligent sont les seuls outils capables d'identifier systématiquement ces failles logiques complexes avant que les adversaires ne le fassent.

L'architecture de l'insécurité : Comprendre le vol du CSR

Pour exploiter CVE-2025-66478, il faut d'abord comprendre le protocole propriétaire utilisé par Next.js. Lorsqu'un utilisateur interagit avec une action serveur (par exemple, en soumettant un formulaire), le navigateur n'envoie pas une charge utile JSON standard. Il envoie plutôt un flux sérialisé optimisé pour le processus d'hydratation de React.

Ce format, connu sous le nom de protocole "Flight", se présente comme suit dans le corps HTTP brut :

Texte en clair

0:["$@1",["$@2",null]] 1:I{"id" :"./src/actions/user.js", "chunks" :["client-chunk-123"], "name" : "updateUser", "async":true} 2:{"name" : "John Doe", "email" : "[email protected]"}.

Le piège de la confiance

La vulnérabilité existe parce que le désérialiseur côté serveur agit avec trop d'empressement. Dans les versions affectées de Next.js (15.x avant 15.1.9 et 16.x avant 16.0.7), le framework tente de reconstruire l'arbre des composants défini dans cette charge utile. avant en validant strictement si l'utilisateur demandeur a le droit d'instancier ces modules spécifiques.

Next.js permet au client de transmettre des références à des modules côté serveur. L'objectif est de permettre au serveur d'exécuter des actions spécifiques définies par le développeur. La faille, cependant, est qu'un attaquant peut manipuler ces références. Au lieu de référencer le module ./src/actions/user.jsUn fichier de données utiles élaboré peut faire référence à des composants internes de Node.js ou à des prototypes de gadgets anti-pollution disponibles dans le champ d'application global.

Lorsque le serveur désérialise ce flux malveillant, il ne se contente pas de lire les données. exécute le code pour restaurer l'état de l'objet. Si la restauration de l'état implique un appel de fonction (par exemple, un getter ou un constructor), l'attaquant parvient à exécuter le code instantanément, souvent avant qu'un intergiciel d'authentification (comme NextAuth.js) n'ait entièrement traité les en-têtes de la requête.

La chaîne d'exécution de l'attaquant : De la reconnaissance à l'obus

Pour un ingénieur en sécurité chargé de défendre une application Next.js, il est crucial de comprendre le flux de travail de l'attaquant. L'exploitation de CVE-2025-66478 n'est pas aussi simple que l'exécution d'un script ; elle nécessite une compréhension sophistiquée des artefacts de construction de la cible.

Phase 1 : Reconnaissance passive et prise d'empreintes digitales

L'attaquant confirme d'abord que la cible utilise une version vulnérable de Next.js. Ceci est trivialement fait en inspectant les en-têtes HTTP (X-Powered-By : Next.js) ou l'analyse de la structure du _next/static/ répertoire.

Phase 2 : La récolte de l'identifiant d'action

C'est la partie la plus techniquement difficile pour les attaquants manuels. Next.js obscurcit les actions du serveur en utilisant des hachages cryptographiques (par exemple, a9fa42b4...) afin de minimiser la taille du paquet. Si le hachage n'est pas correct, le serveur ignorera la demande.

Les attaquants scriptent l'extraction de ces hachages en analysant les bundles JavaScript côté client (chunks Webpack). Ils recherchent l'élément registerServerReference à l'intérieur du code minifié :

JavaScript

// Extrait de code client minimisé ...registerServerReference(a, "a9fa42b4c7d1",null)....

En récupérant ces identifiants, l'attaquant construit une carte des points d'entrée valides dans la logique du serveur.

Phase 3 : Construction de la charge utile (technique "React2Shell")

Une fois qu'un point d'entrée valide est trouvé, l'attaquant construit la charge utile "React2Shell". Il crée un POST avec un Content-Type de texte/x-composant (ou similaire, selon la version).

Le corps est une structure d'objet récursive conçue pour déclencher le gadget de désérialisation.

- Cible :

processus_enfant.execoufs.writeFileSync. - Mécanisme : La charge utile définit une référence de module qui pointe vers ces bibliothèques système.

- Déclencheur : Lors de l'analyse, le serveur tente de "résoudre" le module.

Phase 4 : Exécution et exfiltration

Le serveur analyse le flux. L'objet malveillant est instancié. La commande whoami fonctionne. Comme cela se produit hors bande (la réponse HTTP peut se bloquer ou renvoyer une erreur), les attaquants avisés utilisent des techniques OOB (Out-of-Band), en forçant le serveur à émettre une requête DNS vers un domaine contrôlé (par exemple, ping attaquant.com) pour confirmer le CRE.

Pourquoi les anciens outils de sécurité sont aveugles

Dans le sillage de CVE-2025-66478, de nombreuses organisations ont analysé leurs périmètres à l'aide d'outils DAST (Dynamic Application Security Testing) traditionnels et ont obtenu un certificat de bonne santé. Ils se sont trompés.

Les scanners traditionnels (comme OWASP ZAP, Burp Suite Pro default scans, ou Nessus) échouent ici pour des raisons fondamentales :

- Ignorance du protocole : Les scanners standards traitent le corps du protocole Flight comme un texte opaque. Ils tentent d'injecter des guillemets SQL (

OR 1=1) ou des balises XSS. Next.js les rejette simplement comme des flux binaires malformés. Le scanner voit une erreur 500 et suppose qu'il est "sûr", alors que la vulnérabilité reste intacte. - Cécité du contexte : Un ancien scanner ne sait pas comment gratter les morceaux de Webpack pour trouver les identifiants d'action. Il ne peut pas "deviner" un hachage alphanumérique de 12 caractères. Sans l'ID, la porte est verrouillée et le scanner n'atteint même pas le chemin du code vulnérable.

- Evasion WAF : Étant donné que la structure de la charge utile imite les données légitimes des composants React, les WAFs basés sur les signatures ont du mal à faire la distinction entre un formulaire utilisateur complexe et un exploit RCE sérialisé.

Cette lacune dans la détection met en évidence un besoin critique de l'industrie : nous ne pouvons pas résoudre les problèmes de l'ère de la GenAI avec des outils Web 2.0.

L'avantage de l'IA : comment Penligent résout le casse-tête de la logique

C'est là que le paradigme de la sécurité passe du "balayage" au "test de pénétration agentique". À Penligent.aiNous avons conçu notre plateforme de manière à ce qu'elle pense comme un hacker humain, mais qu'elle fonctionne à la vitesse d'une machine.

Lorsque Penligent analyse une application Next.js, il utilise un outil spécialisé de gestion de l'information. Agent du CSR. Voici en quoi il diffère d'un scanner standard :

1. Analyse intelligente des actifs (analyse de la carte des sources)

Au lieu de procéder à un fuzzing aveugle, les agents de Penligent téléchargent et analysent les artefacts de construction côté client. L'IA analyse l'arbre syntaxique abstrait (AST) du JavaScript minifié pour identifier les éléments suivants server$reference des marqueurs. Il reconstruit efficacement la carte de chaque fonction côté serveur exposée à l'internet, créant ainsi une carte complète de la surface d'attaque qu'aucun script regex ne pourrait égaler.

2. Génération de charges utiles tenant compte du contexte

Penligent comprend la grammaire du protocole React Flight. Il n'envoie pas de déchets aléatoires. Il construit des requêtes Flight syntaxiquement parfaites qui contiennent la charge utile malveillante imbriquée dans des structures valides.

Exemple de scénario : Penligent identifie une action "Mise à jour du profil". Il conserve les champs valides de l'ID utilisateur et de l'email mais injecte un prototype de gadget de pollution dans l'objet "préférences" imbriqué. Le serveur accepte la structure comme valide, déclenche la désérialisation et Penligent capture l'anomalie résultante.

3. Vérification logique et détection des collisions

Un pentester humain sait qu'une erreur 500 n'est pas toujours une vulnérabilité, et qu'un 200 OK n'est pas toujours sûr. Penligent analyse les comportementale réponse. Si la latence de la demande augmente de 500 ms après l'injection d'une commande à retardement, Penligent en déduit que le RCE a réussi, même si le corps de la réponse HTTP est vide.

Cette capacité...Raisonnement logique automatisé-est ce qui différencie Penligent des scanners bruyants de la dernière décennie. Il offre la profondeur d'un audit manuel avec l'évolutivité du SaaS.

Remédiation et renforcement : Défense en profondeur

Si l'utilisation d'outils tels que Penligent vous aide à trouver la vulnérabilité, sa correction nécessite une approche à plusieurs niveaux.

Atténuation immédiate : Le correctif

La première solution consiste à mettre à jour Next.js immédiatement.

- Versions corrigées :

v15.1.9+,v16.0.7+. - Mécanisme : Ces versions introduisent une liste stricte d'autorisations pour les types sérialisables et assainissent les références aux modules pendant la phase d'hydratation, empêchant ainsi l'instanciation de modules système arbitraires.

Défense secondaire : Durcissement de l'exécution

Ne vous fiez pas uniquement au correctif du cadre. Supposez que le prochain 0-day est à portée de main.

- Le moindre privilège : Assurez-vous que le processus Node.js qui exécute Next.js a des permissions restreintes. Il ne doit pas avoir d'accès root, et ne doit pas pouvoir écrire sur le système de fichiers (à l'exception de certains répertoires temporaires).

- Segmentation du réseau : Restreindre les connexions sortantes. Si votre serveur Next.js reçoit un PWNED, il ne devrait pas être en mesure d'initier une connexion reverse shell vers une IP externe.

- Désactiver les cartes de sources dans la production : Bien que la sécurité par l'obscurité ne soit pas une stratégie, la désactivation des cartes de sources publiques complique considérablement la tâche des attaquants (et des robots automatisés) lorsqu'il s'agit de cartographier vos identifiants d'action de serveur.

Configuration avancée

Si vous ne pouvez pas procéder à une mise à niveau immédiate, vous pouvez désactiver temporairement les actions serveur dans votre système d'information. next.config.jsbien que cela risque d'interrompre la fonctionnalité de l'application :

JavaScript

module.exports = { experimental : { serverActions : false, // Emergency kill-switch }, }

Conclusion : L'avenir de l'IA et de la sécurité

CVE-2025-66478 est un moment décisif pour la sécurité de JavaScript. Il démontre qu'en supprimant la complexité du serveur, nous introduisons de nouvelles couches d'opacité où les vulnérabilités peuvent se cacher.

La complexité de protocoles tels que React Flight dépasse la charge cognitive gérable par le seul examen manuel du code, et elle dépasse certainement les capacités des scanners traditionnels basés sur les expressions rationnelles. L'avenir de la sécurité des applications réside dans IA agentique-Des systèmes capables de comprendre l'architecture, de lire le code et de formuler des stratégies d'essai complexes de manière autonome.

Des outils comme Penligent ne se contentent pas d'identifier les bogues, ils valident l'intégrité de la logique de votre application. À une époque où une simple faille de désérialisation peut conduire à une violation totale, disposer d'un partenaire IA qui travaille 24 heures sur 24 et 7 jours sur 7 pour sonder vos défenses n'est plus un luxe, c'est une nécessité.

Prochaines étapes :

N'attendez pas la brèche. Vérifiez votre version de Next.js dès aujourd'hui. Si vous gérez une infrastructure critique, envisagez de déployer un test de pénétration automatisé et agentique pour vérifier votre exposition à CVE-2025-66478 et à d'autres vulnérabilités basées sur la logique.