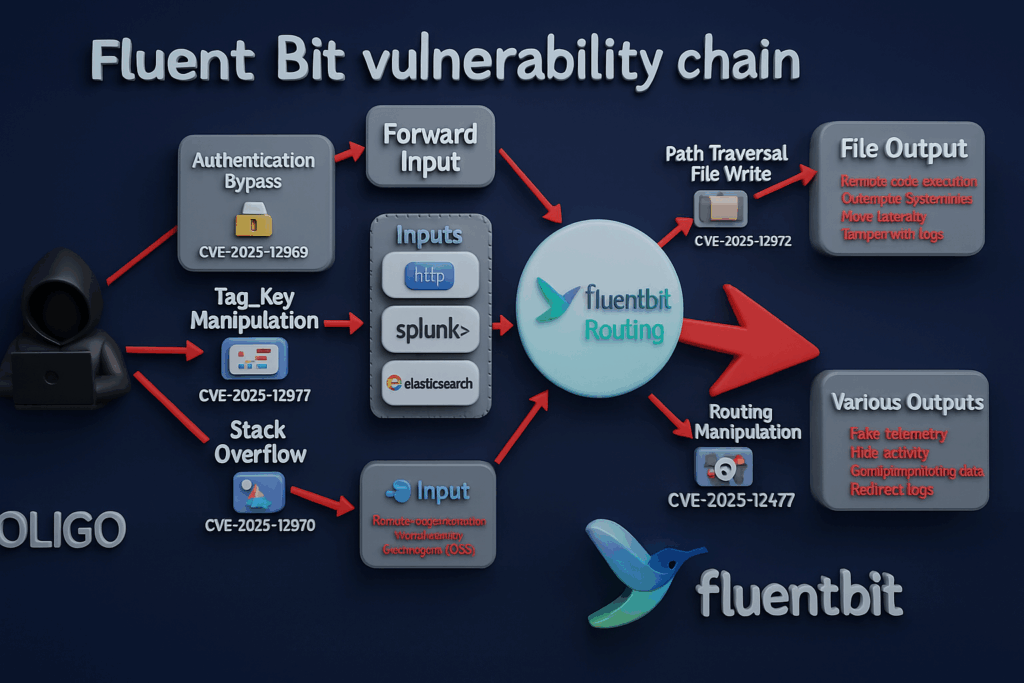

Les dernières recherches sur les Fluent Bit (en anglais) devrait mettre mal à l'aise tout ingénieur d'infrastructure de cloud ou d'IA. Cinq nouvelles CVE dans le populaire agent de journalisation et de métrologie peuvent être enchaînées pour contourner l'authentification, écrire des fichiers arbitraires via la traversée de chemin, déborder un tampon de pile et manipuler silencieusement les balises sur le fil. Dans de bonnes conditions, cela vous fait passer de injection de journaux non authentifiés à exécution de code à distance et détournement de la télémétrie complète. (The Hacker News)

Il ne s'agit pas d'un composant de niche. Fluent Bit est intégré dans des milliards de conteneurs et a été déployé plus de 15 milliards de fois, avec des millions de téléchargements chaque semaine. Il est installé sur des nœuds Kubernetes, sur des offres Kubernetes gérées par des hyperscalers, et dans des clusters d'IA qui renvoient les journaux des nœuds GPU vers des systèmes centralisés. (Sécurité Oligo)

Si vous vous intéressez aux tests de pénétration, à la validation automatisée de la sécurité, ou à la sécurité des infrastructures d'IA, vous devez maintenant considérer Fluent Bit comme une partie de votre surface d'attaqueet pas seulement la plomberie.

Ce que fait Fluent Bit et pourquoi c'est un problème

Fluent Bit est un agent de télémétrie compact pour collecter, traiter et transmettre des logs et des métriques. Il accepte des données provenant d'entrées telles que in_tail, in_http, dans_splunk, in_elasticsearch, in_dockeret en avanttransforme les données, puis les achemine vers des sorties telles que fichier, avant, elasticsearch, kafkaou les points d'extrémité des fournisseurs de services en nuage.

Deux propriétés rendent Fluent Bit attrayant pour les attaquants :

- Il court partout. SecurityWeek, CSO Online, et d'autres soulignent que Fluent Bit est maintenant un composant par défaut dans de nombreuses piles Kubernetes gérées et plateformes cloud - si vous déployez des conteneurs à l'échelle, vous l'avez probablement, souvent plusieurs fois. (Planète eSecurity)

- Il bénéficie souvent de larges privilèges. Pour lire efficacement les journaux des hôtes et des conteneurs, il est souvent déployé en tant que DaemonSet avec des montages hostPath et un accès aux répertoires sensibles. Dans les environnements anciens ou mal configurés, il peut même s'exécuter en tant que root.

Cette combinaison - omniprésence et privilège - signifie qu'un bogue logique dans la couche d'enregistrement peut rapidement devenir un problème de sécurité. point de contrôle pour l'ensemble du cluster.

La chaîne de vulnérabilité actuelle de Fluent Bit

Des chercheurs d'Oligo Security et du CERT/CC ont révélé une chaîne de cinq vulnérabilités affectant Fluent Bit, désormais répertoriées dans VU#761751 et dans de multiples enregistrements CVE. (Sécurité Oligo)

Résumé des cinq CVE

| CVE | Composant | Défaut de base | Impact primaire |

|---|---|---|---|

| CVE-2025-12972 | fichier de sortie plugin | Utilise des produits non désinfectés étiquette pour dériver les noms de fichiers de sortie ; lorsque les valeurs de Fichier est omise, les séquences de traversée de chemin comme ../ dans les étiquettes sont honorées | Écriture/réécriture arbitraire de fichiers en dehors du répertoire prévu ; falsification de journaux et RCE potentiel en cas de combinaison avec des chemins d'accès à des exécutables ou à des configurations (CVE) |

| CVE-2025-12970 | in_docker entrée | nom_extrait() copie les noms des conteneurs dans un tampon de pile de taille fixe sans contrôle de longueur | Débordement de la mémoire tampon de la pile ; un attaquant qui peut créer ou nommer des conteneurs peut faire planter l'agent ou exécuter du code sur l'hôte (Sécurité Oligo) |

| CVE-2025-12969 | en avant entrée | sécurité.utilisateurs l'authentification n'est pas appliquée de manière cohérente dans certaines configurations | Contournement de l'authentification : un attaquant distant disposant d'un accès au réseau peut envoyer des données non authentifiées via Forward, injecter des journaux falsifiés et inonder les systèmes (NVD) |

| CVE-2025-12977 | dérivation des étiquettes | Validation incorrecte des balises dérivées des champs contrôlés par l'utilisateur ; autorise les nouvelles lignes, les séquences de déplacement, les caractères de contrôle | Corrompt les journaux en aval et l'analyse ; peut aider à dissimuler l'activité ou à briser les pipelines d'analyse (Centre de coordination CERT) |

| CVE-2025-12978 | in_http, dans_splunk, in_elasticsearch entrées | clé_étiquette la validation n'applique pas la correspondance exacte des longueurs de clés ; elle accepte les préfixes de balises comme correspondances | Usurpation d'étiquettes et manipulation du routage : des entrées fabriquées peuvent réacheminer des enregistrements vers des destinations non souhaitées (NVD) |

Les articles sur la sécurité publiés par eSecurity Planet, CSO Online et d'autres soulignent tous le même thème : il s'agit de vulnérabilités du plan de données qui s'attaque à la façon dont Fluent Bit gère les balises, les noms de fichiers et l'authentification des entrées, et pas seulement à sa surface de gestion. (Planète eSecurity)

Comment un attaquant enchaîne ces insectes

Étape 1 - Prendre pied dans l'avion de la télémétrie

La plupart des scénarios supposent que l'attaquant a accès réseau à une entrée Fluent Bit (par exemple, Forward, HTTP, Splunk, ou Elasticsearch ingress), ou la capacité d'influencer les noms de conteneurs via un pipeline CI/CD ou un registre compromis. Le CERT/CC avertit explicitement que nombre de ces failles nécessitent "un accès réseau à l'instance Fluent Bit", ce qui, dans les environnements cloud-native, signifie souvent "tout ce qui se trouve dans le VPC ou le cluster et qui peut communiquer avec le DaemonSet de journalisation". (Centre de coordination CERT)

Étape 2 - Transformer les balises en une primitive d'écriture (CVE-2025-12972)

Le bogue de traversée de chemin dans fichier de sortie est sans doute la plus dangereuse. Par défaut, de nombreux opérateurs configurent la sortie à l'aide d'un Chemin d'accès mais omettre Fichierpermettant à Fluent Bit de synthétiser les noms de fichiers à partir des balises. Comme les valeurs des balises ne sont pas assainies lors de la construction du nom de fichier, un attaquant qui peut contrôler les balises peut injecter de l'information dans le nom de fichier. ../ séquences permettant de parcourir des répertoires et d'écrire des journaux à des endroits arbitraires. (CVE)

Une fois que vous pouvez écrire des fichiers arbitraires et contrôler partiellement leur contenu, vous pouvez.. :

- Écraser les scripts shell, les tâches cron ou les fichiers unitaires systemd.

- Déposer des shells web ou des fragments de configuration dans des répertoires qui seront ensuite chargés par d'autres services.

- falsifier les journaux existants pour effacer les traces de l'intrusion.

Plusieurs analyses soulignent que, dans le cadre de déploiements réalistes, cela va au-delà des problèmes d'intégrité et peut conduire à des exécution de code à distance si ces fichiers écrasés sont exécutés. (Le registre)

Étape 3 - Exécution de code sur l'agent (CVE-2025-12970)

Le dépassement de pile dans in_docker permet aux attaquants qui peuvent influencer les noms des conteneurs d'emprunter une voie plus directe. Les nom_extrait() copie les noms des conteneurs dans un tampon de pile fixe de 256 octets sans vérification des limites ; un nom de plus de 256 octets fait déborder le tampon. (Planète eSecurity)

Du point de vue de l'exploitation, vous obtenez une primitive sur le même hôte où Fluent Bit s'exécute - qui est généralement le nœud où plusieurs charges de travail sont planifiées. Oligo et CSO notent tous deux que la prise de contrôle de l'agent de journalisation permet aux attaquants de dissimuler leur activité, installer des portes dérobées et s'enfoncer plus profondément dans la grappe.. (Sécurité Oligo)

Étape 4 - Se cacher à la vue de tous grâce à la manipulation des balises (CVE-2025-12977 & 12978)

Avec les primitives d'écriture de fichier et de débordement en place, les CVE liés aux balises sont furtifs :

- CVE-2025-12978 permet usurpation d'identité en traitant un préfixe comme une correspondance complète dans la rubrique

clé_étiquettevalidation. Cela permet à un enregistrement malveillant de se faire passer pour un enregistrement provenant d'un composant de confiance. (NVD) - CVE-2025-12977 permet aux attaquants d'injecter des caractères de contrôle et des nouvelles lignes dans les balises dérivées des champs contrôlés par l'utilisateur, confondant les analyseurs en aval et fusionnant plusieurs événements de journal. (Analyse des logiciels malveillants, nouvelles et indicateurs)

En combinant ces éléments, vous avez la possibilité de réacheminer, remodeler et corrompre de manière sélective les journaux sur lesquels s'appuient les défenseurs.

Étape 5 - Exploiter les failles d'authentification (CVE-2025-12969)

Enfin, CVE-2025-12969 fait une brèche dans le périmètre. Lorsque en avant est configuré avec sécurité.utilisateurs à certains égards, le plugin ne parvient pas à appliquer l'authentification. De l'extérieur, il semble verrouillé ; en pratique, toute personne ayant un accès réseau au port Forward peut envoyer des journaux. (NVD)

Il est donc facile d'injecter de faux événements, d'inonder les systèmes d'alerte ou d'envoyer des messages bénins du type "tout va bien" pendant qu'une véritable attaque se déroule ailleurs.

Pourquoi cela est particulièrement important pour l'IA et les piles natives dans le nuage (Cloud-Native Stacks)

Si vous exécutez des charges de travail d'IA, en particulier des clusters LLM et d'inférence gourmands en GPU, Fluent Bit récupère souvent des logs à partir de les nœuds qui hébergent également des serveurs de modèles, des bases de données vectorielles ou des moteurs d'exécution d'agents. Un agent de journalisation compromis proche de ces charges de travail constitue un point de départ naturel.

Ces nouvelles failles s'inscrivent dans le prolongement de problèmes plus anciens tels que CVE-2024-4323 "Bûcheron linguistique"La société a découvert un bogue dans le serveur HTTP de Fluent Bit qui permettait un déni de service et une divulgation potentielle d'informations. De nombreux fournisseurs ont commencé à caractériser la gestion des plugins et des balises de Fluent Bit comme un point faible récurrent plutôt que comme une erreur ponctuelle. (Botcrawl)

En d'autres termes, si votre modèle de menace inclut déjà la chaîne d'approvisionnement et le mouvement latéral contre votre infrastructure LLM, Fluent Bit appartient maintenant au même panier de "haute valeur" que votre contrôleur d'entrée ou votre maillage de service.

Détection et triage : Par où commencer ?

Inventaire de votre empreinte Fluent Bit

Dans Kubernetes, vous pouvez rapidement identifier tous les pods exécutant Fluent Bit et ensuite interroger leurs versions :

# Liste des pods et des images de conteneurs contenant 'fluent-bit'

kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\n"}{end}' \\N- 'grep -i 'fluent-bit'''.

| grep -i 'fluent-bit'

# Vérifier la version dans un pod spécifique

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

Comparez ce que vous trouvez avec les notes de publication de votre distribution et les versions qui contiennent des correctifs. Le CERT/CC et le JPCERT font tous deux référence à la norme 4.1.0+ comme incluant des mesures correctives pour la chaîne des cinq CVE ; de nombreux fournisseurs normalisent les mesures correctives pour la chaîne des cinq CVE. 4.1.1. (Centre de coordination CERT)

Recherche de signaux comportementaux

Avant même la mise en place des correctifs, vous pouvez rechercher des :

- Crashs ou redémarrages inattendus de Fluent Bit (débordement possible ou entrée malformée).

- Changements soudains dans

fichierou l'apparition de fichiers journaux dans des répertoires inhabituels. - Tags contenant

../ou des caractères non imprimables. - Renvoyer les connexions provenant de plages d'adresses IP inhabituelles ou de pairs non authentifiés.

Il s'agit de signaux faibles en soi, mais qui, empilés, permettent de savoir si le plan d'abattage est déjà sous pression.

Remédiation et renforcement : Plus qu'un simple changement de version

Patch vers les versions sûres

L'étape non négociable consiste à mettre à jour les versions du fournisseur qui intègrent des correctifs pour les éléments suivants CVE-2025-12969, 12970, 12972, 12977 et 12978-typiquement Fluent Bit 4.1.1 ou ultérieure. Consultez les notes de mise à jour de votre fournisseur de services en nuage ou le site Web de l'entreprise en amont. Les versions GitHub de Fluent Bit pour confirmer. (Centre de coordination CERT)

Les déploiements doivent être échelonnés comme n'importe quel autre composant d'infrastructure critique : commencez par un cluster non-prod, vérifiez que le routage et le volume des journaux sont sains, puis passez à d'autres environnements.

Corriger les schémas de configuration à risque

Les correctifs corrigent les bogues immédiats, mais la configuration sécurisée est ce qui empêche la prochaine série de se transformer en la même histoire.

- Ne plus dériver les noms de fichiers à partir des balises. Utiliser des informations explicites sur l'état de santé de la personne.

Fichieret un contrôle rigoureux de l'utilisation desChemin d'accèspourfichier de sortie. - Activer TLS et l'authentification pour les entrées réseau en suivant les conseils de Fluent Bit orientations en matière de sûreté des transports.

- Monter les configurations en lecture seule. Evitez de donner à Fluent Bit un accès en écriture aux répertoires contenant des scripts, des fichiers unitaires ou des binaires.

- Limiter les sources de balises. Ne pas introduire de chaînes de caractères fournies par l'utilisateur directement dans les balises ou les

clé_étiquettesans liste blanche de longueur et de caractères.

Plus sûr fichier Le résultat pourrait ressembler à ceci :

[SORTIE]

Nom du fichier

Correspondance kube.*

Chemin /var/log/fluentbit/out

Fichier kube.log # explicite, non dérivé de l'étiquette

Format json_lines

Rotation_Attente 60

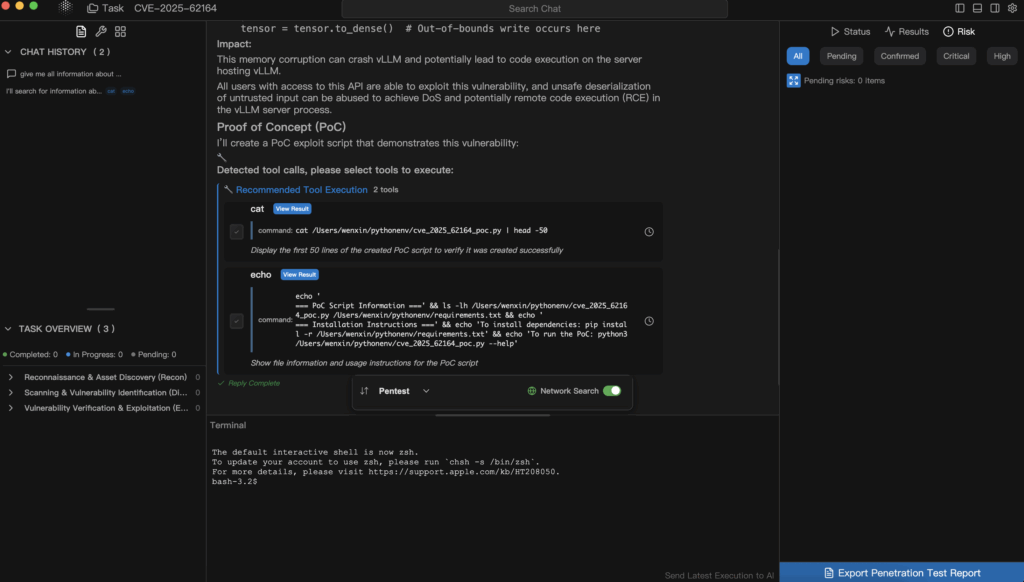

Penligent apporte le bit fluent dans le pentesting automatisé

Pour une plateforme de pentest agentique en boucle humaine telle que PenligentFluent Bit est exactement le type d'actif qui devrait être modélisé explicitement dans le graphe d'attaque plutôt que d'être traité comme un bruit de fond.

Dans un engagement Penligent typique contre un cluster Kubernetes ou d'IA, le flux de travail pourrait ressembler à ceci :

Cartographie de la découverte et de l'exposition

Les agents commencent par énumérer les instances, les versions et les configurations des plugins de Fluent Bit. En utilisant les flux CVE et CERT, ils signalent les nœuds pour lesquels en avant, in_dockerou fichier de sortie sont présents dans les versions affectées par la chaîne des cinq CVE ou par des problèmes plus anciens tels que CVE-2024-4323. (Centre de coordination CERT)

Exploitation contrôlée dans une réplique isolée

Plutôt que d'exploiter le trafic au niveau de la production, Penligent peut cloner des nœuds de journalisation représentatifs dans une base de données de l'entreprise. environnement sandbox. Là, les agents s'exercent :

- Traversée de chemin basée sur des balises contre

fichier de sortie. - Ciblage des noms de conteneurs trop longs

in_docker. - Spoofed Transférer le trafic sans identifiants.

Les résultats tels que les plantages de l'agent, les changements de chemin d'accès aux fichiers et les altérations du journal sont capturés en tant qu'éléments d'information. preuveet pas seulement des résultats théoriques.

Evidence-First Reporting and Hardening Playbooks (en anglais)

Enfin, Penligent regroupe tous les éléments dans un rapport sur lequel les équipes SRE et de plateforme peuvent agir : quels clusters sont exposés, quelles configurations sont dangereuses, jusqu'où un attaquant peut aller aujourd'hui, et à quoi ressemble le système après la mise à jour des images et le resserrement des configurations. Cela fait passer la conversation de "Fluent Bit a des CVE" à "Voici exactement comment Fluent Bit peut être utilisé de manière abusive dans notre environnement, et voici ce que nous avons fait pour fermer ces voies".

Principaux enseignements

Le bit fluide n'est plus un détail d'arrière-plan. Avec CVE-2025-12969, 12970, 12972, 12977 et 12978l'agent de journalisation lui-même devient un point d'entrée viable pour les attaquants à distance et un outil puissant pour dissimuler leurs traces une fois qu'ils sont entrés. (Centre de coordination CERT)

Pour les ingénieurs qui travaillent sur des plateformes cloud-natives ou d'IA, le message est simple :

- Inventorier et patcher vos déploiements Fluent Bit.

- Traitez les agents de télémétrie comme des actifs de niveau 1 dans votre modèle de menace.

- Utilisez des tests automatisés, basés sur des preuves - que ce soit avec Penligent ou votre propre outil - pour valider que les correctifs et les étapes de durcissement fonctionnent réellement.

Les journaux ne sont plus de simples observateurs. En 2025, la couche de journalisation fait partie du champ de bataille.