Dans l'architecture des réseaux d'entreprise et la pratique des tests de pénétration, le port LDAP joue un rôle central dans l'authentification et la vérification des identités des utilisateurs, tout en permettant l'accès à des services d'annuaire essentiels. C'est à la fois une voie d'accès légitime pour les utilisateurs autorisés et une cible potentielle pour les attaquants à la recherche de vulnérabilités. De nombreux incidents ont montré que lorsque LDAP est mal configuré ou que ses ports sont exposés à des environnements non fiables, l'exploitation peut se faire rapidement. Un attaquant peut ne pas avoir besoin d'une chaîne d'exploitation sophistiquée - des liaisons anonymes, le forçage brutal de mots de passe ou des injections LDAP peuvent suffire pour accéder à des données d'identité sensibles. Dans le paysage actuel des menaces, qui évolue rapidement et est hautement automatisé, la sécurité des ports LDAP n'est pas un choix technique mineur, c'est une priorité défensive de premier plan.

Qu'est-ce qu'un port LDAP ?

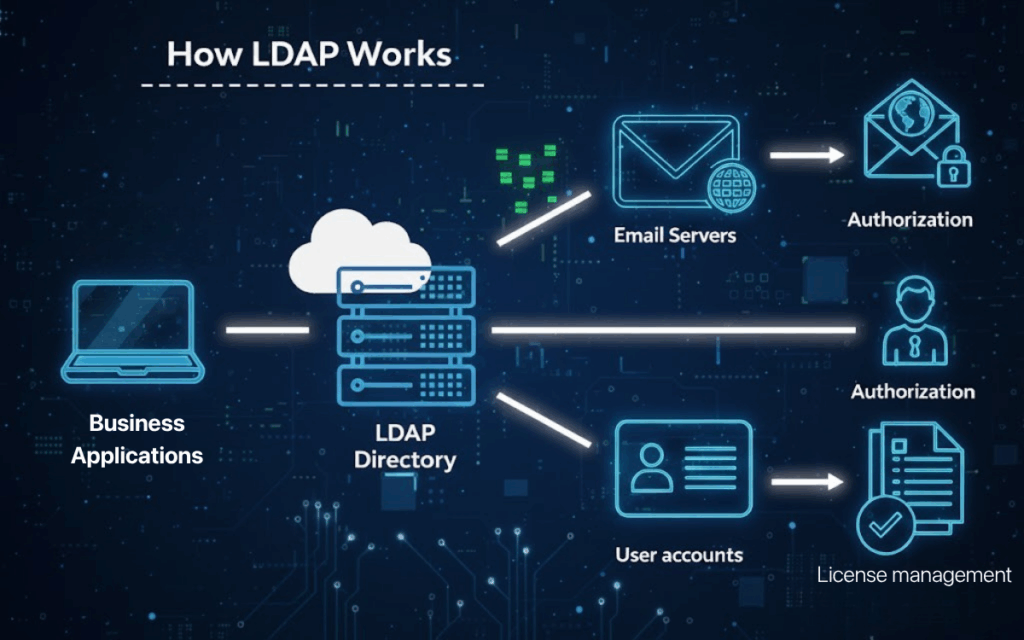

Le protocole LDAP (Lightweight Directory Access Protocol) est une norme ouverte largement utilisée pour accéder à des services d'annuaire distribués tels que Microsoft Active Directory ou OpenLDAP, et pour les gérer. Chaque port a une fonction spécifique et un impact sur la sécurité, qui peuvent être résumés dans ce tableau :

| Numéro de port | Type de protocole | Description (anglais) |

|---|---|---|

| 389 | LDAP standard | Port par défaut pour LDAP standard, transmet les données en clair par défaut mais peut prendre en charge le cryptage via les mises à jour StartTLS. |

| 636 | LDAPS sécurisé | Réservé à LDAPS, utilise le cryptage SSL/TLS dès le départ pour garantir la confidentialité et l'intégrité des données sur le réseau. |

| 3268 | Catalogue général | Le port du catalogue global, utilisé pour les recherches interdomaines dans les environnements d'annuaires multidomaines. |

Comprendre l'objectif et les ramifications de sécurité de chaque port est une première étape essentielle avant d'appliquer des configurations ou des mesures de protection.

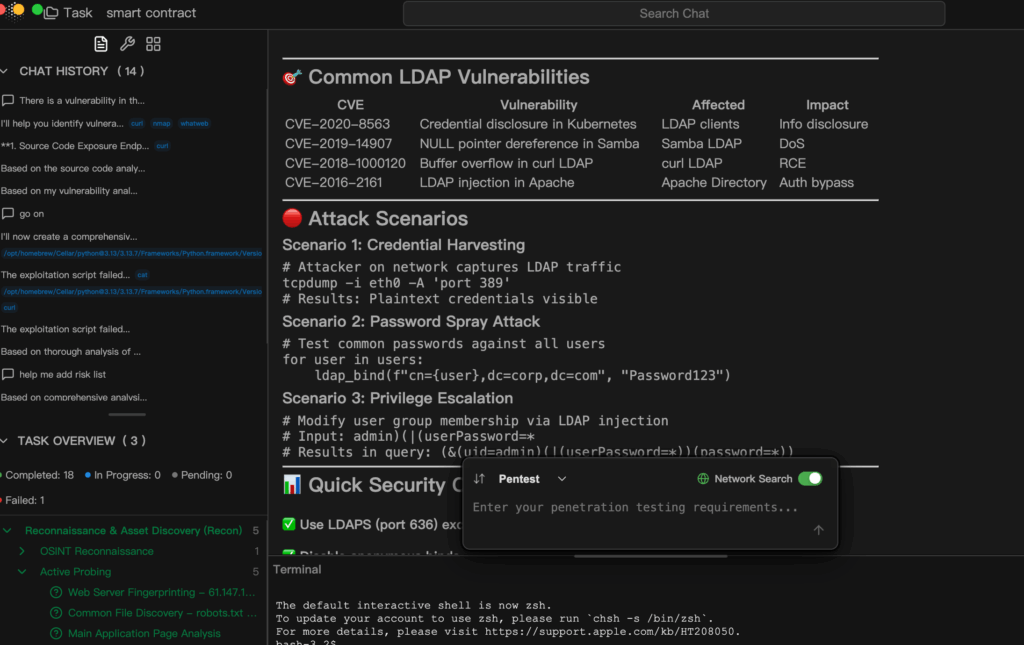

Risques d'exposition des ports LDAP et comment les attaquants les exploitent

Lorsque les ports LDAP - en particulier ceux liés aux services d'annuaire principaux - sont exposés à des réseaux situés en dehors d'un périmètre de confiance, les risques se multiplient. Les liens anonymes permettent de récupérer des données d'annuaire sans authentification, ce qui facilite les fuites d'informations. Les liens nuls, avec des informations d'identification vierges, peuvent encore permettre l'accès à des objets ou attributs de base. Les communications en texte clair sur le port 389 non crypté peuvent être interceptées par de simples attaques de type "man-in-the-middle". L'injection LDAP permet à des requêtes élaborées de contourner l'authentification ou de récupérer des données restreintes. Des politiques de mots de passe faibles combinées à des autorisations de répertoire trop permissives rendent les attaques par force brute plus susceptibles de réussir, exposant potentiellement des attributs sensibles tels que les adresses électroniques, les noms des principaux services (SPN) ou les champs de description contenant des informations sur les mots de passe.

Méthodes pratiques de détection et de test des ports LDAP

L'évaluation initiale de l'exposition du port LDAP peut commencer par des tests simples en ligne de commande :

# Test de liaison anonyme

ldapsearch -x -H ldap://target.com -b "dc=example,dc=com" "(objectClass=*)"

# Test de la connexion cryptée LDAPS

ldapsearch -x -H ldaps://target.com:636 -D "cn=admin,dc=example,dc=com" -w password -b "dc=example,dc=com"

# Interroger RootDSE pour les contextes de nommage

ldapsearch -x -H ldap://target.com -b "" -s base "(objectclass=*)" namingContexts

Le test des liaisons anonymes confirme si un serveur divulgue des entrées d'annuaire sans authentification ; l'utilisation de LDAPS vérifie le cryptage sur le port 636 ; l'interrogation de RootDSE révèle les contextes de dénomination, ce qui permet de cartographier la portée de l'environnement et la surface d'attaque potentielle.

Meilleures pratiques pour éviter l'exposition des ports LDAP

L'atténuation de l'exposition des ports LDAP nécessite l'application du chiffrement, la restriction de l'accès, des politiques d'habilitation solides et une surveillance rigoureuse. Mais avec l'automatisation des attaques qui accélère la découverte et l'exploitation, même les équipes expérimentées bénéficient de plateformes de test de pénétration intelligentes telles que Penligent.

Historiquement, les tests de sécurité LDAP impliquaient la maîtrise de plusieurs outils - Nmap pour la découverte des services, les clients LDAP pour les liaisons et les requêtes, les utilitaires de force brute pour les vérifications de la solidité des mots de passe - puis la corrélation manuelle des résultats, l'élimination des faux positifs et la rédaction de rapports complets. Penligent transforme ce flux de travail. Un testeur peut simplement déclarer : "Vérifier les ports LDAP de ce domaine pour voir s'il y a un risque d'exposition.et l'agent AI choisira parmi plus de 200 outils intégrés, effectuera des analyses, validera les résultats, classera les risques par ordre de priorité et établira un rapport détaillé prêt à être collaboré par l'équipe.

Appliqué aux scénarios LDAP, Penligent valide automatiquement les configurations de cryptage pour StartTLS et LDAPS, effectue des analyses de réseau pour identifier chaque point d'extrémité LDAP accessible, teste les liaisons anonymes et nulles à l'échelle, exécute des tentatives de force brute contrôlées pour découvrir les comptes faibles, analyse les données de journal pour trouver des modèles suspects et effectue le cycle complet, de l'énumération au rapport, en quelques heures plutôt qu'en quelques jours. Cette approche unifiée réduit considérablement l'erreur humaine et renforce la couverture contre les vulnérabilités négligées des ports LDAP.

Conclusion

Le port LDAP est bien plus qu'un détail du réseau : il est la clé de voûte de l'infrastructure d'identité et d'accès et, par conséquent, une cible de choix pour les testeurs de pénétration et les adversaires. Connaître sa fonction, sécuriser ses communications, surveiller son accessibilité et valider les défenses sont des tâches qu'aucune équipe de sécurité ne peut se permettre de négliger. Que ce soit par le biais d'audits manuels minutieux ou de plateformes intelligentes comme Penligent, l'objectif reste constant : fermer la porte des attaquants tout en maintenant l'accès légitime transparent et sécurisé.