Le plancher de verre de l'infrastructure de l'IA : Une analyse médico-légale approfondie de CVE-2025-66566

Dans l'ascension rapide de l'IA générative, la communauté de la sécurité a développé une forme de vision en tunnel. Nous avons passé la majeure partie des trois dernières années à être obsédés par les attaques de type Prompt Injection, Model Inversion et Weight Poisoning, qui ciblent le "cerveau" de l'IA. Cependant, la communauté de la sécurité a développé une forme de vision étroite, CVE-2025-66566une vulnérabilité critique révélée ce trimestre, nous rappelle violemment que le "corps" de notre infrastructure d'IA - les ennuyeux tuyaux de données à haut débit - est en train de pourrir de l'intérieur.

Pour l'ingénieur en sécurité de l'IA le plus acharné, CVE-2025-66566 n'est pas simplement un correctif de bibliothèque ; il représente une défaillance systémique dans la façon dont le calcul haute performance (HPC) donne la priorité à la latence par rapport à la sécurité de la mémoire. Cet article présente une analyse technique complète de la vulnérabilité, de ses effets dévastateurs sur les architectures RAG (Retrieval-Augmented Generation) et de la manière dont les systèmes de défense automatisés intelligents tels que le Penligent.ai deviennent indispensables à la survie.

Anatomie d'une fuite : Déconstruction de CVE-2025-66566

Pour comprendre la gravité de la CVE-2025-66566Pour ce faire, il faut aller au-delà des couches d'abstraction de Python et de PyTorch, jusqu'aux mécanismes de brassage d'octets de la JVM et des couches d'interopérabilité C++ qui alimentent les moteurs de big data.

La vulnérabilité réside dans les bibliothèques de compression à haute performance (affectant spécifiquement lz4-java largement intégrées dans les outils de l'écosystème de données) utilisées pour optimiser le trafic réseau et les entrées/sorties sur disque. Afin d'éviter la surcharge du processeur liée à la collecte des déchets et à l'allocation de la mémoire, ces bibliothèques utilisent de manière agressive les fonctions de Recyclage des zones tampons et Mémoire vive (DirectByteBuffers).

Le mécanisme de la "mémoire tampon sale

La faille est une condition de course entre la validité des données et la logique de réutilisation de la mémoire tampon. Lorsqu'un système à haut débit, tel qu'un courtier Kafka ou un nœud d'ingestion de la base de données Vector, traite un flux d'enregistrements compressés, il alloue une "dalle" de mémoire réutilisable.

Dans une implémentation sécurisée, cette dalle est mise à zéro (0x00) avant que de nouvelles données ne soient écrites. Cependant, CVE-2025-66566 exploite une erreur de logique dans le safeDecompressor où la méthode longueur de sortie n'impose pas un état propre à l'élément reste de la mémoire tampon.

Considérons la décomposition simplifiée suivante de la logique vulnérable :

Java

`// Représentation conceptuelle de la vulnérabilité CVE-2025-66566 public class VulnerableDecompressor { // Un tampon persistant, local aux threads, réutilisé pour réduire la pression GC private byte[] sharedBuffer = new byte[1024 * 1024] ; // tampon de 1MB

public byte[] decompress(byte[] compressedInput) {

// Étape 1 : Décompression des données dans le tampon partagé

VULNÉRABILITÉ : La bibliothèque suppose que l'appelant ne lira que // jusqu'à 'bytesWritten' et ignorera les données sales restantes dans le tampon partagé.

// jusqu'à 'bytesWritten' et ignore les données sales restant dans le tampon.

int bytesWritten = nativeDecompress(compressedInput, sharedBuffer) ;

// Étape 2 : Le système renvoie une vue de la mémoire tampon

// Si l'application en aval (par exemple, un indexeur de recherche) lit au-delà de

// 'bytesWritten' en raison d'un bogue distinct de calcul de longueur,

// ou si le tampon est entièrement sérialisé, la FUITE se produit.

return Arrays.copyOfRange(sharedBuffer, 0, bytesWritten) ;

// Note : Dans de nombreux frameworks à copie nulle (Netty/Spark), la copie est ignorée,

// la référence brute 'sharedBuffer' est transmise en aval.

}

}`

Si Transaction A décompresse une invite sensible contenant le numéro de sécurité sociale d'un utilisateur (occupant les octets 0-500), et ensuite Transaction B (un attaquant) envoie une minuscule charge utile qui n'occupe que les octets 0-10, les octets 11-500 du tampon contient toujours le SSN de la transaction A.

Un pirate peut exploiter cette situation en envoyant des "micro-paiements", c'est-à-dire des paquets compressés de très petite taille, ce qui revient à "gratter" le résidu de la dalle de mémoire, morceau par morceau.

La crise des bases de données vectorielles : Pourquoi l'IA est la cible principale

Pourquoi la CVE-2025-66566 une crise de sécurité de l'IA plutôt qu'un simple problème générique de backend ? La réponse se trouve dans l'architecture des piles d'IA modernes, en particulier RAG (Retrieval-Augmented Generation).

Les systèmes RAG s'appuient fortement sur les bases de données vectorielles (comme Milvus, Weaviate ou Elasticsearch) et les magasins d'entités. Ces systèmes sont conçus pour une seule chose : Vitesse extrême. Pour parvenir à une récupération en moins d'une milliseconde, ils s'appuient presque exclusivement sur des fichiers à mémoire mappée et sur une compression agressive.

Le scénario du "fantôme dans l'encastrement" (Ghost in the Embedding)

Imaginez un scénario dans une plateforme SaaS multi-locataires hébergeant des bases de connaissances d'entreprise :

- La victime : Un prestataire de soins de santé télécharge un diagnostic de patient au format PDF. Le modèle d'intégration le convertit en vecteur et stocke les métadonnées du texte brut dans la base de données vectorielle, compressée via LZ4.

- La vulnérabilité : La base de données vectorielle utilise un pool de threads pour l'ingestion. Le thread de travail qui traite les données de santé réutilise une mémoire tampon de 4 Mo.

- L'attaquant : Un locataire malveillant situé sur le même cluster partagé envoie un flux très fréquent de demandes d'insertion "nop" (sans opération) ou de requêtes mal formées conçues pour déclencher des erreurs de compression ou des écritures partielles.

- L'exfiltration : En raison de CVE-2025-66566La réponse de la base de données vectorielle à l'attaquant (peut-être un journal d'erreurs ou une confirmation de requête) inclut par inadvertance un "vidage de mémoire" qui suit la réponse proprement dite.

- L'impact : L'attaquant reçoit une chaîne hexadécimale qui, une fois décodée, contient des fragments du diagnostic du patient lors de l'opération précédente de la victime.

Tableau : Infrastructures à risque

| Composant | Rôle dans la pile d'IA | CVE-2025-66566 Risque d'exploitation | Niveau d'impact |

|---|---|---|---|

| Apache Spark | Traitement des données / ETL | Les fichiers de brassage (données intermédiaires) contiennent souvent des IPI et sont compressés. | Critique (vidage massif de données) |

| Kafka / Pulsar | Flux de données contextuelles en temps réel | Les journaux thématiques utilisent LZ4 ; les consommateurs peuvent lire les octets sales des courtiers. | Haut (Détournement de flux) |

| BD vectorielles | Mémoire à long terme pour les MLD | Les processus de construction d'index réutilisent les tampons de manière agressive. | Critique (Fuite entre locataires) |

| Modèle Servir | API d'inférence | Compression de la charge utile HTTP (requête/réponse). | Moyen (Session Bleed) |

L'échec de l'analyse statique (SAST)

L'un des aspects les plus frustrants de la CVE-2025-66566 pour les ingénieurs en sécurité est l'invisibilité de la faille pour les outils traditionnels.

Les outils SAST (Static Application Security Testing) standard analysent le code source à la recherche de mauvaises habitudes connues (par exemple, injection SQL, clés codées en dur). Cependant, CVE-2025-66566 n'est pas une erreur de syntaxe. Il s'agit d'une erreur de gestion d'état profondément enfouie dans une dépendance transitive (une bibliothèque utilisée par une bibliothèque utilisée par votre framework).

En outre, les outils d'analyse de la composition des logiciels (SCA) peuvent signaler la version de la bibliothèque, mais ils ne peuvent pas vous dire si la bibliothèque a été modifiée ou non. chemin de code vulnérable est réellement accessible dans votre configuration spécifique. Vous pouvez corriger la bibliothèque, mais si la configuration de votre JVM impose un allocateur de mémoire différent, vous risquez toujours d'être exposé - ou, à l'inverse, vous risquez d'appliquer un panic-patching à un système qui n'utilise pas réellement la bibliothèque vulnérable. safeDecompressor méthode.

Nous devons changer de paradigme et passer de l'"analyse du code" au "test du comportement".

Test de pénétration intelligent : La nouvelle norme

C'est là que le concept de Test de pénétration intelligent devient non seulement un luxe, mais une exigence pour la sécurité des MLOps. Nous ne pouvons plus compter sur des pentesters humains pour vérifier manuellement chaque limite de tampon dans un cluster distribué, ni sur des fuzzers idiots qui se contentent de jeter des déchets aléatoires sur une API.

Nous avons besoin d'agents qui comprennent les sémantique de l'application.

Combler le fossé avec Penligent.ai

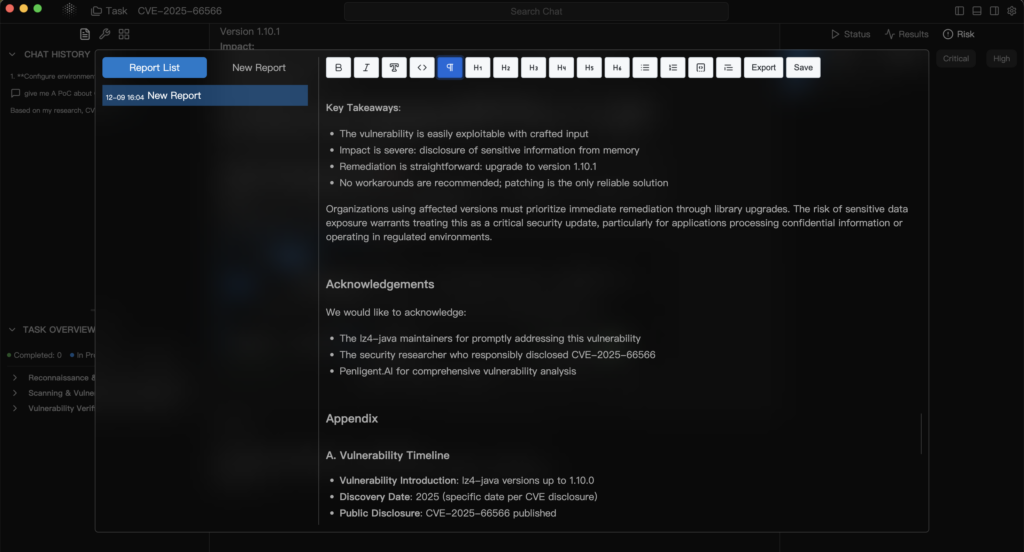

Dans le contexte de failles logiques complexes telles que CVE-2025-66566, des plates-formes comme Penligent.ai représentent la prochaine évolution de la sécurité offensive. Penligent ne se contente pas de "scanner" ; il fonctionne comme un red-teamer IA autonome.

Quelle serait l'approche d'un agent intelligent ? CVE-2025-66566 différemment ?

- Fuzzing en fonction du contexte : Au lieu d'envoyer des octets aléatoires, le moteur de Penligent comprend le protocole d'encadrement LZ4. Il peut délibérément construire des trames valides qui se décompressent en longueurs spécifiques, calculées mathématiquement pour déclencher la capacité de lecture de la "mémoire tampon sale". Il cible le logique de la compression, et pas seulement de l'analyseur.

- Analyse des réponses différentielles : Un analyste humain pourrait ne pas remarquer qu'une réponse d'erreur de 500 octets contient 50 octets de bruit aléatoire à la fin. L'IA de Penligent analyse l'entropie de la réponse. Elle reconnaît que le "bruit" a la structure statistique d'un texte anglais ou JSON, et le signale immédiatement comme une fuite de mémoire potentielle (Memory Scraping).

- Graphique de la chaîne d'approvisionnement : Penligent cartographie l'exécution de votre pile d'IA. Il identifie que pendant que vous exécutez

Mon-AI-App v1.0, le sous-jacentkafka-clientsinvoque le chemin d'accès au code natif vulnérable de la bibliothèquelz4-javaet de créer une voie de remédiation classée par ordre de priorité.

En intégrant Penligent.ai dans le pipeline CI/CD, les organisations passent du "Patching le mardi" à la "Vérification continue". La plateforme prouve que l'exploit est possible dans votre environnement spécifiqueet d'économiser des centaines d'heures de triage.

Stratégies de remédiation et de renforcement

Si vous avez constaté que votre infrastructure est vulnérable aux risques suivants CVE-2025-66566une action immédiate est nécessaire. Cependant, le simple fait de "remonter la version" est souvent insuffisant dans les environnements JAR complexes et ombragés.

Le patch (et la vérification)

La principale solution consiste à mettre à jour les bibliothèques LZ4 concernées (généralement vers les versions 1.10.x ou plus, selon la version du fournisseur).

- Action : Exécuter

mvn dependency:tree -Dverboseougradle dependencyInsightpour trouver tous instance. - Avertissement : De nombreux frameworks Big Data "ombrent" (regroupent/renomment) les dépendances. Vous pouvez avoir un LZ4 vulnérable caché dans un

spark-core.jarque les scanners standard ne voient pas.

Atténuation de la durée d'exécution : Remplissage zéro

Si vous ne pouvez pas appliquer de correctif immédiatement (par exemple, si vous utilisez un cluster Hadoop ancien), vous devez mettre en œuvre une hygiène de la mémoire au niveau de la couche applicative.

- Changement de code : Enveloppez votre logique de décompression. Avant de passer un tampon au décompresseur, il faut forcer l'utilisation d'une fonction

Arrays.fill(buffer, (byte)0). - Coût de la performance : Cela entraîne un surcoût de 5-15% pour l'unité centrale des nœuds d'ingestion, mais cela neutralise complètement le risque de fuite de données.

Segmentation des réseaux (l'approche zéro confiance)

Supposez que la mémoire fuit. Assurez-vous que la fuite ne peut pas quitter le rayon d'action.

- Isolez les bases de données vectorielles dans un VPC qui dispose de pas de sortie à l'internet public.

- Mettre en œuvre un système mTLS (Mutual TLS) strict entre les services. Même si un attaquant compromet une interface web, il ne devrait pas être en mesure d'envoyer des octets bruts arbitraires à la couche de stockage interne.

Contrôle continu avec l'eBPF

Les équipes de sécurité avancées devraient déployer des sondes eBPF (Extended Berkeley Packet Filter) pour surveiller les schémas d'accès à la mémoire. Les outils qui recherchent des lectures "hors limites" au niveau du noyau peuvent souvent détecter le comportement d'un exploit ciblant les éléments suivants CVE-2025-66566 avant que les données ne quittent le serveur.

Conclusion : L'ère des géants fragiles

La divulgation de CVE-2025-66566 est un moment charnière pour la sécurité de l'IA. Il met fin à l'éclat des grands modèles de langage et révèle la fragilité de l'échafaudage qui les soutient, vieux de plusieurs décennies. Alors que nous construisons des systèmes qui traitent des trillions de jetons et stockent des pétaoctets de vecteurs, l'impact d'un seul "dépassement de mémoire tampon" ou d'une seule "fuite de mémoire" augmente proportionnellement.

Pour l'ingénieur en sécurité, la leçon est claire : les modèles ne sont aussi sûrs que les tuyaux qui les alimentent. Nous devons exiger une signature rigoureuse du code, des langages sans risque pour la mémoire (en passant de C++/Java JNI à Rust dans la mesure du possible) et, surtout, des outils de validation intelligents et automatisés tels que Penligent qui réfléchissent plus vite que les attaquants.

Sécurisez votre infrastructure. Vérifiez vos dépendances. Et ne faites jamais confiance à une mémoire tampon que vous n'avez pas vous-même mise à zéro.

Ressources connexes de haute autorité :