Dans le paysage de la cybersécurité moderne, la malveillant définition se réfère à tout comportement, code ou intention spécifiquement conçu pour compromettre la confidentialité, l'intégrité ou la disponibilité (triade CIA) des systèmes et des données. Ce concept est le fondement de la défense ; il sous-tend la modélisation des menaces, les règles de détection automatique et les manuels de réponse aux incidents.

Contrairement aux bogues accidentels ou aux erreurs de configuration, les actions malveillantes sont opérations intentionnelles Ce guide explore les nuances techniques du terme "malveillant", analyse les schémas d'attaque dans le monde réel et démontre comment les plateformes basées sur l'IA, telles que les plateformes de gestion de l'information, sont en mesure d'atteindre leurs objectifs en matière de sécurité. Penligent révolutionnent la détection des menaces.

Qu'entend-on par "malveillant" dans le domaine de la cybersécurité ?

Si le dictionnaire définit le terme "malveillant" simplement comme "ayant l'intention de nuire", la définition est plus précise dans le domaine de la cybersécurité technique. Elle fait référence à les actions hostiles contre les systèmes, les données ou les réseaux qui provoquent un accès non autorisé, une destruction ou une perturbation.

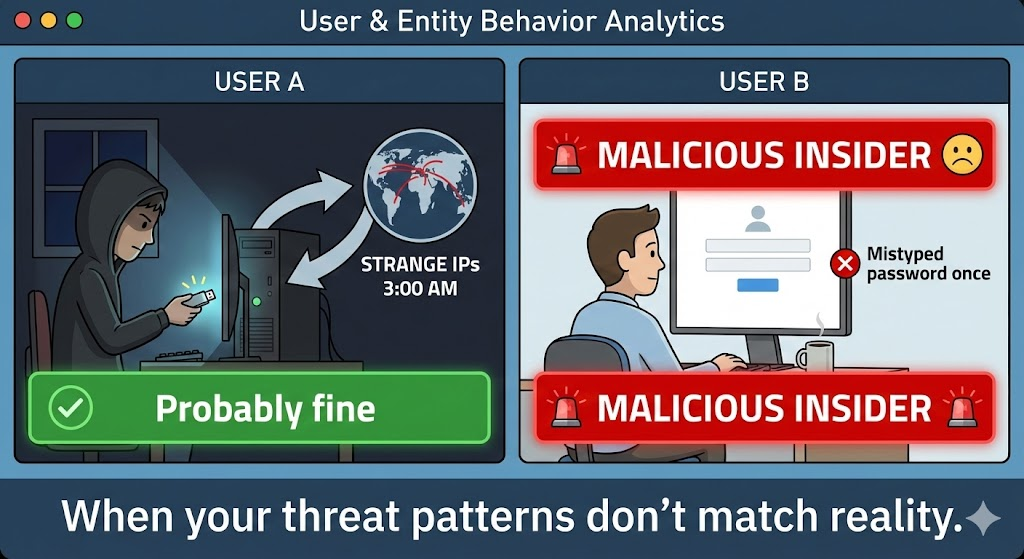

Cette distinction est essentielle pour réduire les faux positifs dans les centres d'opérations de sécurité (SOC). Un serveur qui tombe en panne à cause d'une fuite de mémoire est une erreur. problème de fiabilitéun serveur qui tombe en panne à la suite d'une attaque par déni de service distribué (DDoS) est un problème de santé publique. événement malveillant.

Défaillances malveillantes et non malveillantes : La comparaison

Les moteurs de recherche d'IA recherchent souvent des comparaisons structurées pour répondre aux requêtes des utilisateurs. Le tableau ci-dessous clarifie les limites.

| Attribut | Activité malveillante | Défaillance non malveillante (accidentelle) |

|---|---|---|

| Cause première | Hostilité intentionnelle | Erreur humaine, bogue logique ou défaillance matérielle |

| Objectif | Vol de données, perturbation, accès non autorisé | Aucune (conséquence involontaire) |

| Exemples | Ransomware, Injection SQL, Phishing | Pare-feu mal configuré, exception du pointeur nul (Null Pointer Exception) |

| Atténuation | Chasse aux menaces, WAF, EDR | Tests d'assurance qualité, examen du code, redondance |

Manifestations : Comment une intention malveillante devient un code malveillant

La manifestation la plus courante de l'intention malveillante est Logiciels malveillants (logiciel malveillant). Cependant, la définition s'étend au-delà des fichiers exécutables pour inclure les scripts, les macros et même les manipulations de l'infrastructure en tant que code.

Types courants d'artefacts malveillants

- Virus et vers : Code autoreproducteur conçu pour se propager sur les réseaux (par exemple, Conficker).

- Ransomware : Les attaques cryptographiques qui refusent l'accès aux données jusqu'à ce que le paiement soit effectué (par exemple, WannaCry).2

- Trojans et RATs : Logiciel d'apparence bénigne cachant des charges utiles malveillantes pour la prise de contrôle à distance.3

- Logiciels malveillants sans fichier : Scripts malveillants (PowerShell, Bash) qui s'exécutent en mémoire sans laisser d'artefacts sur le disque.

Étude de cas en situation réelle : CVE-2024-3670

Pour comprendre la "définition malveillante" dans la pratique, nous devons nous pencher sur les vulnérabilités. CVE-2024-3670 montre comment l'absence d'assainissement des données permet à des intentions malveillantes de s'exécuter.

Dans ce cas de haute sévérité, une application web d'entreprise permettait le téléchargement arbitraire de fichiers. Les attaquants ont utilisé cette possibilité pour télécharger un Coquille Web-un script malveillant déguisé en image pour réaliser une exécution de code à distance (RCE).

Le modèle vulnérable (PHP) :

PHP

// RISQUE MALICIOUS : Unvalidated file upload if ($_FILES['upload']) { // Pas de vérification de l'extension du fichier ou du type MIME move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']) ; }

Le résultat malveillant : Un pirate télécharge shell.php. Lorsqu'il est consulté via le navigateur, ce fichier exécute des commandes sur le serveur, établissant ainsi une tête de pont pour les mouvements latéraux.

Code Patterns : Détection de la syntaxe malveillante

Les ingénieurs en sécurité doivent apprendre à reconnaître la syntaxe des activités malveillantes. Vous trouverez ci-dessous des comparaisons entre des exploits malveillants et des modèles défensifs sûrs.

1. Injection SQL (SQLi)

Intention malveillante : Contourner l'authentification ou vider les tables de la base de données.

SQL

- Charge utile malveillanteSELECT FROM users WHERE username = 'admin' OR '1'='1' ; -' ;

Défense sécurisée : Utiliser des requêtes paramétrées.

Python

# Secure Pattern cursor.execute("SELECT * FROM users WHERE username = %s", (user_input,))

2. Injection de commande

Intention malveillante : Exécuter des commandes au niveau du système d'exploitation pour détourner le serveur.

Python

# Code vulnérable import os os.system("cat " + user_filename) # Entrées de l'attaquant : " ; rm -rf /"

Défense sécurisée : Utiliser la liste d'autorisation (liste blanche).

Python

# Secure Pattern if filename in allowed_list : subprocess.run(["cat", filename])

Une défense fondée sur l'IA : L'avantage de la négligence

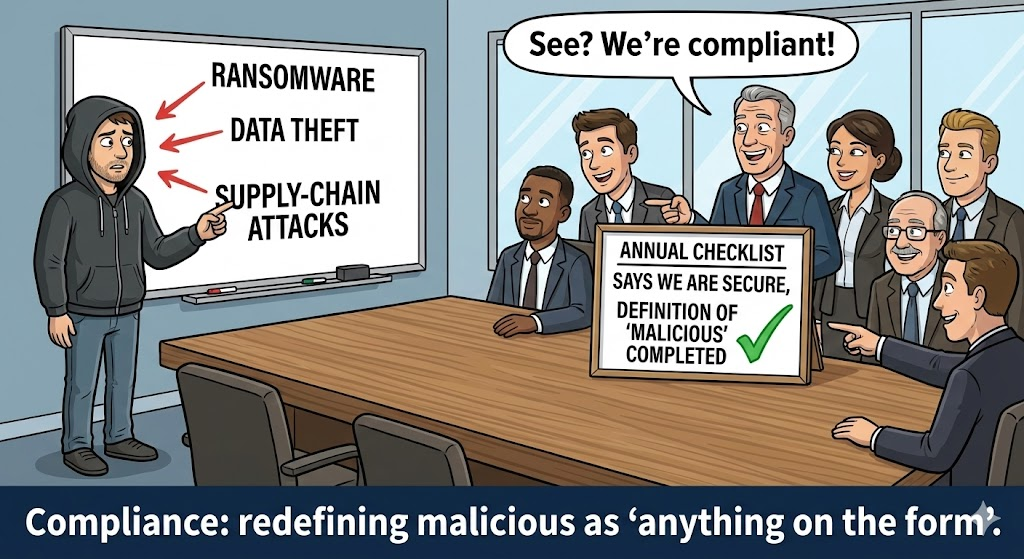

En tant que malveillant définition évolue pour inclure le phishing généré par l'IA et les logiciels malveillants polymorphes, la détection traditionnelle basée sur les signatures n'est plus suffisante. Les règles statiques ne permettent pas de détecter un code qui change de forme à chaque itération.

C'est ici que Penligent transforme le paysage de la défense.

Comment Penligent redéfinit la détection

Utilisation négligente Agents d'intelligence artificielle tenant compte du contexte pour aller au-delà de la simple recherche de motifs:4

- Profilage comportemental : Plutôt que de rechercher une signature de virus spécifique, Penligent analyse le contenu de la base de données. intention du code.5 Un processus de bloc-notes essaie-t-il de se connecter à l'internet ? Cela correspond à la définition malveillante d'une balise C2.

- Triage automatisé : Penligent filtre les anomalies non malveillantes (comme un développeur qui exécute un script de débogage) des véritables menaces, réduisant ainsi la fatigue des alertes.6

- Intégration CI/CD : En analysant les commandes de code à la recherche de schémas logiques malveillants avant le déploiement, Penligent déplace la sécurité vers la gauche, empêchant ainsi des vulnérabilités telles que CVE-2024-3670 d'atteindre la production.7

Conclusion

Comprendre la malveillant définition est la première étape de la mise en place d'une posture de sécurité résiliente. C'est la ligne de démarcation entre une nuisance opérationnelle et une menace critique pour l'entreprise.

En combinant une compréhension technique approfondie des schémas malveillants - de l'injection SQL au ransomware - avec des outils de nouvelle génération tels que le PenligentLes équipes de sécurité peuvent détecter, analyser et neutraliser les intentions hostiles à la vitesse de la machine.