Dans le domaine de la cybersécurité moderne, malveillant définition se réfère à tout comportement, code ou intention visant à nuire aux systèmes, aux réseaux, aux données ou aux utilisateurs-La violation intentionnelle de l'intégrité, de la confidentialité ou de la disponibilité. Cette définition est fondamentale car elle est à la base de tout, de la modélisation des menaces à la détection automatisée, en passant par l'ingénierie des réponses et les scénarios d'adversaires dans les tests de pénétration. En termes simples, les actions malveillantes ne sont pas des pépins accidentels, mais des opérations intentionnelles conçues pour saper les objectifs de sécurité. N2K CyberWire

Cet article examine comment le terme "malveillant" est compris dans les contextes techniques, comment il se manifeste dans les attaques réelles, comment les défenseurs peuvent classer et atténuer les schémas malveillants, et comment les outils de sécurité pilotés par l'IA tels que le Penligent peut aider les ingénieurs à détecter les activités malveillantes et à y répondre à grande échelle.

Ce que signifie réellement le terme "malveillant" dans le domaine de la cybersécurité

En anglais, le terme "malicious" (malveillant) désigne mauvaise intention ou intention nuisiblemais dans le domaine de la cybersécurité, il s'agit spécifiquement d'actions qui compromettre le fonctionnement attendu ou le modèle de confiance des systèmes. Selon un glossaire largement accepté dans l'industrie, les comportements malveillants se rapportent à des actions hostiles contre des systèmes, des données ou des réseaux qui causent des dommages, des pertes ou un accès non autorisé. N2K CyberWire

Cette définition distingue les activités malveillantes des défaillances accidentelles ou des erreurs bénignes. Par exemple, un bogue logiciel qui supprime accidentellement des journaux est nuisible mais pas malveillant ; malveillant signifie qu'il y a une stratégie délibérée pour nuire ou exploiter. Cette distinction est essentielle pour élaborer des modèles de menace précis et déployer une automatisation efficace afin de détecter les menaces réelles.

Défaillances malveillantes et non malveillantes

| Catégorie | Description | Exemple |

|---|---|---|

| Malveillant | Intention de nuire ou d'exploiter | Installation de logiciels malveillants, exfiltration de données |

| Erreur involontaire | Bogue ou erreur de configuration | Perte accidentelle de données due à une erreur logique |

| Anomalie inconnue | Comportement nécessitant une enquête | Augmentation inattendue de l'utilisation de l'unité centrale |

En définissant clairement les comportements malveillants, les équipes de sécurité peuvent affiner les règles de détection et réduire les faux positifs.

Manifestations courantes d'un comportement malveillant

L'une des principales expressions de l'intention malveillante dans l'environnement numérique est la suivante logiciels malveillantsLes logiciels malveillants, contraction de "malicious software", sont conçus pour perturber les systèmes, voler des données ou fournir un accès non autorisé. Les logiciels malveillants constituent une catégorie de menaces qui incarnent une intention hostile et vont des simples virus aux menaces persistantes avancées. eunetic.com

Types de logiciels malveillants et d'attaques

| Type de menace | Fonction malveillante | Exemple |

|---|---|---|

| Virus | Se réplique automatiquement et infecte les fichiers de l'hôte. | Infecteur de fichiers classique |

| Ver | Se propage dans les réseaux de manière autonome | Conficker |

| Cheval de Troie | Se fait passer pour un logiciel bénin | Livraison du RAT |

| Ransomware | Cryptage des données et demande de rançon | WannaCry |

| Logiciels espions | Voler des données en silence | Logiciel espion d'enregistrement des frappes |

| Agent du réseau de zombies | Permet la commande à distance | Réseaux de zombies DDoS |

Les comportements malveillants apparaissent également dans menaces non logicielles comme le phishing (ingénierie sociale visant à tromper les utilisateurs), les URL malveillantes (conçues pour héberger ou diffuser des logiciels malveillants), les abus d'initiés ou les attaques par déni de service distribué visant à submerger les systèmes.

Le déroulement des actions malveillantes : De l'intention à l'exploitation

Comprendre les intentions malveillantes est abstrait, mais voir comment elles se manifestent lors d'attaques réelles est concret. Les acteurs de la menace conçoivent des opérations malveillantes en combinant diverses tactiques, notamment l'exploitation des vulnérabilités, l'ingénierie sociale et la persistance secrète. Les logiciels malveillants modernes utilisent souvent l'obscurcissement, le polymorphisme et les techniques anti-sandbox pour échapper à la détection, ce qui rend les défenses traditionnelles insuffisantes à elles seules. techtarget.com

Étude de cas CVE : CVE-2024-3670 (Exemple)

Une vulnérabilité récente de haute sévérité (CVE-2024-3670) dans une application web d'entreprise majeure a permis aux attaquants de déployer une fonctionnalité de téléchargement de fichier arbitraire sans vérification appropriée. Les attaquants pouvaient télécharger un shell web - un script malveillant - conduisant à l'exécution de code à distance. Cette charge utile malveillante permettait ensuite un mouvement latéral et un accès persistant dans l'environnement de la victime.

php

// Téléchargement de fichier non sécurisé (risque d'exploitation malveillante) if ($_FILES['upload']) {move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']) ; }

Atténuation défensive : Il faut toujours valider les types de fichiers, mettre en œuvre l'analyse des fichiers et restreindre les chemins de téléchargement.

Distinguer les schémas malveillants de l'activité normale

Les intentions malveillantes sont mieux appréhendées non pas par des signaux uniques mais par des modèles. Les équipes de sécurité combinent plusieurs indicateurs - connexions réseau inattendues, modifications de fichiers non autorisées, lancement inhabituel de processus, etc.

Indicateurs de comportement

- Connexions sortantes inattendues vers des domaines malveillants connus

- Modifications inhabituelles du système de fichiers (fichiers cryptés, exécutables malveillants)

- Modèles d'escalade des privilèges

- Mécanismes de persistance (clés d'exécution du registre, tâches cron, installations de services)

Les outils d'analyse comportementale utilisent des méthodes statistiques ou basées sur le ML pour distinguer les anomalies bénignes des schémas réellement malveillants.

Exemples de codes d'attaque et de défense : Modèles malveillants

Vous trouverez ci-dessous des exemples pratiques illustrant des activités malveillantes et un codage défensif sécurisé.

- Exploit d'injection SQL

Modèle malveillant :

sql

SELECT * FROM users WHERE username = '" + userInput + "' ;";

Cela permet à des vecteurs d'attaque tels que OR '1'='1 pour contourner l'authentification.

Défense sécurisée (requête paramétrée) :

python

cur.execute("SELECT * FROM users WHERE username = %s", (userInput,) )

- Injection de commande

Modèle malveillant :

python

import os os.system("cat " + filename) # Dangerous if filename crafted by user

Modèle défensif (liste blanche) :

python

allowed_files = {"readme.txt", "config.json"}if filename in allowed_files : os.system(f "cat {filename}")

- Scripts intersites (XSS)

Malveillant :

html

<script>alert('xss')</script>

Défense (évasion) :

javascript

res.send(escapeHtml(userInput)) ;

- Écriture arbitraire dans un fichier

Tentative malveillante :

javascript

fs.writeFileSync("/etc/passwd", userControlledContent) ;

Défense :

javascript

const safePath = path.join("/data/safe", path.basename(filename)) ;

Stratégies de détection des activités malveillantes

La détection moderne utilise des approches à plusieurs niveaux :

- Basé sur la signature détection : Reconnaît les modèles malveillants connus.

- Comportementale détection : Surveille les anomalies d'exécution.

- Analyse du bac à sable: Exécute un code suspect de manière isolée afin d'observer un comportement malveillant.

- Intégration des renseignements sur les menaces: Utilise les flux mis à jour pour détecter les COI connus.

Ces méthodes permettent de détecter les tactiques malveillantes connues et nouvelles.

Le rôle de l'automatisation et de l'IA dans la détection des schémas malveillants

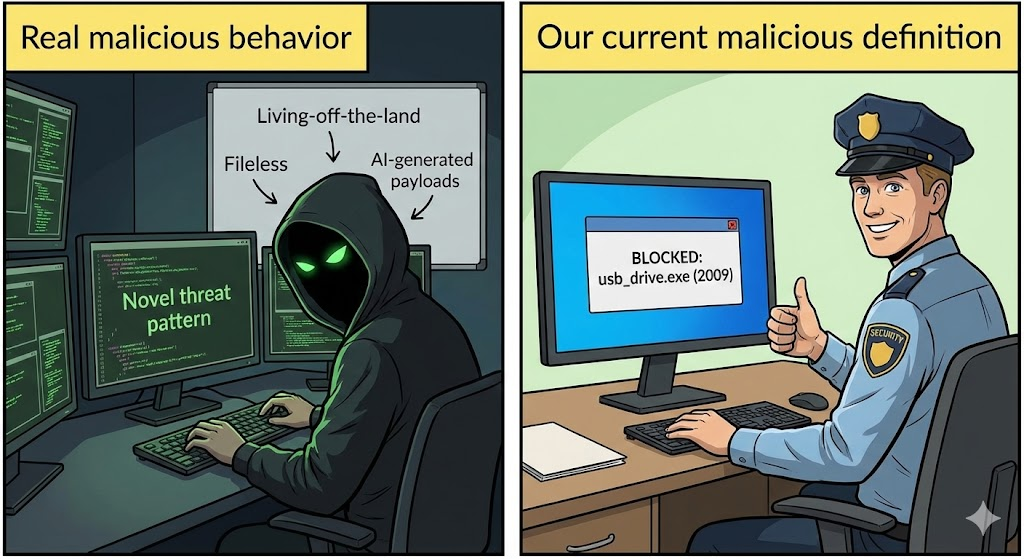

Les menaces étant devenues plus adaptatives, il n'est plus possible de s'appuyer uniquement sur des signatures statiques. L'IA et l'apprentissage automatique aident à détecter les les schémas malveillants de type "zero-day" et "obfusqués en mettant en corrélation les comportements inhabituels dans les sources de télémétrie et en apprenant les profils types bénins et malveillants.

Par exemple, les campagnes avancées de logiciels malveillants en tant que service cachent de plus en plus souvent des charges utiles dans des canaux cryptés et utilisent des leurres d'hameçonnage générés par l'IA pour tromper les utilisateurs, ce qui rend la détection proactive essentielle.

Penligent : Détection et réponse aux malveillances par l'IA

Dans les environnements où les surfaces de menaces malveillantes sont vastes et dynamiques, l'analyse manuelle seule ne peut pas suivre. Penligent s'appuie sur l'IA pour automatiser et étendre la détection des activités malveillantes et les flux de travail de remédiation :

- Analyse automatisée des chemins de code à la recherche de schémas malveillants intégrés.

- Profilage comportemental pour repérer les écarts correspondant à des intentions malveillantes.

- Les alertes sont classées par ordre de priorité en fonction de l'évaluation des risques et de l'impact potentiel.

- Intégration dans les pipelines CI/CD et DevSecOps pour détecter rapidement les schémas malveillants.

En combinant l'expertise du domaine avec l'heuristique pilotée par l'IA, Penligent aide les équipes de sécurité à garder une longueur d'avance sur les acteurs de la menace et à réduire le temps moyen de détection et de réponse.

Concrètement, cela signifie qu'un ingénieur en sécurité peut se concentrer sur des enquêtes de grande importance tandis que le système passe au crible des milliards d'événements pour détecter les véritables menaces à l'aide d'une analyse contextuelle.

Mise en place d'une posture défensive contre les menaces malveillantes

La défense contre les activités malveillantes n'est pas seulement une question d'outils spécifiques, c'est aussi une question de discipline architecturale :

- Segmentation du réseau limite les mouvements latéraux.

- Le moindre privilège réduit le rayon d'explosion des brèches.

- Contrôle continu assure une détection précoce.

- Manuels de réponse aux incidents réduire le temps de récupération.

Ces mesures fonctionnent de concert avec la détection automatique pour se défendre contre les activités malveillantes opportunistes et ciblées.

Conclusion : La définition des malveillances en tant que connaissance de base en matière de sécurité

Comprendre la malveillant définition en matière de cybersécurité n'est pas seulement théorique, elle est aussi pratique et réalisable. Elle guide la modélisation des menaces, les heuristiques de détection, le codage défensif et les flux de travail de réponse aux incidents. Différencier les intentions malveillantes des erreurs permet aux équipes d'allouer efficacement les ressources, de hiérarchiser les menaces réelles et d'élaborer des stratégies d'atténuation robustes. En associant cette base conceptuelle à des plateformes d'automatisation modernes telles que Penligent arme les ingénieurs en sécurité en leur donnant les moyens de se défendre contre les menaces malveillantes en constante évolution.