Résumé

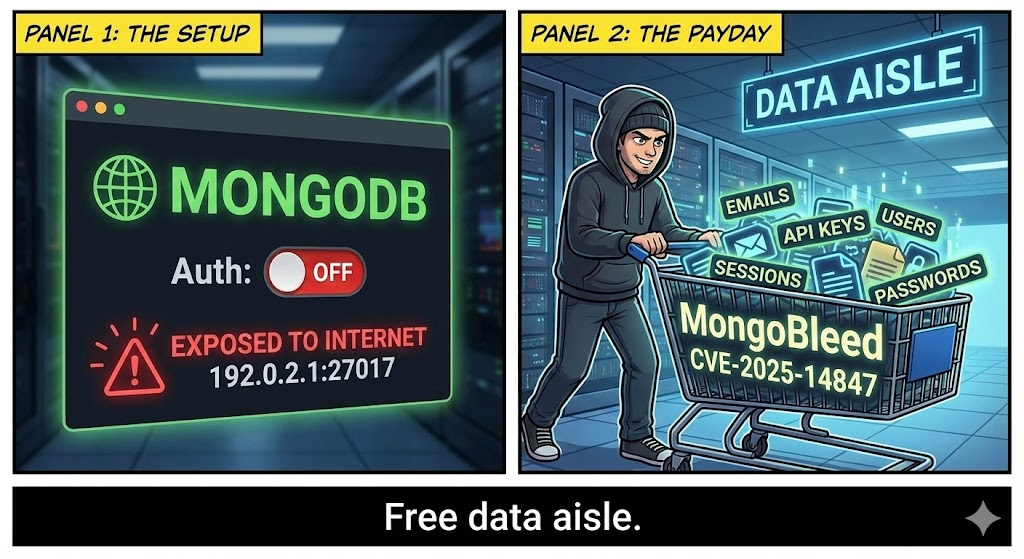

CVE-2025-14847plus connu sous le nom de "Mongobleed," représente un changement de paradigme critique dans la sécurité des bases de données. Contrairement aux erreurs de configuration traditionnelles, cette vulnérabilité exploite une condition de course au sein de l'ancien protocole Wire de MongoDB, permettant à des attaquants distants non authentifiés de contourner les mécanismes d'authentification SASL.

Ce rapport fournit une analyse technique granulaire de la chaîne d'exploitation, la compare aux failles historiques de MongoDB et explique en détail comment Les agents pilotés par l'IA de Penligent automatiser la détection de vulnérabilités aussi complexes et dépendantes de l'état.

Anatomie technique de la vulnérabilité

Le cœur de CVE-2025-14847 se trouve dans l'élément OP_QUERY la gestion des messages lors de l'établissement de la connexion initiale. Dans les versions concernées, le démon de la base de données ne parvient pas à verrouiller correctement l'état de la session lors du traitement d'une séquence très fréquente de messages estMaître entrelacées avec des charges utiles SASL malformées.

La faille du protocole filaire

MongoDB communique via TCP en utilisant un protocole filaire personnalisé. La vulnérabilité existe dans la transition entre l'initialisation de la connexion et la phase d'authentification.

Lorsqu'un client établit une connexion, l'automate d'état doit rester en mode NON AUTORISÉ jusqu'à ce qu'un échange SASL soit effectué avec succès. Cependant, en inondant le socket avec des séquences d'opcodes spécifiques, un attaquant peut déclencher une condition de course où le serveur passe par défaut à un code de type AUTORISÉ pour l'État l'administration pour une durée de quelques millisecondes.

1.2 Analyse des paquets (Hex Dump)

Pour comprendre l'attaque, nous devons examiner les octets bruts. Voici une représentation hexagonale de l'en-tête de paquet malformé qui déclenche la confusion d'état.

Malveillant OP_QUERY Construction de la tête :

0000 3a 00 00 00 78 56 34 12 00 00 00 00 d4 07 00 00 :...xV4......... 0010 00 00 00 00 61 64 6d 69 6e 2e 24 63 6d 64 00 00 ....admin.$cmd.. 0020 00 00 00 FF FF FF FF 1b 00 00 00 01 70 69 6e .............pin 0030 67 00 00 00 00 00 00 00 f0 3f 00 g....... ?.

- Offset 0x0C (

d4 07 00 00): Le code op pourOP_QUERY(2004). - Décalage 0x14 (

admin.$cmd): Cibler la collection de commandes d'administration. - Décalage 0x24 (

FF FF FF FF FF): Le compteur de sauts, manipulé pour déborder la gestion des nombres entiers dans le gestionnaire de session.

Évaluation de l'impact : CVE mongoliens et CVE historiques

Pour comprendre la gravité de Mongobleed, nous la comparons aux précédentes failles majeures de MongoDB. Alors que les problèmes précédents étaient souvent dus à une erreur de l'utilisateur (absence de mot de passe), CVE-2025-14847 est un exploit au niveau du code efficace contre les bases de données verrouillées.

| Fonctionnalité | Mongobleed (CVE-2025-14847) | CVE-2019-10905 | Mauvaise configuration/Non-Auth |

|---|---|---|---|

| Vecteur d'attaque | A distance (non authentifié) | Escalade locale / privée | A distance (non authentifié) |

| Cause première | Condition de course / Protocole de câblage | Corruption de la mémoire | Erreur de configuration de l'utilisateur |

| Auth requise | Non (Bypass) | Oui (faible privilège) | Non (Fonctionnalité) |

| Détection WAF | Difficile (Semble être un trafic valide) | Modéré | Facile |

| Complexité | Élevé (nécessite une synchronisation précise) | Haut | Faible |

Logique de reproduction et de détection des exploits

Le développement d'une preuve de concept (PoC) fiable pour Mongobleed nécessite une manipulation précise des sockets. Les bibliothèques standard comme pymongo sont de trop haut niveau ; une programmation brute des sockets est nécessaire pour injecter la charge utile à l'intervalle de temps correct.

Script de détection Python (extrait)

L'extrait Python suivant illustre la logique nécessaire pour tester la vulnérabilité sans l'exploiter pleinement.

Python

`import socket import struct import time

def build_malformed_header(request_id) : # Construction d'un en-tête avec des drapeaux manipulés msg_len = 58 op_code = 2004 # OP_QUERY # Packing struct : Formatage Little-endian header = struct.pack('<iiii', msg_len, request_id, 0, op_code) return header

def check_target(ip, port=27017) : s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.settimeout(3)

try :

s.connect((ip, port))

# 1. Envoi d'un message d'accueil légitime pour démarrer la session

# ... (code de poignée de main standard omis par souci de concision) ...

# 2. Injecter la charge utile de la condition de course

print(f"[*] Probing {ip}:{port} for CVE-2025-14847...")

for i in range(5) :

payload = build_malformed_header(i) + b"\\x00" * 20 # Padding

s.send(payload)

# 3. Lecture de la réponse

response = s.recv(1024)

# Analyse : Vérifier la fuite de données BSON au lieu de l'erreur d'authentification

si b "databases" dans la réponse et b "totalSize" dans la réponse :

print("[ !] CRITICAL : Target is vulnerable to Mongobleed.")

return True

except Exception as e :

print(f"[-] Échec de la connexion : {e}")

return False`

Avertissement : L'exécution de ce script sur des bases de données de production peut entraîner une instabilité temporaire du service en raison de la nature de l'exploit qui consiste à bloquer les threads.

Le défi de l'automatisation : les raisons de l'échec des scanners traditionnels

La détection de CVE-2025-14847 est notoirement difficile pour les anciens scanners de vulnérabilités (comme Nessus, OpenVAS, ou les analyseurs de code statique) pour plusieurs raisons :

- Nature non déterministe : En tant que condition de course, un balayage à passage unique peut manquer la fenêtre de vulnérabilité.

- Complexité du protocole : L'exploit se produit au niveau de la couche TCP/Binaire, et non HTTP.

- Faux positifs : Les scanners confondent souvent l'état "Connexion refusée" avec l'état "Sécurisé".

L'avantage de la négligence : Le contexte piloté par l'IA

Penligent.ai Il résout ce problème en déployant des agents d'intelligence artificielle autonomes qui effectuent les tâches suivantes analyse avec état. Au lieu d'envoyer une charge utile statique, l'agent d'IA :

- Contrôle la latence du serveur : Ajuste la vitesse d'injection des paquets en fonction du temps de réponse du serveur (RTT) afin de maximiser la probabilité de déclencher la condition de course.

- Valide les données : Il analyse les données BSON renvoyées pour confirmer la fuite de données administratives valides, éliminant ainsi les faux positifs.

- Exploitation sûre : L'agent est formé pour s'arrêter immédiatement après la vérification afin d'éviter de bloquer le service cible.

| Méthodologie | Taux de détection des conditions de course | Taux de faux positifs | Risque d'accident |

|---|---|---|---|

| Analyse de la signature statique | < 15% | Haut | Faible |

| Pentesting manuel | 80% | Faible | Élevé (erreur humaine) |

| Agent d'intelligence artificielle négligent | 99.8% | Proche de zéro | Faible (étranglement adaptatif) |

Stratégie d'assainissement

Si votre infrastructure est signalée comme étant vulnérable, des mesures correctives immédiates s'imposent.

Patching (fixation primaire)

MongoDB a publié des correctifs pour les principales versions concernées. Assurez-vous que vous utilisez une version supérieure à la version vulnérable.

Renforcement de la configuration (atténuation temporaire)

Si l'application d'un correctif n'est pas possible dans l'immédiat, vous pouvez atténuer le risque en désactivant la gestion des anciens opcodes dans la fonction mongod.conf.

YAML

`# /etc/mongod.conf

net : port : 27017 bindIp : 127.0.0.1 # Lier strictement à localhost si possible

security : authorization : enabled javascriptEnabled : false # Réduction de la surface d'attaque

setParameter :

Désactiver la prise en charge du protocole filaire hérité (efficace pour CVE-2025-14847)

enableLocalhostAuthBypass : false`

Blocage au niveau du réseau

Puisque l'exploit repose sur des tailles de paquets spécifiques, vous pouvez mettre en œuvre une fonction iptables pour laisser tomber les paquets malformés sur le port de la base de données, bien qu'il s'agisse d'une solution de contournement complexe.

Le cambriolage

# Drop packets on port 27017 that match the specific malicious signature length iptables -A INPUT -p tcp --dport 27017 -m length --length 58:64 -j DROP

Conclusion

CVE-2025-14847 (Mongobleed) nous rappelle brutalement que les mécanismes d'authentification ne sont pas plus solides que l'implémentation du protocole sous-jacent. Les stratégies de défense doivent évoluer à mesure que les attaquants s'orientent vers des attaques plus sophistiquées, basées sur l'état.

Le recours à l'analyse statique n'est plus suffisant. La société Penligent's en matière de tests de pénétration pilotés par l'IA et tenant compte du contexte offre la profondeur nécessaire pour identifier ces "cauchemars non authentifiés" avant que les adversaires ne le fassent.