Le concept de base : Le fossé sémantique dans l'analyse des liens

Dans le contexte de la chasse aux menaces moderne, un Lien de dérivation n'est pas simplement un "URL caché". Il s'agit d'une Lacune sémantique-une divergence entre la manière dont un scanner de sécurité (l'"observateur") interprète un URI et la manière dont le navigateur de la victime (l'"exécuteur") le restitue.

Les attaquants exploitent cette faille pour contourner les passerelles de messagerie sécurisée (SEG), les filtres de contenu Web et les systèmes de détection et de réponse des points finaux (EDR). L'objectif est de présenter une "façade bénigne" aux analyseurs automatisés tout en livrant une "charge utile malveillante" à l'utilisateur final.

Méthodes d'évasion avancées

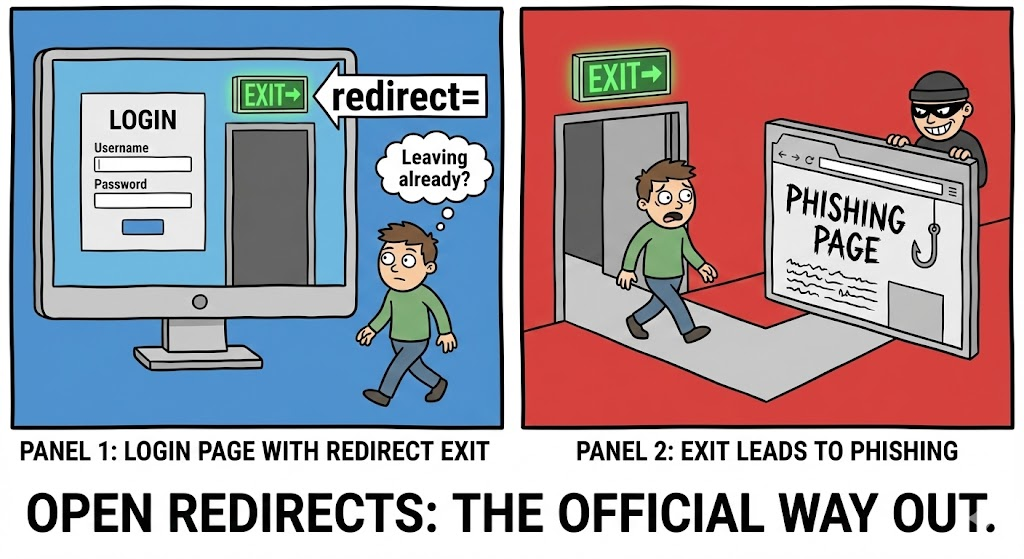

1. Vivre de la terre (LotL) via Open Redirects

Les attaquants exploitent de plus en plus les "redirections ouvertes" sur des domaines hautement fiables (par exemple, Google, Microsoft ou AWS).

- La technique : Un lien comme

https://www.google.com/url?q=https://malicious.examplepeut contourner les filtres de réputation parce que le domaine primaire (google.com) est globalement sur liste d'autorisation. - Le contournement : Le filtre voit un domaine de confiance ; le navigateur de l'utilisateur exécute la redirection vers le site d'hameçonnage.

2. URL Cloaking et Environment Keying

Des liens de contournement sophistiqués utilisent L'occultation côté serveur. Le serveur d'hébergement inspecte la demande entrante avant de décider ce qu'il doit servir.

- Détection de bot/scanner : Si la demande provient d'un centre de données connu (AWS, Azure) ou contient un agent utilisateur "Security Scanner", le serveur renvoie un 200 OK avec une page bénigne "En construction".

- Livraison ciblée : Si la demande correspond à un profil humain (adresse IP résidentielle, langue spécifique du navigateur, télémétrie valide des mouvements de la souris), il délivre le kit d'hameçonnage.

3. Exploits différentiels de l'analyseur syntaxique (non-conformité à la RFC 3986)

Différentes bibliothèques (celle de Python urllib, Go's net/urlChrome's Cligner des yeux) analysent les URL différemment.

- CVE-2020-0696 Exemple : En utilisant des codages de caractères spécifiques ou des schémas d'URI non standard, les attaquants peuvent faire en sorte qu'une passerelle de courrier électronique "voie" un domaine alors que le navigateur navigue vers un autre domaine.

Attaque et défense : Ingénierie de la mise en œuvre

Exemple 1 : Contournement des scanners limités en profondeur

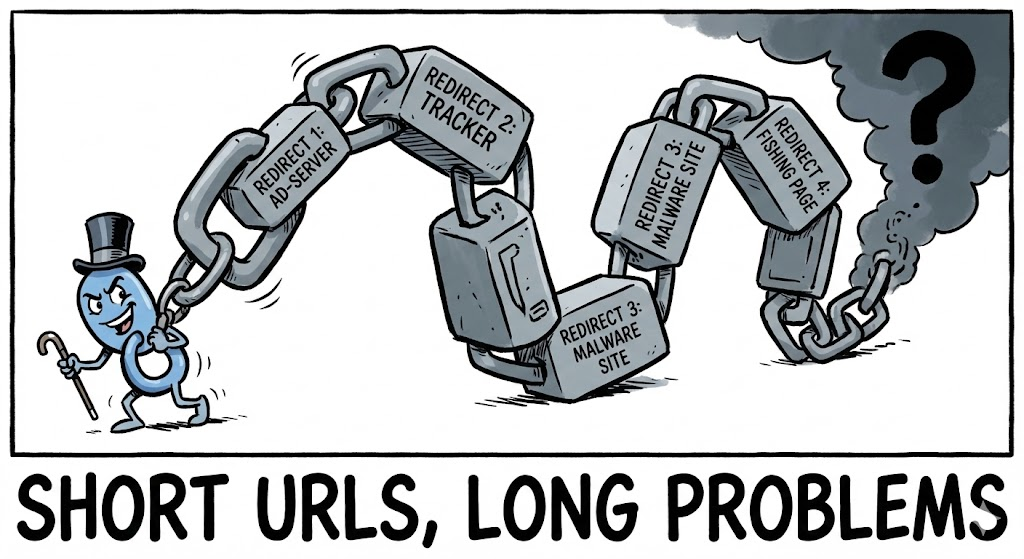

De nombreux scanners automatiques ne suivent que 2 ou 3 redirections pour économiser des ressources. Les attaquants exploitent ce phénomène en "blanchissant" le lien à travers plusieurs sauts.

Attaque : La laverie automatique à redirection

Texte en clair

Hop 1 : Trusted Shortener (bit.ly) Hop 2 : Compromised WordPress Site (wp-admin/redirect.php) Hop 3 : Pixel de suivi marketing (ads.example.com) Hop 4 : Page d'atterrissage finale malveillante

Défense : Démêlage exhaustif de la redirection (Python)

Python

`importation de demandes

def unravel_link(url, max_hops=10) : try : # Nous utilisons un User-Agent personnalisé pour imiter un véritable navigateur headers = {'User-Agent' : 'Mozilla/5.0 (Windows NT 10.0 ; Win64 ; x64)'} response = requests.get(url, headers=headers, allow_redirects=True, timeout=5)

hop_count = len(response.history)

print(f "Nombre total de sauts : {hop_count}")

pour i, hop dans enumerate(response.history) :

print(f "Saut {i+1} : {hop.url} ({hop.status_code})")

si hop_count > 5 :

return "ALERT : High-entropy redirect chain detected (Potential Laundering)"

return response.url

except Exception as e :

return f "Erreur : {e}"`

Exemple 2 : Détection de l'occultation conditionnelle

Les attaquants diffusent des contenus différents aux boucler (scanners) vs. Chrome (utilisateurs).

Défense : Analyse des réponses différentielles

Python

`def check_for_cloaking(url) : # Profil 1 : Headless/Scanner r1 = requests.get(url, headers={'User-Agent' : 'Security-Scanner/1.0'}) # Profil 2 : Utilisateur réaliste r2 = requests.get(url, headers={'User-Agent' : 'Mozilla/5.0 Chrome/120.0.0.0'})

# Mesure de la différence sémantique (simple vérification de la longueur ou hachage)

diff_ratio = abs(len(r1.text) - len(r2.text)) / max(len(r1.text), len(r2.text), 1)

si diff_ratio > 0.2 : # 20% différence dans le contenu de la page

return "CRITIQUE : Logique conditionnelle (Cloaking) détectée".

return "Contenu stable"`

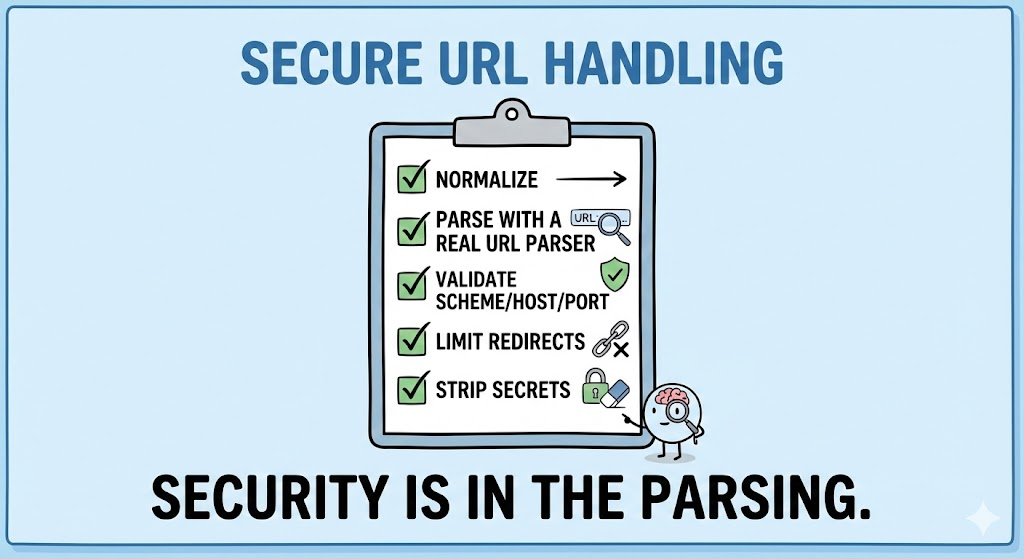

Exemple 3 : Prévention de l'inadéquation de l'analyseur syntaxique (canonisation)

Les attaquants utilisent %2e%2e/ (points encodés) afin d'embrouiller les filtres quant au chemin d'accès réel.

Défense : Pipeline de normalisation agressif

Python

`from urllib.parse import urlparse, unquote import os

def sanitize_and_canonicalize(url): # 1. Double Decode to catch nested encoding (%252e) decoded_url = unquote(unquote(url))

# 2. Analyse et normalisation du chemin

parsed = urlparse(decoded_url)

# Utilisation de os.path.normpath pour résoudre les segments /../

clean_path = os.path.normpath(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{clean_path}"

Entrée : https://example.com/login/..%2F..%2Fadmin

Sortie : https://example.com/admin`

Posture stratégique défensive

| Couche de défense | Mécanisme | L'ingénierie en point de mire |

|---|---|---|

| Filtrage des entrées | Empreinte digitale JA3/TLS | Identifier les bibliothèque du client (par exemple, Python demandes) plutôt que le User-Agent. |

| Analyse dynamique | Détonation du navigateur sans tête | Exécutez les liens dans un bac à sable pour observer les modifications du DOM, et pas seulement les en-têtes HTTP. |

| Couche logique | Signature d'URL de zéro confiance | Pour les cas d'utilisation du contournement interne, utiliser URL signés HMAC pour garantir l'intégrité. |

| Couche utilisateur | Indicateurs visuels | Déployer des extensions de navigateur qui "démasquent" les URL raccourcis avant que l'utilisateur ne clique. |

Conclusion : Au-delà de la liste noire

L'ère des listes noires d'URL statiques est révolue. Alors que les attaquants se tournent vers les les liaisons de contournement éphémères, conditionnelles et à plusieurs étapesLes équipes chargées de la sécurité doivent s'orienter vers l'analyse des liens comportementaux.

En traitant chaque URL comme un "programme" qui doit être exécuté dans un environnement contrôlé (sandboxing) et en normalisant toutes les entrées pour combler le "fossé sémantique", les entreprises peuvent démanteler l'infrastructure des attaques basées sur les liens avant même que l'utilisateur ne voie le bouton "Cliquez ici".