Dans le paysage hyperconnecté d'aujourd'hui, la cybersécurité n'est plus une question de pare-feu périmétriques ou de cycles de tests manuels - c'est une question de résilience, d'automatisation et d'adaptabilité en temps réel. Gamme Cyber Les environnements sont désormais au cœur de cette transformation.

Un champ de tir cybernétique est un environnement de simulation haute fidélité contrôlé qui permet aux professionnels de la sécurité de tester, de valider et d'améliorer leurs cyberdéfenses dans des conditions d'attaque réelles, sans risquer de mettre en péril les systèmes de production. Utilisés à l'origine par les agences militaires et de renseignement, les champs de tir cybernétiques ont évolué pour devenir de puissantes plateformes de formation et de test pour les entreprises, les équipes SOC et les opérations de sécurité pilotées par l'IA.

À l'ère de l'IA, où les surfaces de menace s'étendent plus rapidement que les équipes humaines ne peuvent le faire, l'intégration de l'automatisation, de la simulation et de l'apprentissage adaptatif par le biais de Cyber Ranges offre un avantage stratégique. Elle permet aux équipes rouges, bleues et violettes de collaborer dans des environnements de menace dynamiques - en améliorant continuellement leurs compétences et leur position de défense.

Cet article explore l'architecture, les applications et l'intégration de l'IA de Cyber Ranges, et comment les outils de test intelligents de nouvelle génération comme Penligent.ai redéfinissent la façon dont les équipes de cybersécurité valident et renforcent leurs défenses.

L'importance de la cybergamme à l'ère de l'IA

Les tests de cybersécurité traditionnels reposaient autrefois sur des méthodes statiques - pentests manuels, analyses de vulnérabilités basées sur des règles et playbooks fixes de réponse aux incidents. Ces approches ne sont pas adaptées aux menaces polymorphes et automatisées d'aujourd'hui. Cyber Ranges comble cette lacune en proposant des écosystèmes de simulation dynamiques, continus et reproductibles.

- Combler le déficit de compétences Face à la pénurie de professionnels qualifiés dans le domaine de la cybersécurité, les Cyber Ranges jouent le rôle de camps d'entraînement virtuels. Ils permettent une formation réaliste et reproductible dans des conditions réelles - des simulations d'hameçonnage de base aux simulations avancées d'hameçonnage. exploits de type "zero-day.

- Améliorer la collaboration au sein d'une équipe Dans un champ de tir cybernétique, les équipes rouges (attaquants), les équipes bleues (défenseurs) et les équipes violettes (coordinateurs hybrides) opèrent dans un espace unifié. Les systèmes basés sur l'IA peuvent ajuster dynamiquement l'intensité de l'attaque, obligeant les défenseurs à s'adapter et à évoluer, créant ainsi une boucle de rétroaction continue entre l'attaque et la défense.

- Emulation adaptative des menaces Les champs de tir modernes intègrent des modèles de menace IA qui évoluent en même temps que les adversaires. Au lieu de reproduire les mêmes schémas d'attaque, les simulateurs pilotés par l'IA modifient les tactiques, les techniques et les procédures (TTP) pour refléter le comportement actuel des APT - transformant la formation en un jeu de guerre vivant.

- La résilience par le réalisme En imitant la topologie des réseaux d'entreprise, les points d'extrémité IoT et les systèmes de contrôle industriel (ICS/SCADA), les Cyber Ranges reproduisent la complexité des infrastructures réelles. Ce réalisme garantit que les mesures de sécurité validées dans le champ de tir tiennent réellement en production.

Architecture de base et composants techniques d'un champ de tir cybernétique

Un champ de tir cybernétique bien conçu reproduit la structure et le comportement d'un véritable réseau d'entreprise, mais dans un environnement totalement isolé et contrôlable. Son architecture se compose généralement de plusieurs couches intégrées qui fonctionnent ensemble pour assurer le réalisme, l'évolutivité et un impact mesurable sur la formation.

| Couche | Description | Technologies clés |

|---|---|---|

| Couche infrastructure | Serveurs virtualisés, routeurs, IoT et actifs ICS formant la surface d'attaque. | VMware, KVM, Docker, Kubernetes |

| Couche d'émulation réseau | Simulation du trafic, du routage, de la latence et des contraintes de bande passante en temps réel | GNS3, Mininet, ns-3 |

| Couche d'orchestration des scénarios | Définit les séquences d'attaque/défense et la progression du scénario | Ansible, Terraform, API Python |

| Couche de simulation des menaces | Génère des opérations offensives réalistes, y compris des exploits et des logiciels malveillants. | Metasploit, Cobalt Strike, Atomic Red Team |

| Couche IA/Analytique | Utilise le ML pour ajuster la difficulté et mesurer la performance des participants | TensorFlow, PyTorch, Elastic Stack |

Pour illustrer le fonctionnement de l'orchestration, considérons la configuration YAML suivante qui définit un réseau simulé simple avec deux hôtes et un attaquant :

# cyber_range_scenario.yaml

scénario :

name : "AI-enhanced Red Team Drill" (exercice d'équipe rouge amélioré par l'IA)

topologie :

nœuds :

- name : web-server

type : vm

os : ubuntu

rôle : target

- name : db-server

type : vm

os : ubuntu

rôle : target

- name : attacker

type : container

image : kali:latest

rôle : red_team

réseau :

liens :

- de : attaquant

vers : serveur web

- de : serveur web

vers : serveur de base de données

automatisation :

scripts :

- path : /opt/attack_scripts/sql_injection.py

- chemin : /opt/attack_scripts/sql_injection.py /opt/attack_scripts/privilege_escalation.sh

Cette configuration crée un banc d'essai autonome où les algorithmes d'IA peuvent modifier dynamiquement le comportement des scripts d'attaque en fonction des données de réponse de la défense, offrant ainsi des permutations d'entraînement infinies.

Cas d'utilisation et scénarios réels

Les champs de tir cybernétiques sont utilisés dans toutes les industries et tous les secteurs gouvernementaux pour de multiples objectifs opérationnels et de formation. Voici les cinq cas d'utilisation les plus importants :

- Formation à la défense de l'entreprise Simulez le phishing, les menaces internes, la propagation de ransomware ou les attaques DDoS pour évaluer la détection et la préparation de la réponse aux incidents.

- Collaboration de l'équipe rouge-bleu-violet Mettre en place un cycle d'entraînement continu au cours duquel les unités offensives et défensives opèrent dans des conditions réalistes, renforçant ainsi la communication et les stratégies d'adaptation.

- Validation des exploits de type Zero-Day Avant le déploiement des correctifs, testez les exploits de type "zero-day" dans les limites de la fourchette afin d'évaluer l'exposition au risque en toute sécurité.

- Tests de conformité et de certification Validez les configurations de réseau et les flux de données par rapport aux normes NIST, ISO 27001 ou GDPR de manière sûre et reproductible.

- Développement de l'enseignement et de la main-d'œuvre Les universités et les centres de formation utilisent les champs de tir cybernétiques comme plateformes d'apprentissage expérientiel pour la prochaine génération de professionnels de la cybersécurité.

Exemple :

Vous trouverez ci-dessous un extrait Python permettant d'automatiser une campagne d'hameçonnage simulée pour les tests de l'équipe rouge :

from faker import Faker

from smtplib import SMTP

fake = Faker()

target_users = ["[email protected]", "[email protected]"]

def send_phish(user) :

message = f "Subject : Alerte à la sécurité {user.split('@')[0]},\NVotre compte va bientôt expirer. Cliquez ici pour le renouveler."

avec SMTP('smtp.fakecompany.local') comme smtp :

smtp.sendmail("[email protected]", user, message)

for u in target_users :

send_phish(u)

Ce script imite le trafic d'une attaque de phishing tout en enregistrant les paramètres de réponse, ce qui permet aux défenseurs de mesurer la précision de la détection.

Intégration de l'automatisation et de l'IA dans les cyber-ranges

L'intégration de AI et l'automatisation a transformé les champs de tir cybernétiques, qui étaient des bacs à sable statiques et fondés sur des règles, en écosystèmes d'apprentissage dynamiques et adaptatifs. Dans ces environnements, les systèmes d'orchestration pilotés par l'IA peuvent être autonomes :

- Générer et modifier les chemins d'attaque en se basant sur les cadres ATT&CK de MITRE.

- Ajuster la difficulté de façon dynamique en fonction des réponses du défenseur

- Noter et évaluer les décisions de l'équipe bleue à l'aide de modèles d'apprentissage par renforcement

Exemple de pseudocode démontrant l'automatisation des attaques par l'IA :

from ai_threat_simulator import AIAttackPlanner

planner = AIAttackPlanner(model="mitre_gpt")

plan_d'attaque = planner.generate_plan(target="corp_network", difficulty="adaptive")

planner.execute(plan_d'attaque)

Ce système évolue en permanence au fur et à mesure que les défenseurs réagissent - en modifiant de manière dynamique les tactiques, les charges utiles et le calendrier - créant ainsi une boucle d'entraînement réaliste et contradictoire qui reflète la pression d'une attaque réelle.

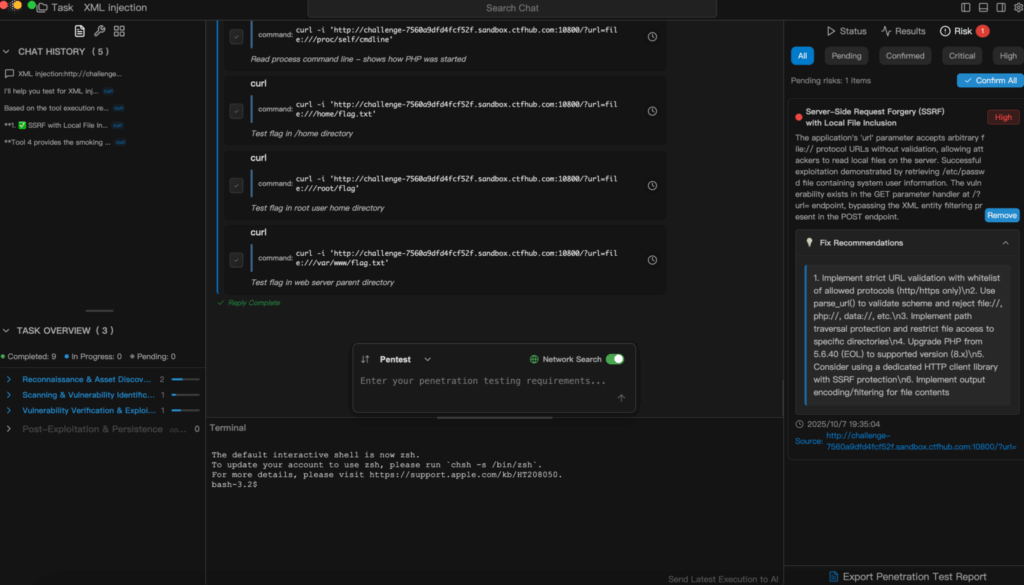

Intégration en vedette : Penligent.ai - Moteur d'attaque IA ciblant les cyber-rangs

Alors que les champs de tir cybernétiques servent de champ de bataille défensif, Penligent.ai joue le rôle d'un adversaire doté d'une intelligence artificielle, une plateforme de test offensive de nouvelle génération conçue pour défier, exploiter et valider en permanence les défenses des champs de tir cybernétiques.

Dans cet écosystème offensif-défensif, Penligent.ai peut :

- Lancer des tests de pénétration autonomes et multi-vectoriels contre les environnements du Cyber Range (cloud, IoT, infrastructures hybrides).

- Adapter le comportement de l'attaque à l'aide de modèles de renforcement pilotés par l'IA qui tirent des enseignements de chaque réaction défensive

- Exploiter les vulnérabilités découvertes lors de la simulation, puis documenter et évaluer automatiquement la résilience du système.

- Les renseignements fournis en retour permettent d'améliorer l'itération suivante de l'attaque, ce qui crée un cycle d'apprentissage contradictoire en boucle fermée.

| Aspect | Portée cybernétique (côté défensif) | Penligent.ai (côté offensif) |

|---|---|---|

| Objectif | Formation à la défense et validation de la résilience | Attaque et validation automatisées pilotées par l'IA |

| Fonction | Simulation de l'infrastructure de l'entreprise | Exécuter des tests de pénétration adaptatifs |

| Boucle de rétroaction | Collecte des mesures défensives | Génère des informations sur les attaques et leur évolution |

| Résultats | Évaluation comparative de l'état de préparation et de la capacité de réaction des équipes | Adaptation permanente aux menaces et découverte d'exploits |

En transformant le champ de tir cybernétique en un environnement de tir réel, Penligent.ai apporte authenticité et imprévisibilité au processus de formation. Au lieu d'exercices scénarisés, les défenseurs sont confrontés à de véritables adversaires qui s'adaptent, qui sondent, exploitent et évoluent en permanence.

Cette intégration marque un changement de paradigme : Les cyber-ranges ne sont plus des bancs d'essai isolés, ils deviennent des écosystèmes vivants où les attaquants IA et les défenseurs humains évoluent ensemble, repoussant les limites de la préparation à la cybersécurité moderne.

Cyber gamme dans les opérations de sécurité d'entreprise

Pour les entreprises, les cyber-ranges jouent de multiples rôles opérationnels :

| Objectif | Mise en œuvre | Bénéfice |

|---|---|---|

| Formation et validation des compétences | Attaques simulées pour les équipes SOC | Amélioration de la vitesse de réaction en cas d'incident |

| Validation de l'outil | Tester les performances des systèmes EDR, SIEM et IDS | Identifie les faux positifs et les lacunes |

| Test des politiques et des flux de travail | Effectuer des exercices d'intervention dans un chaos contrôlé | Améliore la coordination entre les équipes |

| Formation de modèles d'IA | Introduire des données d'attaques simulées dans les pipelines de ML | Amélioration des systèmes de défense prédictive |

Conclusion : Le champ de tir cybernétique, l'avenir de la défense proactive

Le Cyber Range n'est plus une expérience éducative de niche - c'est le centre névralgique stratégique de la cybersécurité moderne. Alors que les menaces sont de plus en plus automatisées et que le comportement des adversaires est de plus en plus piloté par l'IA, les équipes de sécurité ne peuvent plus se permettre de s'en remettre à des défenses passives ou à des audits statiques. Au lieu de cela, la simulation et la validation continues, assistées par l'IA, telles qu'elles ont été mises en place par des plateformes telles que Penligent.ai - définira la prochaine génération de cyber-résilience.