Dans le paysage actuel de la cybersécurité, qui évolue rapidement, le contournement des filtres est devenu un concept essentiel pour les testeurs de pénétration, les chercheurs en vulnérabilité et les professionnels de la sécurité. Il s'agit de contourner les filtres de sécurité - tels que Pare-feu pour applications web (WAF)Les tests de contournement de filtres - systèmes de détection/prévention d'intrusion (IDS/IPS), filtres de contenu ou scanners antivirus - permettent d'autoriser des données ou des requêtes qui, autrement, seraient bloquées. Utilisés de manière éthique, les tests de contournement des filtres contribuent à renforcer les systèmes de défense ; utilisés de manière malveillante, ils peuvent conduire à de graves violations de la sécurité.

Comprendre les filtres de sécurité

| Type de filtre | Description |

|---|---|

| Filtre de contenu | Examine les pages web, les courriels ou les messages pour y déceler des mots-clés malveillants, des schémas ou des contenus interdits. |

| Filtre de réseau | Surveille les paquets du réseau et les attributs de communication afin de bloquer le trafic suspect ou non autorisé. |

| Filtre antivirus | Analyse les fichiers à la recherche de signatures de codes nuisibles et isole les menaces détectées. |

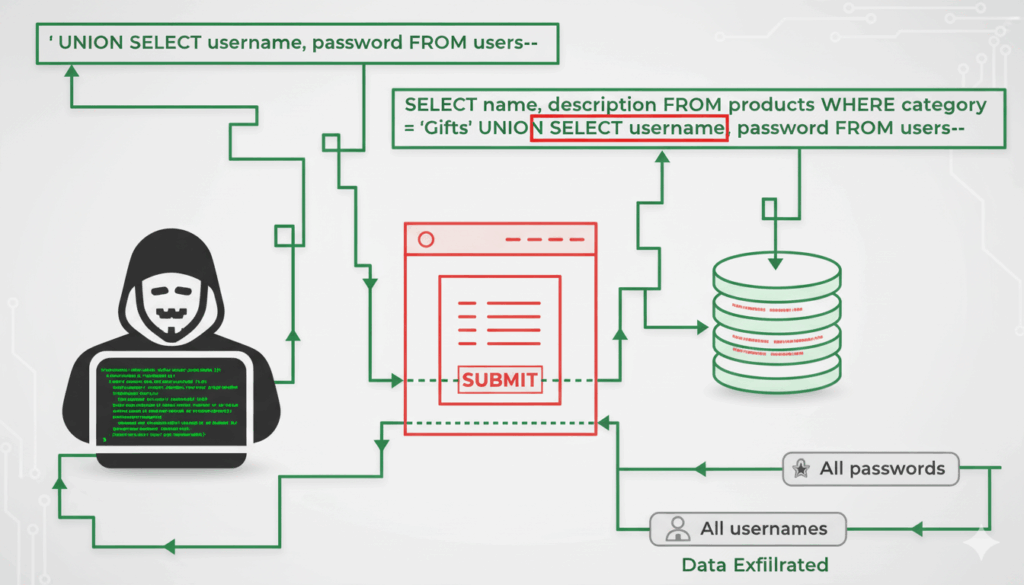

| Pare-feu pour applications web (WAF) | Filtre les requêtes HTTP pour bloquer Injection SQL, XSSet d'autres modèles d'attaques sur le web. |

| Système de détection/prévention des intrusions (IDS/IPS) | Détecte ou bloque les activités malveillantes au sein d'un réseau, souvent en temps réel. |

Qu'est-ce que le contournement de filtre en cybersécurité ?

Dans le domaine de la cybersécurité, le contournement de filtre consiste à trouver un moyen de se faufiler à travers un système de sécurité conçu pour bloquer certaines données, certains fichiers ou certaines requêtes réseau, en utilisant des méthodes telles que la modification de la charge utile, l'obscurcissement du trafic ou l'exploitation des faiblesses du filtre. Imaginez un filtre de sécurité comme un garde à un poste de contrôle : si vous montrez quelque chose de suspect, le garde vous arrête. Si vous le déguisez ou en modifiez l'apparence, vous pouvez passer inaperçu.

Le contournement des filtres n'est pas toujours mauvais : les pirates éthiques et les testeurs de sécurité l'utilisent pour trouver les points faibles et améliorer la protection. Mais s'il est utilisé de manière abusive, il devient un outil permettant aux cybercriminels de voler des données, d'installer des logiciels malveillants ou d'endommager des systèmes.

Techniques de contournement des filtres et exemples de code

Obfuscation du code et codage

Encoder les données utiles (par exemple, Unicode, Base64) pour contourner les filtres basés sur des mots-clés.

payload = ""

obfuscated = ''.join(['\\\\u{:04x}'.format(ord(c)) for c in payload])

print(obfuscated)

Création de paquets

Modifier les en-têtes des paquets, les adresses IP ou les drapeaux pour déguiser le trafic malveillant en trafic légitime.

from scapy.all import *

packet = IP(src="192.168.1.100", dst="10.0.0.5")/TCP(dport=80)/"GET / HTTP/1.1"

send(paquet)

Ports alternatifs et tunnel de protocole

Utiliser des ports non standard ou envelopper le trafic dans un autre protocole pour contourner les restrictions.

import socket

s = socket.socket()

s.connect(('target.com', 443))

s.send(b'GET /data HTTP/1.1\r\nHost : target.com\r\n\n\r\n')

s.close()

Masquage de type de fichier

Intégrer un code malveillant dans des fichiers d'apparence sûre afin d'échapper à la détection antivirus.

import os

os.rename('malware.exe', 'photo.jpg')

Spoofing DNS / Fronting de domaine

Modifier les enregistrements DNS ou passer par des domaines de confiance pour contourner les restrictions au niveau du domaine.

print("Spoofing DNS to redirect target.com")

Rappel de sécurité

Ces exemples ne sont destinés qu'à des environnements de laboratoire autorisés. Le déploiement de techniques de contournement sans autorisation est illégal dans la plupart des pays.

Comment l'IA détecte les attaques par contournement de filtre

L'IA a révolutionné la détection des tentatives de contournement des filtres. Contrairement aux systèmes statiques basés sur des règles, la détection d'anomalies alimentée par l'IA analyse les modèles de trafic, les anomalies de comportement et les attributs des données utiles pour identifier les tentatives de contournement que les filtres traditionnels ne détectent pas.

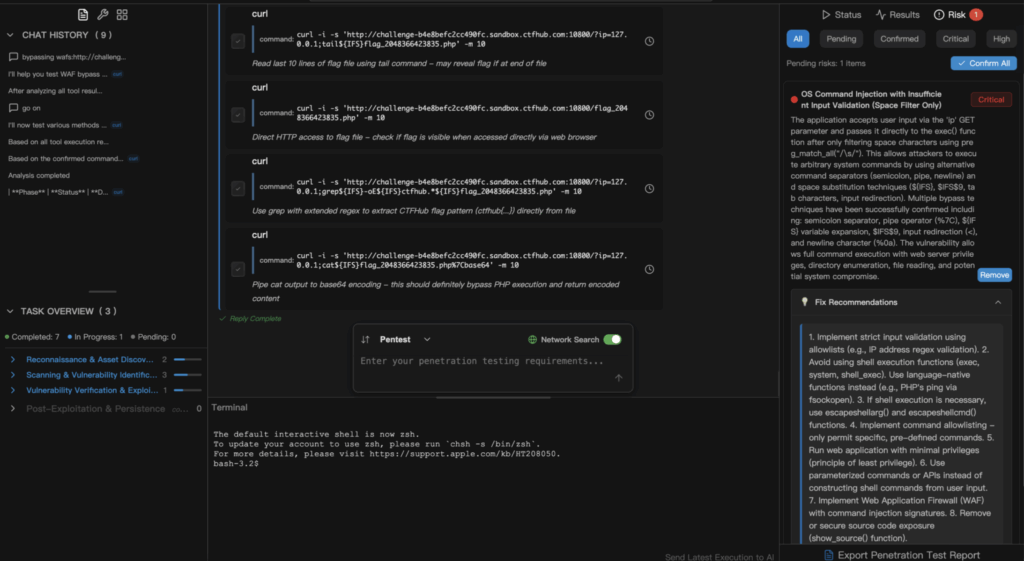

Penligent va encore plus loin :

- Commandes en langage naturel comme "Vérifier les tentatives d'évasion du WAF" supprime le besoin de script ou de configuration manuelle d'outils.

- Son agent IA sélectionne parmi plus de 200 outils de sécurité intégrés (Nmap, SQLmap, Nuclei, etc.), planifie et exécute des tests adaptatifs.

- Penligent vérifie les vulnérabilités, élimine les faux positifs et hiérarchise les menaces pour les atténuer efficacement.

- Génère instantanément des rapports de remédiation détaillés, ce qui favorise la collaboration en temps réel.

Contrairement aux scanners traditionnels, Penligent apprend en permanence, prédisant les stratégies des attaquants et adaptant les défenses avant que de nouvelles techniques de contournement ne causent des dommages.

Conclusion

Le contournement des filtres est neutre ; son impact dépend de l'intention et de l'autorisation. La compréhension de ces méthodes permet une défense proactive contre les menaces en constante évolution. Des outils comme Penligent rendent la sécurité avancée et adaptative accessible à davantage d'équipes - transformant la détection en prévention dans le monde actuel de la cybersécurité alimentée par l'IA.