Qu'est-ce qu'un outil de falsification ?

Un outil d'altération est un utilitaire, une bibliothèque, un pilote, un script ou un binaire qu'un adversaire (ou un testeur) utilise pour modifier, perturber ou dissimuler le fonctionnement d'un logiciel, d'une télémétrie ou de l'état d'un système - généralement pour désactiver la détection, modifier les preuves, escalader les privilèges ou persister.

Le terme "outil de falsification" recouvre de nombreux aspects :

- Les dompteurs EDR/AVLes agents des points d'extrémité sont les suivants : scripts/binaires qui arrêtent ou neutralisent les agents des points d'extrémité.

- Pilotes en mode noyau utilisé pour des manipulations privilégiées (y compris BYOVD -) Apportez votre propre conducteur vulnérable).

- Manipulateurs de processus et de mémoire (Process Hacker, procexp, LiveKD, Frida, gdb).

- Trafiquants de journaux/fichiers qui suppriment/écrasent les traces.

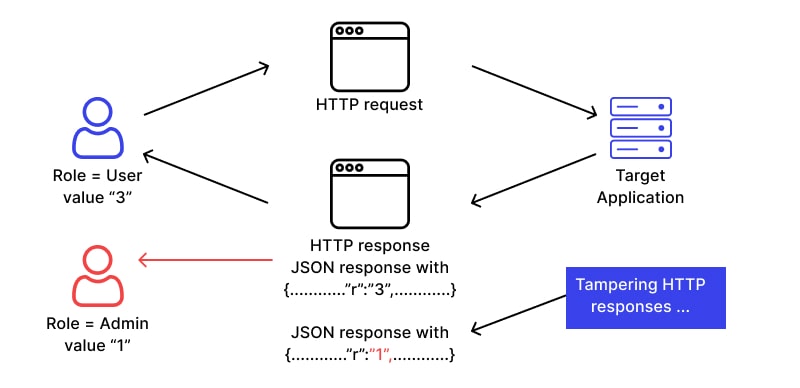

- Tamponneurs de protocoles/paquets qui altèrent les communications (mitmproxy, outils basés sur scapy).

- Chaînes d'outils d'altération physique ou de microprogrammation (JTAG, flashs, kits de soudure).

Cette définition est volontairement large : les outils d'altération sont définis par leur effet plutôt que par leur forme - leur rôle est de modifier ce que le défenseur pense être l'état du système.

Pourquoi les outils de falsification sont-ils importants aujourd'hui ?

Les attaquants préfèrent la voie de la moindre résistance. Il est souvent moins coûteux de renverser le défenseur (tamper) que de le contourner. Tendances observées :

- Terminaison EDR/AV Les adversaires orchestrent l'arrêt des processus, le chargement des pilotes et l'altération des crochets afin de ne pas être détectés avant le déplacement latéral.

- BYOVDLes attaquants chargent des pilotes tiers signés mais vulnérables afin d'obtenir les privilèges du noyau et de mettre fin aux protections de l'espace noyau.

- Familles d'outils d'altération (falsificateurs de journaux tels que "Spawnsloth", scripts tueurs d'EDR, correcteurs de mémoire) apparaissent dans des campagnes réelles et sont souvent réutilisés dans le cadre d'intrusions.

Trois implications opérationnelles :

- La falsification est souvent la première étape active de la chronologie de l'attaque. En le détectant rapidement, vous brisez la chaîne d'attaque.

- Les outils de falsification peuvent être très petits et utiliser des binaires "vivants" (LOLbins). Observez le comportement et l'ascendance des processus, et pas seulement les noms de fichiers.

- La détection doit inclure la visibilité au niveau du noyau et le renforcement de la télémétrie. Les signatures seules ne suffisent pas.

Types d'outils de falsification courants et cas d'utilisation

| Catégorie | Exemples d'outils | Objectif / Phase d'attaque |

|---|---|---|

| Tamponneuses de processus en mode utilisateur | ProcessHacker, procexp, pskill, scripts PowerShell personnalisés | Tuer/modifier les processus EDR, désactiver les services |

| Pilotes en mode noyau | Pilotes vulnérables signés (BYOVD), LiveKd, rootkits du noyau | Assurer la persistance et le contrôle à partir de l'espace noyau |

| Tamponneuses de la mémoire/du runtime | Frida, gdb, injecteurs personnalisés | Accrocher les fonctions, corriger les contrôles d'exécution, cacher les charges utiles |

| Trafiquants de journaux/fichiers | Scripts personnalisés, modules de type "Spawnsloth". | Effacer ou modifier des preuves (journaux, journaux d'événements Windows) |

| Signatures de codes / falsifications d'empreintes digitales | Outils de reconditionnement, abus de signature | re-signer des binaires malveillants ou éviter les contrôles d'intégrité |

| Tamponneuses de réseau/mitm | mitmproxy, scapy toolkits | Intercepter et modifier l'API/command-and-control traffic |

Exemple de flux de campagne où les outils de falsification apparaissent

- Accès initial (phishing / exploit)

- Augmentation des privilèges (exploit local, BYOVD)

- Falsification : désactiver l'EDR, tuer les agents de surveillance, effacer les journaux.

- Mouvements latéraux et collecte de données d'identification (Mimikatz ou dérivés)

- Persistance et exfiltration de données

Examinez les analyses publiées : de nombreux rapports de fournisseurs et de renseignements sur les menaces montrent que la falsification se produit systématiquement aux étapes 2 et 3.

Modèles de détection : signaux que vous doit instrument

A) Anomalies dans le cycle de vie des processus

- Créations inattendues de processus avec des relations parents-enfants suspectes (par exemple, des créations de processus),

svchost -> powershell -> processhacker) - Processus d'aide de courte durée utilisés pour tuer les services

- Des utilitaires d'apparence légitime exécutés à partir de chemins inhabituels

B) Anomalies dans le contrôle des services et la gestion du cycle de vie

- Répétition

ServiceControlManagerappels d'arrêt/de terminaison suivis de tentatives de redémarrage (boucle DoS terminaison-récupération possible) - Services temporairement renommés ou supprimés pour empêcher le redémarrage (observé lors d'attaques ciblées)

C) Événements de chargement/déchargement du conducteur

- Chargement de nouveaux pilotes en mode noyau provenant de fournisseurs non standard ou présentant des signatures inhabituelles

- Les hachages ou noms de pilotes vulnérables connus (détection BYOVD)

D) Enregistrement et altération de l'intégrité

- Lacunes dans les horodatages des syslogs et des flux d'événements

- Suppression ou troncature inattendue des journaux (comportement de type "spawnsloth")

E) Lacunes dans la télémétrie / angles morts des agents

- La télémétrie des points d'extrémité qui avaient été signalés auparavant a été supprimée.

- Corrélation entre les chutes de télémétrie et les événements de processus suspects

Détections concrètes - extraits de Splunk, Sigma et Sysmon

Vous trouverez ci-dessous des extraits de détection utilisables que vous pouvez intégrer dans votre SIEM (adaptez les noms des champs à votre environnement).

Splunk : détection de l'arrêt de l'agent endpoint suivi du chargement du pilote

index=wineventlog EventCode=7040 OR EventCode=7045

| eval svc=coalesce(NomService, NomProcessus)

| search svc="YourEDRServiceName" OR svc="MsMpSvc"

| stats count by _time, ComputerName, svc, EventCode, Message

| trier - _time

| où EventCode=7040 OU EventCode=7045

Règle de Sigma (process spawn -> procexp)

titre : Exécution possible d'un outil de falsification - ProcessHacker/ProcExp

id : 4f9d1b7b-xxxx

status : experimental

description : Détecter l'exécution suspecte d'outils souvent utilisés pour falsifier le système EDR.

source des logs :

produit : windows

detection :

sélection :

Image|endswith :

- '\\NProcessHacker.exe' (pirate de processus)

- '\NProcexp.exe' (en anglais)

- '\\Nvmmap.exe'

condition : sélection

niveau : élevé

Événement Sysmon (config) pour détecter les chargements de pilotes suspects

C:\NWindows\NSystem32\NDrivers\N

Il s'agit là de points de départ - il convient de se baser sur l'activité normale d'un administrateur : bon nombre de ces utilitaires sont utilisés de manière légitime, et le contexte d'alerte est donc essentiel.

Liste de contrôle de la détection des outils d'altération, classée par ordre de priorité

| Tâche de détection | Priorité | Raison d'être |

|---|---|---|

| Contrôle de l'ascendance des processus et création d'alertes en cas de schémas parent-enfant inhabituels | Haut | Les attaquants abusent des LOLbins et des outils légitimes |

| Alerte sur les événements d'arrêt/désactivation du service EDR/AV en corrélation avec les connexions locales | Haut | Signe direct de tentatives de falsification |

| Enregistrement et alerte sur les chargements de conducteurs provenant de fournisseurs non inscrits sur la liste blanche | Haut | BYOVD et vecteur d'altération du noyau |

| Surveillance FIM/Hash des exécutables des agents de sécurité | Moyen | Détecter les binaires altérés ou les exécutables renommés |

| Détection de la dérive de l'horodatage et de l'écart entre les journaux | Haut | La falsification des journaux réduit la valeur médico-légale |

| Vérifier les battements de cœur de la télémétrie de l'agent par rapport à la santé du processus de l'agent | Haut | Une baisse de la télémétrie peut indiquer une falsification |

Renforcement et atténuation des risques : ce que les ingénieurs font réellement

Durcissement défensif

- Protection contre les manipulations: Protection contre les manipulations fournie par le fournisseur, qui empêche l'arrêt ou la désactivation du service par des administrateurs disposant de faibles privilèges et limite les contextes d'installation non fiables. Remarque : cette protection n'est efficace que si le modèle de permissions est correct.

- Durcissement du noyau et vérification des pilotes: Établir une liste blanche des pilotes autorisés à l'aide de la signature de code et des listes d'autorisation des fournisseurs ; bloquer les pilotes vulnérables connus.

- Canaux de télémétrie immuables: Les agents d'extrémité doivent essayer d'utiliser d'autres canaux sécurisés pour transmettre des données télémétriques si leur chemin principal est perturbé ; ils doivent également vérifier l'intégrité de la source du côté du serveur.

- Logique de récupération des services: Durcir le redémarrage automatique du service avec la réconciliation des états afin que l'agent reconstruise son état de détection après le redémarrage (et pas seulement le processus).

- Renforcer l'audit et la journalisation: Expédiez rapidement les journaux hors de l'hôte (syslog/SIEM centralisé) et surveillez les anomalies de transport ou d'ingestion.

Politique et processus

- Privilège le plus bas pour les administrateurs - supprimer les droits d'administrateur local inutiles.

- Mises à jour signées et immuables des agents - exigent une vérification cryptographique lors de la mise à jour et du démarrage.

- Manuels d'incidents pour la falsification - avoir des étapes prédéfinies pour isoler, réimager et préserver les copies médico-légales si une altération est détectée.

- Exercices d'altération de l'équipe rouge - la détection des essais avec des cas d'utilisation d'outils d'altération autorisés (y compris des simulations BYOVD).

Opérationnaliser la détection de la falsification grâce à l'automatisation et à l'IA

Passons des signatures de détection à la réponse automatisée et à la simulation. C'est là que les plates-formes d'automatisation/pentestines basées sur l'IA peuvent accélérer la maturité.

Simulation et validation continue

- Simulation automatisée d'effractionLe projet a permis de programmer des attaques qui tentent des actions d'altération courantes (arrêt d'un service, injection d'un processus, chargement d'un pilote vulnérable) dans un environnement contrôlé, afin de valider la détection et la réaction.

- Le chaos à l'épreuve de la résilience des points d'accèsLes systèmes d'alerte : ils déclenchent de manière aléatoire des manipulations de processus bénignes et veillent à ce que le pipeline de détection les fasse apparaître avec la sévérité attendue.

- Tests d'intégrité de la télémétrieLes agents doivent valider que les agents produisent des battements de cœur signés et que le SIEM accepte/rejette les données télémétriques falsifiées.

Augmentation de l'IA

- L'analyse comportementale de base (Behavioral baselining): Les modèles ML détectent les écarts dans la télémétrie multidimensionnelle (arbres de processus, flux de réseau, événements de conduite) plus rapidement que les règles statiques.

- Établissement de priorités: Le triage par IA réduit le bruit en corrélant les indicateurs d'altération avec les signes de haute fidélité de l'intention de l'attaquant (vol d'informations d'identification, mouvement latéral).

- Exécution automatisée d'un playbookEn cas d'altération confirmée, il applique automatiquement l'isolement, recueille des informations médico-légales et bloque les pilotes ou les hachages suspects.

Recettes de code et de détection

Vous trouverez ci-dessous de véritables artefacts : des extraits de code de détection, des règles YARA et une règle Splunk que vous pouvez intégrer et sur laquelle vous pouvez itérer.

YARA : détecter les chaînes binaires altérées les plus courantes

règle TamperingToolCandidates {

meta :

author = "sec-engineer"

description = "Détecte les binaires contenant des chaînes de caractères typiques d'outils de falsification"

strings :

$proc_hack = "ProcessHacker" nocase

$procexp = "Process Explorer" nocase

$vmmap = "VMMap" nocase

condition :

l'un d'entre eux

}

PowerShell : vérification des services marqués comme "arrêtés" qui fonctionnent normalement

$critical = @("YourEDRServiceName", "YourAVService")

foreach ($svc in $critical) {

$s = Get-Service -Name $svc -ErrorAction SilentlyContinue

if ($s -and $s.Status -ne 'Running') {

Write-Output "$svc ne fonctionne pas sur $env:COMPUTERNAME"

# escalade : envoi d'une alerte ou tentative de redémarrage avec un script de récupération

}

}

Splunk : détection de la charge du pilote et du modèle de troncature de l'événement

index=sysmon EventID=6 OR index=wineventlog EventCode=1102

| stats count by ComputerName, EventID

| où EventID=6 OU EventID=1102

| join ComputerName [ search index=wineventlog EventCode=7045 | fields ComputerName, Message ]

| où count>1

Signatures de détection et leurs actions de réponse

| Signature | Preuves | Réponse immédiate |

|---|---|---|

| Le service EDR s'est arrêté au cours de la session de connexion | Événement ServiceStop + connexion interactive | Mise en quarantaine de l'hôte, collecte de la mémoire, snapshot du disque |

| Pilote du noyau chargé à partir d'un éditeur inconnu | DriverLoad EventID + signature mismatch | Bloquer le chargement du pilote au niveau de la politique du noyau, escalader au niveau des RI |

| Troncature rapide du logarithme | Événements d'effacement du journal de sécurité | Transmettre une copie sécurisée des journaux, isoler, commencer l'analyse médico-légale |

| Exécution d'un parcours d'outils de falsification connu | Processus Créer des événements avec un chemin d'accès | Tuer le processus, empêcher le redémarrage, collecter les données du processus |

Penligent : la place d'une plateforme de pentest intelligente

Penligent peut être utilisé pour simuler le comportement d'outils d'altération dans de grandes flottes sans scripts humains dans la boucle. Au lieu d'écrire des scripts sur mesure pour chaque combinaison EDR/pilote, Penligent automatise la matrice d'attaque : il élabore des scénarios qui tentent d'arrêter les agents, émulent des charges de pilotes BYOVD (dans des bacs à sable de test) et testent la détection de la perte de télémétrie. Parce qu'il modélise les tactiques post-intrusion, Penligent aide les équipes à valider que leurs playbooks de triage se déclenchent correctement en cas de tentatives d'altération.

Études de cas concrets et enseignements à tirer

- Observations sur la chaîne de mise à mort du CED - De nombreux blogs de fournisseurs et comptes rendus d'incidents soulignent que les adversaires tentent régulièrement d'arrêter prématurément les agents de détection. Dans la nature, les attaquants arrêtent les processus de manière gracieuse, exploitent les bogues des produits pour les arrêter de manière gracieuse ou utilisent des pilotes au niveau du noyau pour mettre en œuvre un arrêt silencieux.

- BYOVD est un vecteur actif - Le chargement de pilotes légitimement signés avec des vulnérabilités connues reste une technique à fort impact. Les équipes défensives doivent tenir à jour les listes d'autorisation des pilotes et alerter sur les chargements anormaux de pilotes.

- La falsification des journaux est un multiplicateur furtif - La désactivation ou la modification des journaux (par exemple, les modules de type spawnsloth) réduit directement la visibilité après l'incident. La journalisation centralisée et immuable réduit ce risque.

- Opérationnaliser les tests d'inviolabilité - Programmer des simulations de sabotage en continu ; mesurer le temps de latence de la détection et les faux positifs dans les différents environnements ; intégrer les résultats dans les travaux d'ingénierie en cours.

Liste de contrôle rapide pour un exercice de chasse à l'altération d'une journée

- Inventaire : liste de tous les agents de sécurité des points d'extrémité, des services et des pilotes associés.

- Ligne de base : enregistrement de l'historique des processus normaux pour les opérations administratives et les outils connus des opérateurs.

- Inject : exécuter des simulations d'altération bénignes (arrêter un service non critique, charger un pilote de test autorisé).

- Détection : vérifier les alertes SIEM/EDR et faire remonter les signaux manquants.

- Correctif : ajout de règles de détection et d'une logique de liste d'autorisation des conducteurs pour les lacunes observées.

- Retester via Penligent ou l'automatisation de l'équipe rouge.

Limites pratiques et modes de défaillance

- Les faux positifs sont réelsLes opérations d'administration utilisent souvent les mêmes outils que ceux utilisés par les acteurs offensifs. Investissez dans une détection riche en contexte (qui a exécuté l'action, à partir d'où, et si elle a été précédée d'une connexion suspecte).

- Les agents peuvent être attaqués à plusieurs niveauxLes mesures d'atténuation : une seule mesure d'atténuation (par exemple, un drapeau de protection contre les manipulations) n'est pas suffisante. Des contrôles à plusieurs niveaux sont nécessaires.

- La visibilité du noyau est difficile à l'échelleLe suivi et la vérification complets du conducteur peuvent être bruyants ; regroupez les données télémétriques pour améliorer le rapport signal/bruit.