Introduction

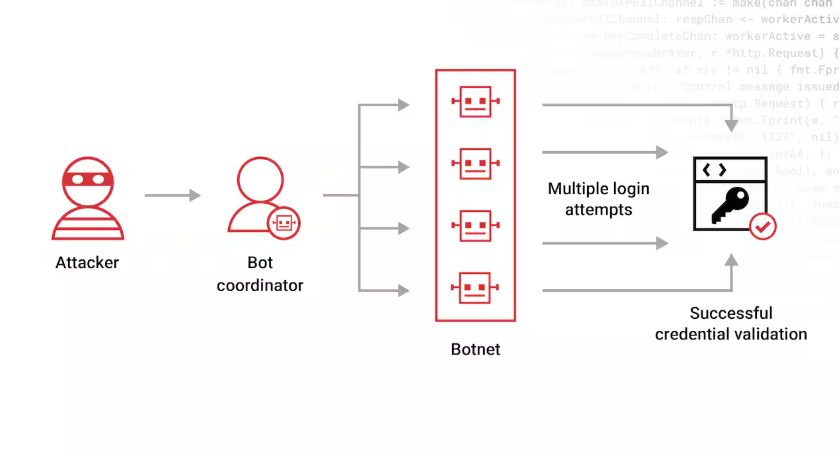

En matière de cybersécurité, force brute se réfère à une tentative méthodique et exhaustive de deviner des informations d'identification ou des clés cryptographiques jusqu'à ce qu'elle soit couronnée de succès. Il s'agit d'une technique fondamentale pour les opérations de l'équipe rouge, les tests de pénétration et les exercices de récupération de mots de passe. La force brute n'a rien à voir avec la "magie du piratage" ; c'est l'opérationnalisation de la persistance et de la recherche systématique dans des limites définies. Des attaques par dictionnaire aux approches hybrides exploitant l'IA, la force brute démontre comment le calcul itératif peut surmonter les défenses humaines et systémiques.

Même à l'ère de l'automatisation et de l'IA, la force brute reste d'actualité. Elle enseigne aux ingénieurs l'exposition de la surface d'attaque, l'efficacité de la politique des mots de passe et les mécanismes de limitation du débit. De plus, les plateformes de sécurité modernes pilotées par l'IA s'appuient sur ces techniques, orchestrant les attaques de manière contrôlée, vérifiable et reproductible.

L'importance de la force brute

La force brute sert à la fois d'outil de test pratique et de référence conceptuelle. Il met en évidence les faiblesses de l'authentification, mesure l'entropie des politiques de mots de passe et valide les contrôles défensifs tels que la limitation du débit, MFAet les mécanismes de verrouillage.

Dimensions clés de la pertinence :

- Validation des contrôles de sécurité - Confirme que les défenses résistent aux tentatives d'attaques exhaustives.

- Terrain d'entraînement à l'IA - Fournit des données empiriques pour les agents de test de pénétration pilotés par l'IA.

- Alignement de l'équipe rouge-bleu - Fait le lien entre la compréhension des techniques offensives et la mise en œuvre des stratégies défensives.

Classification et capacités des outils de force brute

Les opérations de force brute peuvent être classées en fonction de la cible, de la stratégie et du niveau d'automatisation.

| Catégorie | Fonction principale | Traits de capacité | Exemples d'outils |

|---|---|---|---|

| Deviner le mot de passe | Tentative de mots de passe d'utilisateurs contre des comptes | Dictionnaire et hybride, exécution parallèle, gestion des tentatives. | Hydre, Méduse, Patate |

| Craquage des clés | Récupérer des clés cryptographiques | Accélération GPU, mutation basée sur des règles, distribution | Jean l'Éventreur, Hashcat, Caïn et Abel |

| Attaques de formulaires Web | Points d'entrée de connexion par force brute | Prise en compte des limites de taux, gestion des sessions, traitement des CAPTCHA | Burp Suite Intruder, OWASP ZAP, wfuzz |

| Attaques contre le protocole | Attaquer des protocoles tels que SSH, RDP, FTP | Mise en commun des connexions, réessai automatique, réglage furtif | Ncrack, THC-Hydra, BruteSSH |

L'ingénierie en pratique : Opérationnaliser la force brute

L'opérationnalisation garantit la reproductibilité, l'auditabilité et l'extensibilité des tests de force brute.

Pratiques clés :

- Contrats de productionLes résultats structurés (JSON / SARIF / schéma personnalisé) comprenant les paramètres, les horodatages, les résultats.

- Exécution conteneurisée: exécuter chaque outil dans des environnements isolés.

- Microservices et bus de messages: les outils sont présentés sous la forme de tâches pouvant être invoquées à distance, enchaînées via Kafka/RabbitMQ.

- Intégration CI/CDLes maladies infectieuses : elles déclenchent des crises à des stades contrôlés.

- Preuves et pistes d'audit: commande de capture, stdout/stderr, code de sortie, informations sur l'hôte.

Exemple Python - tentatives de mots de passe en parallèle et sortie JSON unifiée :

import subprocess, json, concurrent.futures, os, time

TARGETS = ["10.0.0.5", "10.0.0.7"]

RESULT_DIR = "./out"

os.makedirs(RESULT_DIR, exist_ok=True)

def run_brute(tool_cmd) :

meta = {"cmd" : tool_cmd, "started_at" : time.time()}

try :

proc = subprocess.run(tool_cmd, stdout=subprocess.PIPE, stderr=subprocess.PIPE, timeout=600, text=True)

meta.update({

"rc" : proc.returncode,

"stdout" : proc.stdout,

"stderr" : proc.stderr,

"duration" : time.time() - meta["started_at"]

})

except Exception as e :

meta.update({"rc" : -1, "stdout" : "", "stderr" : str(e), "duration" : time.time() - meta["start_at"]})

return meta

def brute_target(target) :

hydra_cmd = ["hydra", "-L", "users.txt", "-P", "passwords.txt", f "ssh://{target}"]

hashcat_cmd = ["hashcat", "-m", "0", "hashes.txt", "wordlist.txt"]

res = {"target" : cible, "runs" : {}}

res["runs"]["hydra"] = run_brute(hydra_cmd)

res["runs"]["hashcat"] = run_brute(hashcat_cmd)

return res

def main() :

out = {"generated_at" : time.time(), "results" : {}}

avec concurrent.futures.ThreadPoolExecutor(max_workers=4) as ex :

futures = {ex.submit(brute_target, t) : t for t in TARGETS}

for fut in concurrent.futures.as_completed(futures) :

t = futures[fut]

out["results"][t] = fut.result()

with open(f"{RESULT_DIR}/brute_results.json", "w") as fh :

json.dump(out, fh, indent=2)

if __name__ == "__main__" :

main()

Penligent : Pentesting intelligent avec plus de 200 outils de piratage

Penligent transforme les flux de travail de force brute et de pentesting plus large en processus vérifiables orchestrés par l'IA. En analysant les instructions en langage naturel, la plateforme sélectionne automatiquement les outils appropriés (y compris les moteurs de force brute comme Hydra/Hashcat), valide les résultats, hiérarchise les risques et génère des rapports professionnels.

Exemple de scénario :

Commandement : "Vérifier le sous-domaine X pour les mots de passe faibles et l'exposition SSH".

Flux de travail : découverte des actifs → énumération des points d'extrémité → dictionnaire/force brute hybride → vérification → génération de rapports. Toutes les métadonnées, tous les journaux et tous les résultats sont enregistrés à des fins de traçabilité.

Dans les pipelines CI/CD, Penligent assure un retour d'information continu sur la sécurité : tout changement de code ou d'infrastructure déclenche des analyses ciblées, les résultats hautement prioritaires génèrent des tickets et des conseils d'atténuation sont automatiquement joints. Les attaques par force brute sont ainsi opérationnalisées en toute sécurité dans le cadre des normes de conformité de l'entreprise.

Manuel de durcissement - contrôles techniques prioritaires

Matrice rapide des priorités

| Priorité | Contrôle | Impact | Effort |

|---|---|---|---|

| P0 | Appliquer le MFA pour tous les comptes à privilèges | Très élevé | Faible-Moyen |

| P0 | Bloquer les fuites d'informations d'identification connues (HIBP) au moment de l'authentification | Très élevé | Moyen |

| P0 | Limitation adaptative du débit + gestion des robots sur les points de terminaison d'authentification | Très élevé | Moyen |

| P1 | Hachage de mot de passe fort (Argon2id avec paramètres ajustés) | Haut | Faible |

| P1 | Détections SIEM pour les anomalies multi-IP / de vélocité | Haut | Moyen |

| P2 | Évaluation des risques liés aux sessions et aux appareils (SSO/moteur de risque) | Moyen | Moyenne-élevée |

| P2 | Règles WAF + pages de contestation pour les flux suspects | Moyen | Moyen |

| P3 | Comptes canaris / pièges de tromperie pour le bourrage d'informations d'identification (credential stuffing) | Moyen | Moyen |

| P3 | Renforcer SSH / RDP (sauter des hôtes, accès conditionnel) | Moyen | Faible-Moyen |

Appliquer l'authentification multifactorielle (MFA) - politiques pratiques

- Politique: MFA obligatoire pour tous les rôles privilégiés et pour tout le personnel accédant aux consoles de provisionnement/infra/UI. Étendre progressivement à tous les utilisateurs. Préférer les méthodes résistantes au phishing (FIDO2/WebAuthn, clés matérielles) pour les administrateurs.

- Conseils de mise en œuvre:

- Pour le SSO (OIDC/SAML), il faut

acrouauthnContextClassRefqui désigne l'AMF. - Renforcer l'authentification par étapes pour les actions à risque (changement de mot de passe, création d'une clé API).

- Pour les applications existantes qui ne peuvent pas prendre en charge l'AMF de manière native, il convient de les faire précéder d'un SSO ou d'un proxy qui applique l'AMF.

- Pour le SSO (OIDC/SAML), il faut

- ContrôleSuivi de % des utilisateurs privilégiés dont l'AMF est activée, des tentatives d'AMF échouées et des événements de montée en puissance. Alerte si > X% des connexions privilégiées n'ont pas de MFA.

Bloquer les fuites d'informations d'identification connues - exemple d'intégration HaveIBeenPwned (HIBP)

- Approche: Lors de l'inscription et à chaque connexion (ou changement de mot de passe), vérifier le mot de passe du candidat par rapport à un flux de mots de passe ayant fait l'objet d'une fuite. Utiliser l'API HIBP de k-anonymat pour éviter d'envoyer le mot de passe complet. Si le mot de passe est observé en violation, bloquer et forcer la rotation.

- Flux de k-anonymat HIBP (esquisse):

- Calculer SHA-1(mot de passe) → préfixe (5 premiers caractères hexadécimaux) et suffixe.

- Demande de renseignements

https://api.pwnedpasswords.com/range/{prefix}→ recevoir la liste des suffixes + les décomptes. - Vérifiez si votre suffixe est présent - si c'est le cas, traitez-le comme une violation.

- PolitiqueLes règles suivantes s'appliquent : refuser les N premiers mots de passe ayant fait l'objet d'une fuite ; éventuellement, refuser tout mot de passe dont le nombre de fuites est supérieur au seuil (par exemple, > 100). Consigner les occurrences et informer les utilisateurs.

Croquis du code (Python) :

import hashlib, requests

def is_pwned(password) :

s = hashlib.sha1(password.encode('utf-8')).hexdigest().upper()

prefix, suffix = s[:5], s[5 :]

r = requests.get(f"")

return suffixe dans r.text

# Utilisation : lors d'un changement de mot de passe ou d'une vérification périodique des identifiants stockés (hachés), blocage en cas de piratage.

Limitation adaptative du débit et gestion des robots - configurations concrètes

- PrincipesLes limites de débit : limite de débit par (a) IP, (b) compte, (c) IP+compte, et (d) ASN/géolocalisation. Combinaison d'un seau de jetons pour la tolérance aux rafales et d'un backoff progressif en cas d'échecs répétés.

- Exemple Nginx (limite du taux de base par IP) :

# nginx.conf snippet

limit_req_zone $binary_remote_addr zone=auth_zone:10m rate=5r/s ;

server {

location /login {

limit_req zone=auth_zone burst=10 nodelay ;

proxy_pass http://auth_service ;

}

}

- Cloudflare / WAFGestion des robots : activer la gestion des robots, définir un défi pour les scores suspects ; créer une règle WAF personnalisée pour les POST d'authentification avec une vélocité de demande élevée.

- Réponse progressive: au premier seuil → servir 429 ou CAPTCHA ; en cas de gravité plus élevée → blocage temporaire / réinitialisation du mot de passe obligatoire.

Atténuation du verrouillage des comptes et de la pulvérisation des mots de passe - politiques calibrées

- ProblèmeLe verrouillage naïf par compte permet aux attaquants de tester le déni de service à l'encontre des comptes. La pulvérisation de mots de passe évite le verrouillage par compte en essayant quelques mots de passe communs sur de nombreux comptes.

- Politique calibrée recommandée:

- Par compteAprès N_failures = 10 échecs en 10 minutes → augmenter le défi (CAPTCHA / MFA step-up) ou verrouiller temporairement (par exemple, 15 minutes).

- Détection de la pulvérisationSi plusieurs comptes différents affichent des échecs uniques à partir de la même IP / ASN → déclencher le blocage de l'IP ou exiger une CAPTCHA sur l'IP d'origine.

- ProgressifLes autorités compétentes peuvent mettre en œuvre une politique d'escalade plutôt qu'un verrouillage permanent : contestation → AMF → verrouillage temporaire → examen par l'administrateur.

- Exemple de règle:

if failures(account) >= 10 && unique_ips(account) >= 5 -> demander la réinitialisation du mot de passe et l'AMF.

Stockage et hachage de mots de passe - Paramètres recommandés pour Argon2id

- Ne pas utiliser: SHA simple ou MD5 non salé. Utiliser des KDF modernes. Argon2id est recommandé pour les nouveaux systèmes ; il est possible d'utiliser bcrypt en cas de besoin.

- Paramètres de base suggérés (2025 guidance):

coût_du_temps = 3,coût_mémoire = 64 * 1024KB (64 MB),parallélisme = 2- ajuster vers le haut si le matériel le permet.- Stocker le sel (≥ 16 octets) et les paramètres KDF avec le hachage.

- RotationLes paramètres : fournissent un chemin de migration - rehash lors de la prochaine connexion si les paramètres sont périmés. Cache/surveiller le timing moyen de bcrypt/Argon2 pour éviter les DOS via un hachage coûteux.

SIEM / règles de détection - exemples Splunk & KQL

Détecter plusieurs échecs de connexion à des comptes différents à partir de la même adresse IP (indicateur de pulvérisation de données d'identification) :

index=auth_logs action=failure | stats dc(user) as users, count as failures by src_ip | where users > 20 AND failures>50

Détecter les comptes suspects avec un nombre élevé d'adresses IP uniques en 5 minutes :

index=auth_logs earliest=-5m | stats dc(src_ip) as uniq_ips, count as fails by user | where uniq_ips > 5 AND fails > 10

Exemple KQL (Azure)

SigninLogs

| où ResultType != 0 et TimeGenerated > ago(10m)

| Les résultats de l'analyse de l'historique des connexions sont présentés dans le tableau ci-dessous.

| où failures > 10 et distinctIPs > 4

Gestion des robots et intégration du WAF - éléments du cahier des charges

- Déployer une solution de gestion des bots (Cloudflare Bot Management, Akamai, PerimeterX). Lier le score du bot à la prise de décision - par exemple, un score > 80 → défi, >95 → blocage.

- Pour les points de terminaison d'authentification critiques : définir des règles WAF pour inspecter les modèles de corps POST ; bloquer les signatures connues de credential stuffing et bloquer les IP suspectes.

- S'assurer que les journaux du WAF alimentent le SIEM avec suffisamment de contexte de demande pour effectuer une validation de relecture/POC.

Tromperie et comptes canaris - amplification de la détection

- Créez des comptes "canaris" surveillés avec des noms forts mais réalistes ; toute tentative infructueuse à leur encontre constitue une menace à haut niveau de confiance (parce qu'ils ne sont pas utilisés normalement).

- Instrumenter les canaris pour produire des alertes de haute priorité et bloquer automatiquement les IP sources. Utiliser des points de connexion leurres qui ne reçoivent jamais de trafic légitime.

Tests, mesures et accords de niveau de service - comment mesurer le succès ?

Principaux indicateurs à suivre

- Temps moyen de détection (MTTD) pour les événements de credential stuffing.

- Temps moyen de réponse (MTTR) pour le blocage des IP sources / l'escalade vers la remédiation.

- % connexions privilégiées avec MFA activé.

- Taux de faux positifs des détections par force brute (objectif < 5% après réglage).

- Nombre de prises de contrôle de comptes réussies (objectif : 0) ; temps écoulé entre la détection et l'endiguement.

Essais

- Programmer des simulations de l'équipe rouge / des pentest agentiques pour valider les contrôles. Utiliser un environnement d'essai pour les tests de pulvérisation d'informations d'identification contrôlés. Intégrer l'exécution dans les manuels d'intervention en cas d'incident.

Conclusion

La force brute reste une technique fondamentale, à la fois comme outil pédagogique et comme nécessité opérationnelle. Correctement conçue, surveillée et orchestrée par l'IA, elle évolue d'une simple méthode d'attaque à une stratégie de test de sécurité reproductible et vérifiable. Des plateformes comme Penligent illustrent comment l'automatisation intelligente peut opérationnaliser la force brute en toute sécurité, l'intégrer à des flux de travail de pentesting plus larges et renforcer continuellement les défenses.