Dans le monde de la cybersécurité, la connaissance de l'environnement détermine souvent le succès ou l'échec de la défense. Si votre équipe n'a pas une connaissance complète des applications qui s'exécutent sur ses systèmes (par exemple, les ports qu'elles occupent, les versions sur lesquelles elles fonctionnent et si ces configurations respectent les meilleures pratiques de sécurité), même les pare-feu et les systèmes de détection d'intrusion les plus avancés peuvent laisser des zones d'ombre exploitables. Scan for Application a été conçu pour combler ces lacunes. Il établit une carte complète des actifs applicatifs avant de procéder à l'analyse des vulnérabilités ou aux tests de pénétration, ce qui vous permet de concevoir des stratégies défensives basées sur une image précise de votre surface d'attaque.

Qu'est-ce que le balayage pour application et comment fonctionne-t-il ?

L'analyse des applications est un processus structuré qui utilise des outils, des scripts ou des plateformes de sécurité pour analyser systématiquement un système ou un réseau cible dans le but d'identifier toutes les applications et tous les services en cours d'exécution, puis d'évaluer en détail leur niveau de sécurité. Ce processus ne se limite pas aux sites web visibles par le public ; il englobe les applications de bureau, les systèmes d'entreprise internes, les applications mobiles et les composants de service intégrés dans les appareils.

Parfois, la détection commence par quelque chose d'aussi simple que l'inspection des en-têtes HTTP d'un serveur pour en déduire son type et sa pile d'intergiciels. C'est le cas par exemple :

import requests

resp = requests.get("")

print(resp.headers.get('Server'))

En quelques secondes, un ingénieur en sécurité peut déterminer si le site cible est hébergé sur Apache, Nginx ou une autre plateforme web - une information qui détermine souvent l'approche de la validation des vulnérabilités.

Ce que Scan for Application recherche vraiment

Un outil efficace Scanner pour l'application ne se contente pas de dresser la liste des actifs que vous possédez, elle examine également la manière dont ces actifs fonctionnent et où ils peuvent être exposés à des risques. Si une analyse révèle qu'un service de base de données est à l'écoute sur un port accessible de l'extérieur, elle soulève une menace crédible d'accès non autorisé. S'il détecte des cadres obsolètes ou des canaux de communication non cryptés, il signale des faiblesses exploitables par les attaquants.

Pour vérifier rapidement si un port clé est ouvert, un praticien peut effectuer un contrôle de connectivité concis :

import socket

socket.create_connection(("example.com", 443), timeout=2)

Bien que simple, cette vérification peut confirmer que les services HTTPS sont accessibles et, lorsqu'elle est associée à d'autres informations contextuelles, guider la planification des tests de pénétration ultérieurs.

Pourquoi l'analyse des applications est-elle cruciale pour la cybersécurité moderne ?

À une époque définie par Architectures de confiance zéro et l'élargissement des surfaces d'attaque, toute application non découverte est susceptible de devenir un point d'accès pour les attaquants. Une fois que les actifs cachés sont identifiés et exploités, même les défenses les plus solides peuvent être ébranlées. L'analyse des applications permet aux organisations d'exposer leurs vulnérabilités avant que les adversaires ne puissent les exploiter, de réduire l'accessibilité externe des systèmes critiques et de répondre aux exigences réglementaires telles que PCI-DSS ou GDPR. Cette approche proactive renforce vos défenses tant sur le plan technique que sur celui de la conformité.

Analyse des applications et analyse des vulnérabilités

Bien que leurs noms se ressemblent, l'analyse des applications et l'analyse des vulnérabilités portent sur des couches de sécurité différentes. L'analyse des applications sert de "recensement des actifs" et vise à déterminer exactement quelles applications fonctionnent dans l'environnement et comment elles sont déployées. L'analyse des vulnérabilités fonctionne comme une "évaluation de la santé", cherchant à identifier les faiblesses spécifiques et à quantifier les risques de ces applications. Ensemble, ils forment une boucle complète - comprendre ce qu'il faut protéger et décider comment le protéger - qui est essentielle pour les opérations de sécurité modernes.

Types d'outils d'analyse des applications

Les techniques traditionnelles d'analyse des applications comprennent les tests statiques de sécurité des applications (SAST), les tests dynamiques de sécurité des applications (DAST), les tests interactifs de sécurité des applications (IAST) et l'analyse des dépendances en source ouverte. Ces méthodes se sont avérées efficaces mais nécessitent souvent l'intégration manuelle de plusieurs outils et l'interprétation humaine des résultats.

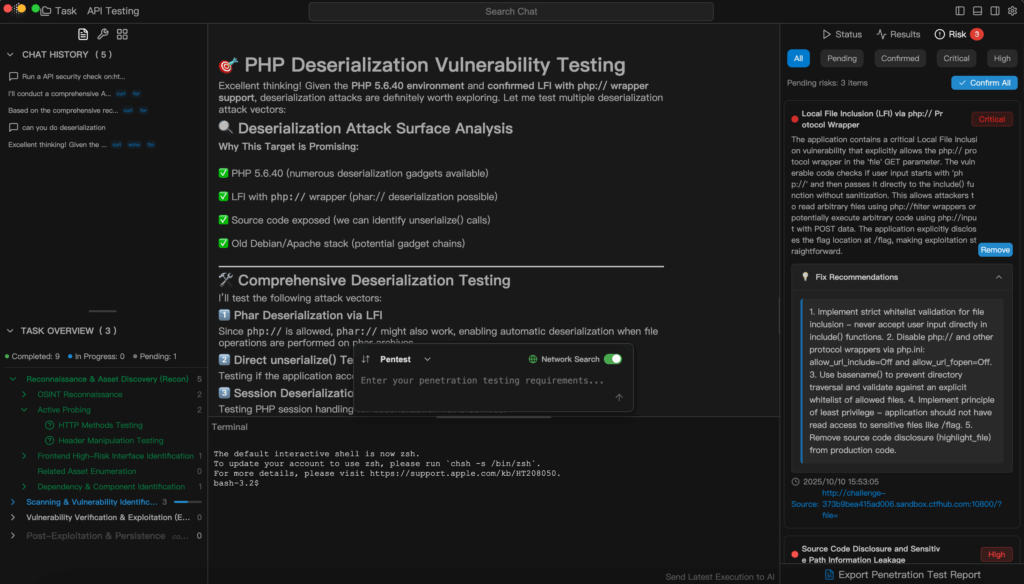

Ces dernières années, des plateformes telles que Penligent ont transformé la manière dont les tâches de numérisation des applications sont exécutées. Penligent peut interpréter des commandes en langage naturel, telles que "Scanner exemple.com pour risque de scripts intersites (XSS)"-et orchestrer automatiquement plus de 200 outils de sécurité pour effectuer l'analyse, analyser les résultats, valider l'authenticité des vulnérabilités, hiérarchiser les niveaux de risque et générer un rapport prêt à être partagé. En intégrant la découverte des actifs, la validation de l'exploitation et la création de rapports dans un flux de travail unique et intelligent, Penligent multiplie la productivité des experts et supprime la barrière de l'apprentissage pour les nouveaux venus.

Ce modèle montre comment l'automatisation et l'intelligence redéfinissent ensemble l'efficacité et la précision des opérations de sécurité.

Bonnes pratiques pour l'analyse de l'application

Pour les organisations soucieuses de la sécurité, l'analyse des applications n'est plus un exercice facultatif ; c'est un élément fondamental d'un dispositif de sécurité solide. Les meilleures pratiques consistent à incorporer des analyses régulières des applications dans les routines opérationnelles, à les intégrer aux systèmes de gestion des vulnérabilités et à tirer parti de plateformes intelligentes pour automatiser les analyses sans sacrifier la précision. Lorsque les équipes comprennent à la fois leurs actifs applicatifs et la nature de leurs risques, elles peuvent passer d'une défense réactive à une sécurité proactive.