Dans le cadre des évaluations de la cybersécurité et des tests de pénétration, les mécanismes de sécurité basés sur les navigateurs sont constamment au centre des préoccupations, et parmi eux, le partage des ressources entre origines (CORS) se distingue par une politique ayant des implications considérables pour la sécurité des API et des applications web modernes. Lorsqu'un testeur rencontre le message aucun en-tête "access-control-allow-origin" n'est présent sur la ressource demandée dans la console d'un navigateur ou dans un environnement de développement, il s'agit rarement d'une simple erreur technique triviale, mais plutôt d'une lacune ou d'un oubli dans la configuration cross-origin du backend, ou encore d'une restriction délibérée mise en place dans le cadre de la conception de la sécurité. Dans les sections suivantes, nous analyserons ce message d'un point de vue de la sécurité. tests de pénétration Il s'agit de mettre en évidence sa signification technique et ses risques potentiels, d'explorer sa signification défensive à travers des scénarios réels et de démontrer comment des outils tels que Penligent peuvent permettre d'effectuer des évaluations plus efficaces et plus précises.

Qu'est-ce que pas d'en-tête "access-control-allow-origin" (contrôle d'accès-autorisation d'origine) erreur

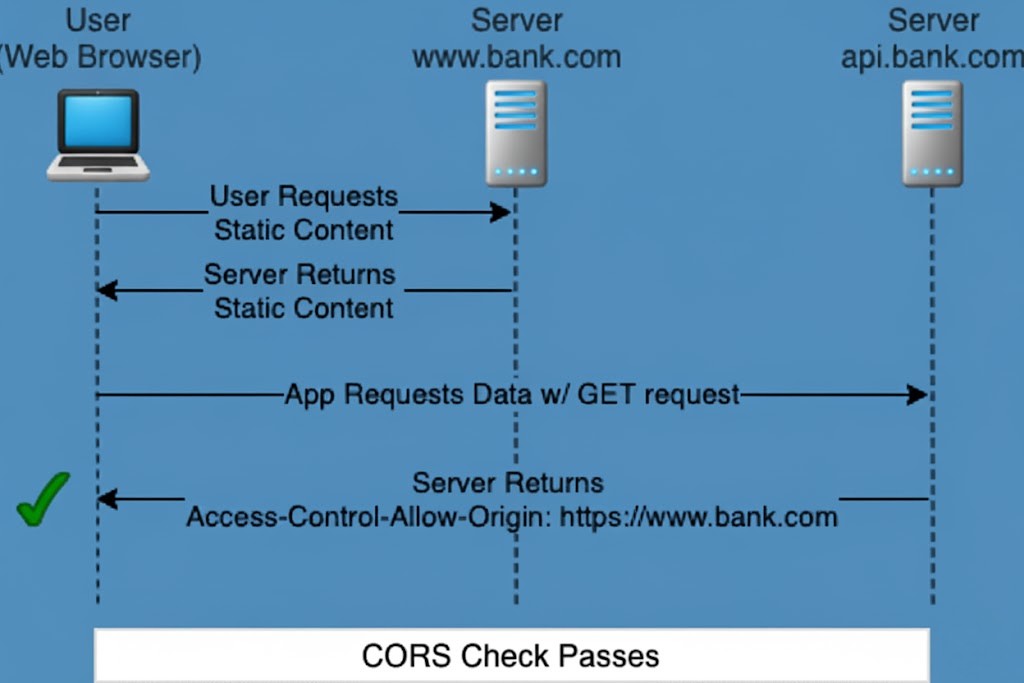

À la base, CORS est un ensemble de règles de sécurité inter-origines mises en œuvre par les navigateurs pour restreindre le niveau d'accès d'une page web lorsqu'elle tente de demander des ressources en dehors de son champ d'application de même origine - couvrant les différences de nom de domaine, de numéro de port ou de protocole. Lorsque la réponse d'un serveur omet le Contrôle d'accès - Autoriser l'origine le navigateur, même si la requête réseau sous-jacente est techniquement terminée, refusera de laisser le code côté client lire la réponse et soulèvera à la place l'en-tête HTTP pas d'en-tête "access-control-allow-origin" (contrôle d'accès-autorisation d'origine) erreur.

Ce comportement signifie que si un pirate tente d'utiliser des scripts de navigateur pour récupérer des données sensibles d'origine croisée sans autorisation appropriée, la restriction le bloquerait effectivement. Pour les testeurs de sécurité, cependant, l'affichage de ce message peut indiquer que la politique d'origine croisée du système cible est soit insuffisamment configurée, soit appliquée de manière incohérente, ce qui justifie une analyse plus approfondie à la fois de la logique commerciale et de la posture de sécurité envisagée.

Imaginez qu'un testeur de sécurité exécute le script de test de requête inter-origine suivant dans une console de navigateur :

fetch("")

.then(response => response.json())

.then(data => console.log(data))

.catch(error => console.error(error)) ;

Si la réponse du serveur à cette demande n'inclut pas l'élément Contrôle d'accès - Autoriser l'origine la réponse HTTP pourrait ressembler à ce qui suit :

HTTP/1.1 200 OK

Content-Type : application/json

// ❌ Access-Control-Allow-Origin manquant

Dans ce cas, que la requête réseau sous-jacente ait techniquement abouti ou non, les outils de développement du navigateur afficheront une erreur ressemblant à :

L'accès à " origin'" a été bloqué par la politique CORS : Aucun en-tête "Access-Control-Allow-Origin" n'est présent sur la ressource demandée.

Un testeur peut en déduire que l'accès inter-origine de l'API est restreint ou qu'il manque une politique d'inter-origine.

Tirer parti de Penligent pour détecter et valider les risques de sécurité d'origine croisée

Dans les tests de pénétration traditionnels, l'évaluation de la sécurité des politiques d'origine croisée exige généralement des testeurs qu'ils travaillent manuellement avec des outils de développement de navigateur, boucler ou des fonctions de capture de proxy dans des outils tels que Burp Suite, en examinant les en-têtes de réponse HTTP un par un afin de déterminer si les Contrôle d'accès - Autoriser l'origine est correctement configuré. Ce processus ne prend pas seulement du temps, il est également susceptible d'entraîner des oublis ou des erreurs d'appréciation, en particulier lorsqu'il s'agit de scénarios de test d'API à grande échelle.

En introduisant un assistant de test de pénétration intelligent tel que Penligent, le flux de travail de l'évaluation peut être fondamentalement transformé. Avec un commande simple en langage naturel tels que "Vérifier si toutes les API de ce domaine présentent des risques liés à la politique d'origine croisée"Pour ce faire, Penligent orchestrera plusieurs outils, dont Nmap et Nuclei, afin de capturer et d'analyser les en-têtes de réponse en masse. Il validera ensuite les problèmes détectés pour filtrer les faux positifs, les classer par ordre de priorité en fonction de leur gravité et de leur exploitabilité, et enfin produire un rapport complet - avec les détails des vulnérabilités, les évaluations d'impact et les recommandations de remédiation - qui peut être partagé et revu en collaboration avec les membres de l'équipe en temps réel. Cette approche préserve la profondeur de l'évaluation tout en raccourcissant considérablement le cycle de test et en réduisant de manière significative la probabilité de passer à côté de risques critiques.

Principales conséquences sur la sécurité du blocage des requêtes "cross-origine" (Cross-Origin Requests)

Pour les testeurs de pénétration et les auditeurs de sécurité, la pas d'en-tête "access-control-allow-origin" (contrôle d'accès-autorisation d'origine) ne doit pas être considérée comme un simple bogue fonctionnel, mais plutôt comme un indicateur concret de l'intention du serveur concernant le contrôle d'accès inter-origines. Lorsqu'une API exclut délibérément cet en-tête HTTP de ses réponses, cela signifie souvent qu'elle adopte une position défensive, appliquant une isolation plus stricte pour empêcher des origines inconnues ou potentiellement malveillantes d'utiliser des scripts de navigateur pour récupérer des données sensibles à travers des domaines.

Inversement, dans certains scénarios, l'apparition de ce message peut révéler des oublis de configuration - par exemple, lorsque des développeurs migrent des API entre des environnements (tels que de la phase de préparation à la phase de production) et ne parviennent pas à inclure les paramètres cross-origin nécessaires, ce qui a pour conséquence de bloquer des appels commerciaux légitimes dans le navigateur. De manière encore plus nuancée, des configurations inter-origines incohérentes peuvent fournir aux attaquants une "carte des autorisations" des points de terminaison exploitables, les guidant vers des interfaces qui sont soit ouvertes, soit affaiblies. Ainsi, la distinction entre les ressources qui bloquent intentionnellement l'accès inter-origine et celles qui manquent de soutien par inadvertance devient une partie cruciale du processus de test de sécurité.

Corrections efficaces pour les configurations erronées du contrôle d'accès et de l'autorisation d'origine

Lorsque les résultats de la vérification confirment que la configuration des origines croisées d'une API présente un risque pour la sécurité ou perturbe les flux commerciaux légitimes, les mesures correctives doivent viser à préserver la disponibilité opérationnelle tout en renforçant la sécurité. Une approche à faible risque fréquemment adoptée consiste à mettre en œuvre une liste blanche côté serveur qui spécifie précisément les origines autorisées pour les interfaces sensibles, par exemple :

Access-Control-Allow-Origin :

Éviter l'utilisation d'un joker * est essentiel, car s'il permet de résoudre rapidement les problèmes d'accès inter-origines, il élargit involontairement la surface d'attaque. En complément, il convient d'utiliser Contrôle d'accès-Autoriser-Méthodes pour restreindre les méthodes HTTP autorisées, ainsi que de solides stratégies d'authentification et de gestion des sessions, peuvent garantir que l'accès inter-origines n'est accordé qu'aux utilisateurs autorisés.

Dans les systèmes complexes impliquant de multiples services frontaux et dorsaux, la politique d'origine croisée devrait être abordée au stade de la planification architecturale plutôt que de s'appuyer sur des correctifs ad hoc, empêchant ainsi la réintroduction de vulnérabilités lors d'une future mise à l'échelle ou d'une maintenance.

Conclusion

En conclusion, le pas d'en-tête "access-control-allow-origin" (contrôle d'accès-autorisation d'origine) n'est pas simplement une erreur d'origine croisée que les développeurs frontaux rencontrent souvent ; c'est aussi un signal stratégique que les testeurs de pénétration ne doivent pas négliger lorsqu'ils évaluent le niveau de sécurité des interfaces du système. Il peut être le signe d'une prudence délibérée et d'une conception défensive réfléchie, ou indiquer des lacunes de configuration latentes.

Si vos responsabilités incluent la réalisation d'audits de sécurité réguliers d'API ou d'applications web - en particulier lorsque vous avez besoin de détecter efficacement un large éventail de risques, y compris des problèmes de politique d'origine croisée - envisagez d'adopter Penligent comme votre assistant de test. Dès que vous définissez votre cible, Penligent lance un processus automatisé de découverte des risques et fournit des conseils de remédiation avec l'expertise d'un testeur de pénétration chevronné, transformant l'audit inter-origines d'un défi chronophage en une tâche de routine rapide et précise.