Dans l'ombre des exploits de modèles d'IA qui ont fait la une des journaux, une menace d'infrastructure plus fondamentale est apparue pour nous rappeler la fragilité des services web modernes. CVE-2025-59304 n'est pas un simple bogue ; il s'agit d'une défaillance architecturale critique dans le système de gestion de l'information. Swetrix Web Analytics APIune plateforme open-source de plus en plus adoptée pour la télémétrie de données axée sur la protection de la vie privée.

Cette vulnérabilité est assortie d'une Score CVSS de 9.8 (critique)Ce qui signifie qu'un attaquant distant non authentifié peut l'exploiter avec une faible complexité pour compromettre totalement le système. Le vecteur ? Un classique Traversée de répertoire (CWE-22) qui, en raison d'une mauvaise conception de l'API, se transforme directement en Exécution de code à distance (RCE).

Pour les ingénieurs en sécurité et les architectes DevSecOps, la CVE-2025-59304 est un cas d'école en matière de "pollution des puits". Elle démontre comment un défaut de normalisation des chemins d'accès aux fichiers dans une API de haut niveau peut transformer une opération de fichier de routine en une passerelle pour la prise de contrôle d'un serveur. Cet article fournit une analyse forensique approfondie de la faille, reconstituant la chaîne d'exécution depuis la requête HTTP initiale jusqu'à l'exécution finale de l'interpréteur de commandes.

Carte de renseignements sur les vulnérabilités

| Métrique | Détail du renseignement |

|---|---|

| Identifiant CVE | CVE-2025-59304 |

| Composant cible | Swetrix Web Analytics API (v3.1.1 et antérieures) |

| Classe de vulnérabilité | Traversée de répertoire (CWE-22) conduisant à un RCE |

| Score CVSS v3.1 | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Remédiation | Mise à jour de la version après validation 7d8b972 |

Plongée technique : De Traversal à Shell

L'API de Swetrix gère l'ingestion des données et la gestion de la configuration de la plateforme d'analyse. La vulnérabilité existe parce que l'application ne parvient pas à nettoyer correctement les entrées fournies par l'utilisateur qui dictent les chemins d'accès au système de fichiers.

1. La logique brisée : Échec de la normalisation des chemins

En codage sécurisé, toute entrée utilisée pour construire un chemin d'accès à un fichier doit être "normalisée" (résolution de .. ) et vérifié par rapport à une liste de répertoires autorisés. La CVE-2025-59304 est due au fait que le point de terminaison de l'API concatène aveuglément l'entrée de l'utilisateur dans une opération de chemin d'accès au fichier.

Backend hypothétique vulnérable (Node.js/Express Logic) :

JavaScript

`// THE VULNERABLE PATTERN // Point final conçu pour sauvegarder une configuration personnalisée ou des données temporaires app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } = req.body ;

// FATAL FLAW : Pas de vérification de 'filename' (nom de fichier)

// L'attaquant envoie : {"filename" : "../../../../../etc/cron.d/pwn", "content" : "* * * * * root /tmp/shell.sh" }

const targetPath = path.join(__dirname, 'data', filename) ;

try {

// L'application écrit le contenu du chemin parcouru

await fs.writeFile(targetPath, content) ;

res.json({ success : true }) ;

} catch (e) {

res.status(500).json({ error : e.message }) ;

}

});`

2. La chaîne de la mort : L'escalade vers le CRE

Bien que le Directory Traversal soit souvent associé au lecture (divulgation d'informations), sa transformation en CRE implique Écriture arbitraire dans un fichier capacités. Voici comment un attaquant peut s'en servir comme d'une arme :

- Phase 1 : Reconnaissance L'attaquant identifie le point de terminaison de l'API acceptant des paramètres liés aux fichiers (par exemple, le nom du fichier, le chemin, la clé) via les documents Swagger ou l'analyse du trafic.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- Phase 3 : l'armement (l'exécution) Pour exécuter un code, l'attaquant doit écrire à un endroit que le système exécute ou interprète automatiquement. Les cibles les plus courantes sont les suivantes :

- Cron Jobs : Écriture d'un fichier sur

/etc/cron.d/ou/var/spool/cron/crontabs/pour exécuter un script reverse shell toutes les minutes. - Web Shell : Si l'API fonctionne avec un serveur web (par exemple, Nginx utilisant PHP ou un chargeur dynamique Node.js), l'écriture d'un script shell (

shell.js,cmd.php) dans le webroot public. - Empoisonnement de la configuration : L'écrasement d'un fichier de configuration (comme

config.jsou.env) que l'application recharge, injectant ainsi un code malveillant dans la routine de démarrage.

- Cron Jobs : Écriture d'un fichier sur

- Phase 4 : Persistance Une fois que le shell se reconnecte, l'attaquant établit la persistance en ajoutant un compte utilisateur d'apparence légitime ou un service systemd.

Analyse d'impact : Effondrement des infrastructures

La compromission du serveur API de Swetrix est un événement catastrophique pour l'intégrité des données et la sécurité du réseau :

- Exfiltration du lac de données : Les attaquants obtiennent un accès direct aux informations d'identification de la base de données sous-jacente (souvent stockées dans des fichiers env accessibles via la traversée), ce qui leur permet de vider l'ensemble des données analytiques contenant des journaux de comportement d'utilisateurs sensibles.

- Empoisonnement de la chaîne d'approvisionnement : Si l'instance compromise fait partie d'une offre SaaS plus large, les attaquants peuvent modifier l'extrait JavaScript d'analyse envoyé aux sites web des clients, transformant ainsi la plateforme d'analyse en un distributeur de logiciels malveillants (par exemple, des crypto-draineurs).

- Mouvement latéral : Le serveur devient effectivement un hôte bastion pour l'attaquant, lui permettant de scanner et d'attaquer des services internes qui étaient auparavant protégés de l'internet.

Une défense fondée sur l'IA : L'avantage de la négligence

Les scanners DAST (Dynamic Application Security Testing) traditionnels sont notoirement inefficaces pour détecter les vulnérabilités de traversée basées sur la logique dans les API modernes.

- Cécité du contexte : Les anciens scanners pulvérisent des charges utiles génériques (comme le

../../win.ini) qui échouent souvent dans les schémas de validation (par exemple, si l'API attend un objet JSON, une chaîne de caractères brute sera rejetée avant d'être traitée). - Logique aveugle : Ils ne peuvent pas déterminer où le fichier a été écrit, ce qui entraîne des faux négatifs.

C'est ici que Penligent.ai représente un changement de paradigme. Penligent utilise Fuzzing de l'API en fonction du contexte alimenté par des agents d'intelligence artificielle :

- Interprétation du schéma : Les agents de Penligent analysent la définition de l'API (OpenAPI/Swagger) pour comprendre la structure de données attendue. Ils construisent des charges utiles JSON valides qui intègrent des séquences de traversée à l'intérieur les champs de paramètres légitimes.

- Génération intelligente de charges utiles : Au lieu d'un bruit aléatoire, l'IA élabore des charges utiles adaptées au système d'exploitation cible (détection de Linux par rapport à Windows). Pour CVE-2025-59304, elle génère des charges utiles de type "Marker File", c'est-à-dire des fichiers bénins avec des hachages uniques.

- Vérification en boucle fermée : Le système ne se contente pas d'envoyer la charge utile ; il vérifie activement si le fichier a été écrit avec succès et s'il est accessible. Cela confirme que le fichier a bien été écrit et qu'il est accessible. Écriture arbitraire dans un fichier avec une certitude de 100% et un risque nul d'interruption du service, distinguant ainsi une faille critique d'une erreur générique.

Manuel sur l'assainissement et le durcissement

Si vous utilisez Swetrix ou des outils d'analyse similaires hébergés chez vous, une action immédiate s'impose.

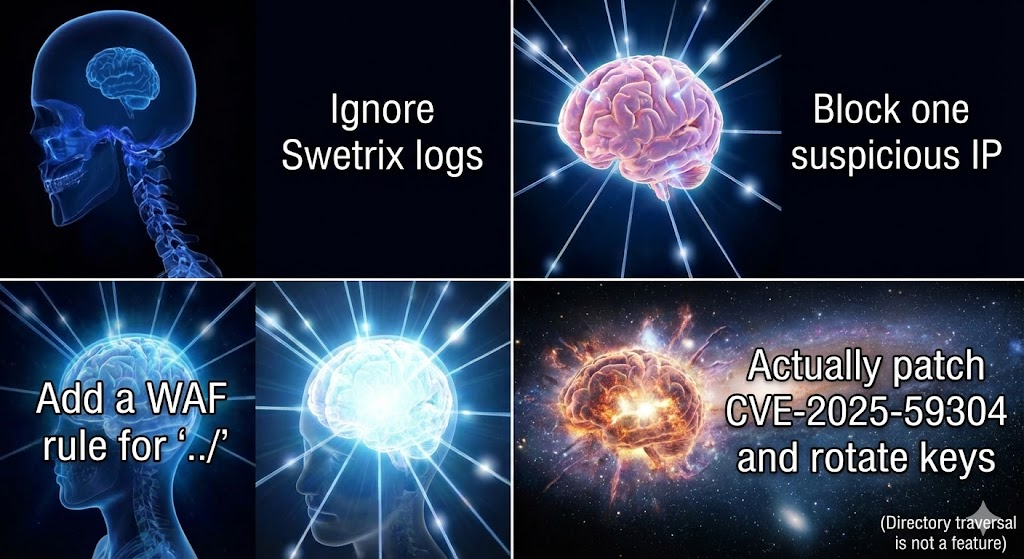

1. Patching immédiat

Mettez à jour votre instance Swetrix Web Analytics API immédiatement. Assurez-vous que votre version inclut le correctif de s'engager 7d8b972 ou est la version v3.1.2+. Ce correctif introduit une logique rigoureuse de validation des chemins d'accès empêchant la traversée des caractères.

2. Mise en œuvre de la logique "Jail" (Chroot)

Les développeurs doivent veiller à ce que les opérations sur les fichiers soient strictement limitées à un répertoire spécifique.

- Modèle de code sécurisé : Utilisation

chemin.resolve()et vérifie si le chemin résultant commence par le préfixe de répertoire autorisé.JavaScriptconst resolvedPath = path.resolve(baseDir, userInput) ; if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected") ; }.

3. WAF et protection de l'exécution

- Règles WAF : Configurez votre Web Application Firewall (Cloudflare, AWS WAF) pour qu'il bloque les requêtes contenant des

../,..%2fou%2e%2edans les corps JSON ou les paramètres URL. - Durcissement des conteneurs : Exécutez le service API en tant qu'utilisateur non root. Configurer le système de fichiers du conteneur en tant que En lecture seule (

readOnlyRootFilesystem : truedans Kubernetes), en ne montant que des répertoires temporaires spécifiques comme accessibles en écriture. Cela empêche les attaquants d'écrire dans des chemins d'accès au système tels que/etc/cron.d/.

Conclusion

CVE-2025-59304 nous rappelle brutalement qu'à l'ère des microservices complexes, une simple erreur dans la gestion des chemins d'accès peut compromettre totalement l'infrastructure. La sécurité ne se limite pas à l'authentification ; elle passe par une validation rigoureuse des entrées à chaque couche de la pile.

Pour l'ingénieur en sécurité d'élite, la leçon est claire : Ne pas faire confiance à l'information. Validez les chemins d'accès, limitez les autorisations du système de fichiers et tirez parti des tests pilotés par l'IA pour trouver ces failles logiques avant que les adversaires ne le fassent.