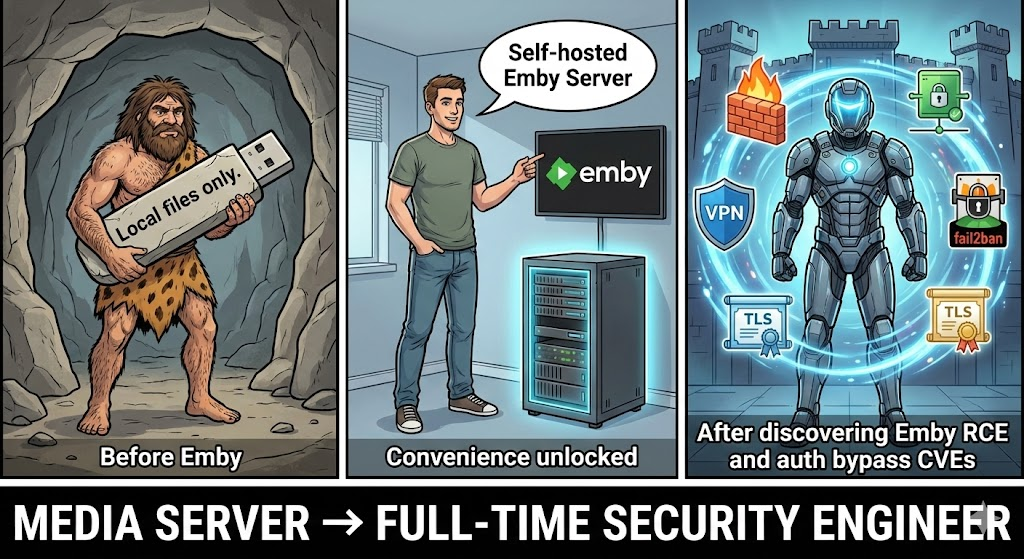

Dans le paysage de l'IA hyper-accélérée du début de l'année 2026, l'ingénierie de la sécurité s'est largement divisée. D'un côté, les équipes renforcent les pipelines RAG de l'entreprise contre l'injection rapide. De l'autre, elles verrouillent les VPC dans le cloud. Mais un énorme angle mort subsiste dans l'"infrastructure de l'ombre" : les nœuds de périphérie et les laboratoires domestiques où naissent les modèles de prototypes.

La divulgation de CVE-2025-64113 (Score CVSS 9.8Critique) expose une vulnérabilité catastrophique dans le système de gestion de l'information. Serveur EmbyEmby est un logiciel grand public, une solution d'hébergement de médias très répandue. Bien qu'Emby soit un logiciel grand public, son déploiement chevauche largement la communauté "Local LLM". Les ingénieurs utilisent souvent Emby en même temps que Ollama, vLLMou Diffusion stable sur des serveurs bare-metal de haute qualité (équipés de RTX 4090 ou A6000) afin de maximiser l'utilisation du matériel.

Pour l'ingénieur en sécurité de l'IA, CVE-2025-64113 n'est pas un bogue de serveur de médias ; c'est un bogue de serveur de médias. pont racine sans mot de passe à votre cluster de calcul GPU. Cet article abandonne le récit de la technologie grand public pour analyser la vulnérabilité comme une menace pour l'infrastructure critique, en détaillant la défaillance logique C#, l'escalade vers l'exécution de code à distance (RCE) et la façon de défendre votre silicium.

Carte de renseignements sur les vulnérabilités

| Métrique | Détail du renseignement |

|---|---|

| Identifiant CVE | CVE-2025-64113 |

| Composant cible | Serveur Emby (MediaBrowser.Server.Core / User Service) |

| Versions concernées | Pré-4.9.1.81 (Beta & Stable) |

| Classe de vulnérabilité | Contournement de l'authentification (CWE-287) / Erreur de logique |

| Score CVSS v3.1 | 9,8 (critique) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Vecteur d'attaque | Réseau (à distance), interaction zéro |

Plongée technique : La logique du "Skeleton Key" (clé de voûte)

Emby Server s'appuie sur le système .NET (C#) pile. La vulnérabilité provient d'une défaillance fondamentale dans la logique du "Password Reset Provider", en particulier en ce qui concerne la façon dont le serveur valide les jetons du système de fichiers physiques par rapport aux demandes d'API.

1. Le défaut architectural

Le mécanisme de réinitialisation des mots de passe d'Emby repose sur un modèle de "preuve d'accès".

- Flux de travail prévu : Un utilisateur demande une réinitialisation. Le serveur écrit un fichier nommé

passwordreset.txtdans le répertoire de configuration. L'utilisateur doit théoriquement lire ce fichier (ce qui implique qu'il dispose d'un accès SSH/RDP) pour continuer. - La vulnérabilité : Le point de terminaison de l'API qui gère le confirmation de la réinitialisation (

/Users/ForgotPassword/Pin) n'impose pas de manière stricte que l'utilisateur sait le contenu du fichier ou que la session à l'origine de la demande corresponde à la session qui la finalise.

Dans les versions vulnérables, la présence du fichier agit comme un indicateur booléen global : IsResetMode = True. Tout utilisateur non authentifié qui utilise l'API pendant cette fenêtre (ou qui la déclenche lui-même) peut s'emparer du compte d'administrateur.

2. Reconstruction du code médico-légal (hypothèse C#)

Sur la base des différences et du comportement des correctifs, nous pouvons reconstruire le flux logique vulnérable dans le système ConnectService ou Service utilisateur.

C#

`// VULNERABLE LOGIC PATTERN public async Task

// FATAL FLAW : Le code vérifie SI le fichier existe,

// mais implique la confiance sans valider un jeton sécurisé à l'intérieur de la requête.

if (_fileSystem.FileExists(tokenPath))

{

var user = _userManager.GetUserByName(request.UserName) ;

// L'attaquant fournit un nouveau mot de passe, et parce que le fichier existe, // le serveur autorise l'écrasement,

// le serveur autorise l'écrasement.

await _userManager.ChangePassword(user, request.NewPassword) ;

// Nettoyage

_fileSystem.DeleteFile(tokenPath) ;

return new { Success = true } ;

}

throw new ResourceNotFoundException("Jeton de réinitialisation introuvable sur le disque.") ;

}`

Il s'agit d'un classique Passage du temps du chèque au temps d'utilisation (TOCTOU) une erreur de logique combinée à une profondeur d'authentification insuffisante.

3. La chaîne d'élimination des exploits

- Déclencheur : L'attaquant envoie

POST /Users/ForgotPasswordavec le nom d'utilisateur cible (par exemple, "admin"). Emby créepasswordreset.txt. - Race/Bypass : L'attaquant envoie immédiatement la demande de confirmation avec un nouveau mot de passe. Comme le fichier existe sur le disque, la condition

FileExistsretourne à la réalité. - Prise de contrôle : Le serveur met à jour le mot de passe de l'administrateur. L'attaquant se connecte.

- Escalade (RCE) :

- Installation du plugin : Emby permet aux administrateurs d'installer des plugins (DLL).

- Hooks FFmpeg : Les administrateurs peuvent définir des scripts de pré/post-traitement personnalisés pour le transcodage des médias.

- Résultat : L'attaquant exécute une commande reverse shell via le processus Emby (souvent exécuté en tant que Root dans Docker ou SYSTEM dans Windows).

La menace qui pèse sur l'infrastructure de l'IA : L'importance du contexte

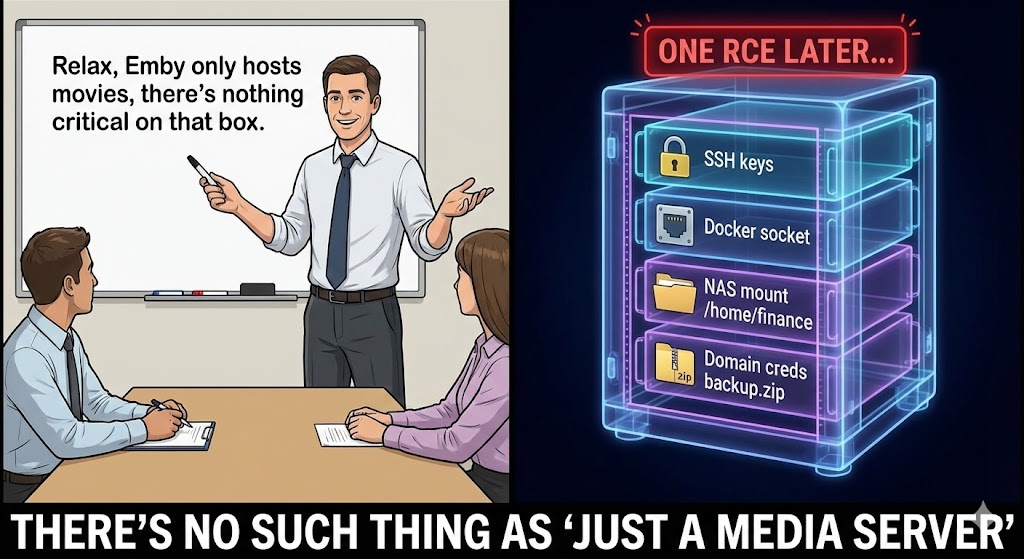

Les ingénieurs en sécurité classent souvent les serveurs multimédias dans la catégorie "faible priorité". Dans le contexte du développement de l'IA, c'est une erreur fatale.

1. Le vecteur d'attaque "co-localisé

Les ingénieurs en IA construisent généralement des serveurs de calcul lourds "tout-en-un". Une simple boîte Ubuntu avec deux RTX 4090 héberge souvent :

- Port 11434 : Ollama (LLM Inférence)

- Port 6333 : Qdrant (BD vectorielle)

- Port 8888 : JupyterLab

- Port 8096 : Emby (médias/usage personnel)

Étant donné que ces services fonctionnent sur le même noyau et partagent les mêmes montages de système de fichiers (par ex, /mnt/data), la compromission d'Emby via CVE-2025-64113 permet à l'attaquant de pivoter localement (localhost).

2. Exfiltration de biens de grande valeur

Une fois à l'intérieur du conteneur/processus Emby, l'attaquant peut utiliser les montages de volumes pour accéder :

- Poids des modèles : Adaptateurs LoRA propriétaires ou adaptateurs de précision

.safetensorsdes fichiers valant des milliers d'heures de calcul. - Jeux de données RAG : Stockage de vecteurs non cryptés contenant des bases de connaissances privées de l'entreprise.

- Variables d'environnement :

.envsouvent partagés entre des conteneurs docker contenant des clés API OpenAI ou des jetons HuggingFace.

3. Détournement de calcul (Cryptojacking)

L'impact le plus immédiat est souvent la privation de ressources. Les attaquants déploient des Mineurs silencieux (comme XMRig) sur des cœurs CUDA spécifiques, siphonnant ainsi 30 à 50% de la capacité du GPU. Cela dégrade la latence d'inférence pour les charges de travail d'IA légitimes et provoque une surchauffe du matériel, tout en restant suffisamment subtil pour échapper à la surveillance de base du CPU.

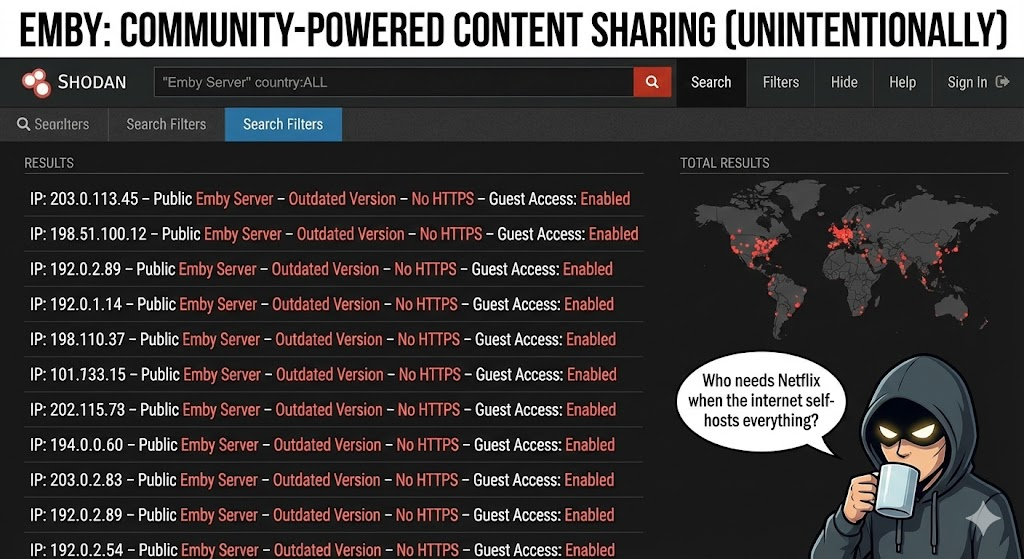

Une défense fondée sur l'IA : L'avantage de la négligence

La détection de CVE-2025-64113 dans un environnement d'IA distribué et ad-hoc est un défi. Les scanners traditionnels (Nessus/Qualys) requièrent des scans accrédités pour voir les systèmes de fichiers et manquent souvent les ports non standard.

C'est ici que Penligent.ai redéfinit le dispositif de sécurité offensif.

- Découverte de l'actif fantôme (les "inconnus")

Les agents d'intelligence artificielle de Penligent utilisent l'analyse passive du trafic et le sondage actif pour identifier les "services fantômes". Il détecte qu'un nœud GPU de grande valeur expose le port 8096 et identifie le service comme étant Emby, le mettant automatiquement en corrélation avec l'intelligence critique CVE-2025-64113. Il contextualise le risque : "Serveur de médias exposé sur un nœud d'IA critique".

- Vérification logique non destructive

Au lieu de tenter de réinitialiser le mot de passe administrateur (ce qui provoquerait un déni de service), Penligent effectue une sonde logique sûre.

- Il initie la poignée de main pour déclencher la

passwordreset.txtle mécanisme de création (s'il est sûr). - Il analyse le temps de réponse de l'API et les codes d'erreur pour déterminer si le vecteur de contournement est actif.

- Il confirme la vulnérabilité avec un taux de faux positifs proche de zéro, fournissant une alerte "critique" vérifiée sans perturber le film du samedi soir de l'ingénieur ou sa course d'entraînement au LLM.

Manuel sur l'assainissement et le durcissement

Si vous gérez une infrastructure d'IA comprenant Emby, il est impératif d'agir immédiatement.

1. Patching (la seule solution)

Passer à Serveur Emby 4.9.1.81 immédiatement. Cette version réécrit fondamentalement la logique de réinitialisation du mot de passe pour exiger un jeton qui ne peut pas être deviné via l'interaction API.

2. Verrouillage immuable du système de fichiers (le "Kill Switch")

Si vous ne pouvez pas appliquer de correctif immédiatement (par exemple, en raison du gel des dépendances), vous pouvez neutraliser l'exploit en empêchant la création du jeton de réinitialisation.

Pour Linux (Docker/Bare Metal) :

Le cambriolage

`# Naviguer vers le répertoire de configuration d'Emby cd /var/lib/emby/config

Créer un fichier fictif

touch passwordreset.txt

Le rendre immuable (même root ne peut pas l'écrire/le supprimer)

sudo chattr +i passwordreset.txt`

Effet : La demande d'API de l'attaquant à Mot de passe oublié échouera parce que le serveur ne peut pas écrire dans le fichier, ce qui rompt la chaîne logique.

Pour Windows :

Cliquez avec le bouton droit de la souris sur le dossier config -> Propriétés -> Sécurité -> Avancé. Ajoutez une règle "Deny Write" pour le compte d'utilisateur exécutant le service Emby.

3. Segmentation du réseau (confiance zéro)

- Isoler les ports de gestion : Ne jamais exposer le port 8096/8920 à l'internet public.

- Utiliser des tunnels : Accéder aux services via Échelle de la queue, Tunnel Cloudflareou un VPN.

- Isolation des conteneurs : Assurez-vous que le conteneur Docker Emby ne s'exécute pas en tant que

-Privilégiéet ne monte que les répertoires de médias spécifiques dont il a besoin (en lecture seule si possible), et non pas l'ensemble du fichier/mnt/racine.

Conclusion

CVE-2025-64113 rappelle que la surface d'attaque d'un système d'intelligence artificielle s'étend bien au-delà du modèle lui-même. À l'ère de l'infrastructure convergente, une vulnérabilité dans une application de médias récréatifs peut compromettre les charges de travail d'intelligence artificielle les plus avancées.

L'ingénierie de la sécurité consiste à protéger les entière La solution est de mettre en place des correctifs. En appliquant des correctifs rigoureux, en segmentant le réseau et en utilisant des outils de découverte d'actifs pilotés par l'IA comme Penligent, les entreprises peuvent fermer ces portes dérobées avant qu'elles n'entraînent une perte catastrophique de calcul ou de propriété intellectuelle.