Ces derniers mois, les chercheurs en sécurité ont été stupéfaits par la sophistication croissante des tests effectués par des machines. Des rapports ont circulé sur de longues listes de vulnérabilités apparaissant apparemment de nulle part : références CVE complètes, chemins d'exploitation et scripts de preuve de concept, le tout produit à une vitesse qu'aucune équipe rouge humaine ne pourrait égaler. Ce qui nécessitait autrefois des équipes de spécialistes travaillant pendant des semaines est aujourd'hui produit en quelques heures. Que ces incidents soient entièrement autonomes ou partiellement guidés n'a pas d'importance - le message est clair. Nous entrons dans une nouvelle ère, et Outils de pentest de l'IA sont en son centre.

Pendant des décennies, les tests de pénétration ont été définis par leur rareté. Les testeurs qualifiés étaient peu nombreux, leurs outils dispersés et leurs processus épisodiques. Une évaluation typique commençait par le cadrage du contrat, passait par la reconnaissance et le balayage, puis par de longs cycles d'exploitation manuelle et de rédaction de rapports. Au moment où les résultats étaient livrés, les systèmes avaient souvent déjà changé. Ce décalage entre le rythme de l'attaque et celui de la défense exposait les organisations. Aujourd'hui, l'essor du pentesting autonome promet de réduire cet écart et de modifier l'équilibre des forces d'une manière que nous commençons à peine à comprendre.

Les raisons de l'échec de l'ancien modèle

Les tests de pénétration traditionnels sont confrontés à un problème structurel : ils sont réactifs, peu fréquents et lents. Les logiciels modernes, en revanche, évoluent en permanence. Un nouveau code est livré chaque jour, les API sont déployées chaque semaine et les environnements en nuage évoluent de manière dynamique. Les tests trimestriels ou annuels ne peuvent plus suivre. Il en résulte une fenêtre de plus en plus large où les vulnérabilités persistent sans être vues, parfois pendant des mois, même dans les organisations qui investissent massivement dans la sécurité.

Le problème ne se limite pas à la cadence. Les outils existants inondent les testeurs de bruit. Une seule analyse peut produire des milliers de résultats bruts, dont la plupart sont des faux positifs. Les opérateurs humains se retrouvent avec un travail de triage fastidieux - du temps qui aurait pu être consacré à l'investigation de failles plus profondes. Pire encore, ces flux de travail existent souvent en silos : un scanner ici, un cadre d'exploitation là, un script improvisé entre les deux. Très peu d'environnements atteignent une couverture complète, et presque aucun ne peut répéter ses tests avec la régularité qu'exige la sécurité moderne.

À quoi ressemble le pentesting autonome ?

La prochaine génération de Outils de pentest de l'IA tente de combler cette lacune. Il ne s'agit pas de simples enveloppes autour de vieux scanners. Ils combinent l'orchestration, la validation et le raisonnement dans des systèmes cohésifs qui ressemblent au flux de travail d'un expert humain, mais à l'échelle et à la vitesse d'une machine.

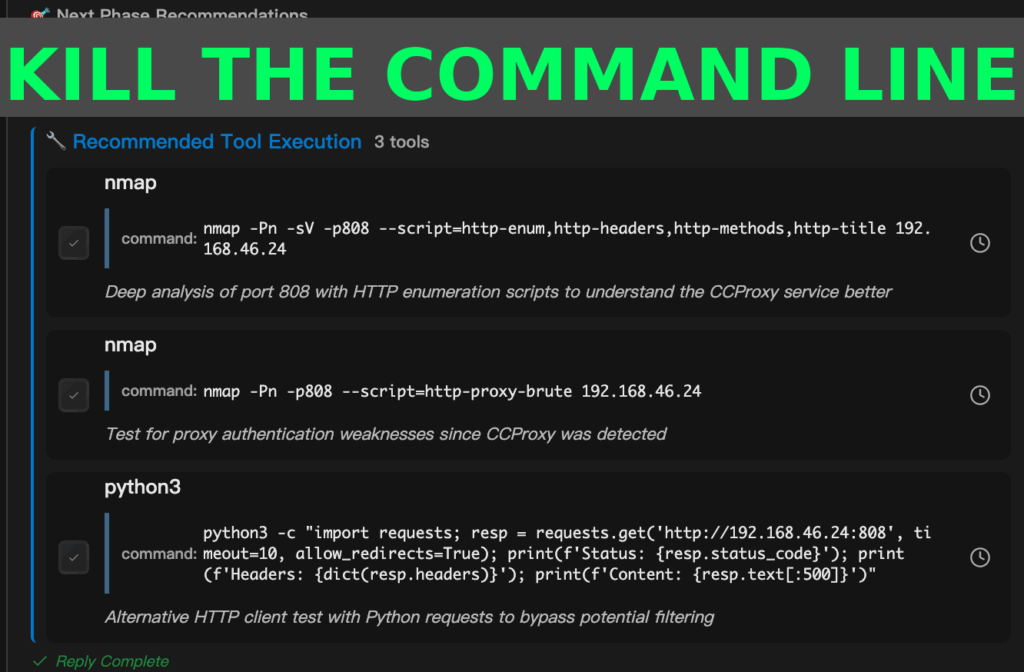

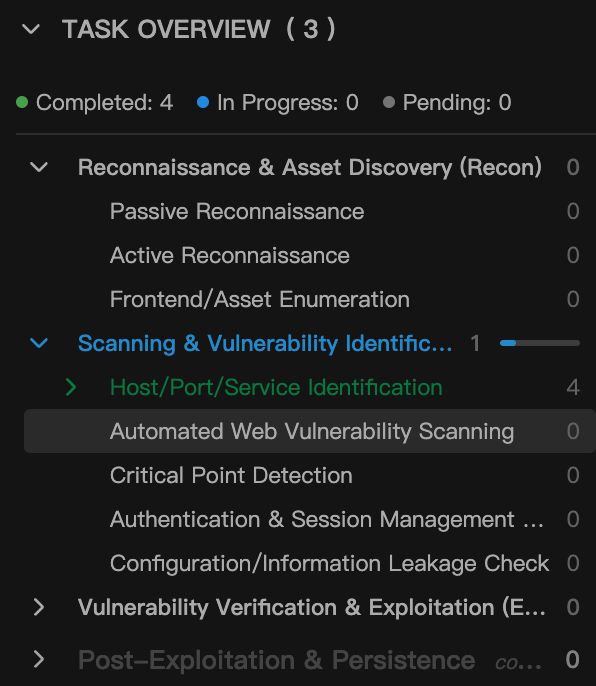

Ces outils partent d'une intention : une commande telle que "vérifier cette application web pour l'injection SQL" est analysée en sous-tâches structurées. La reconnaissance, l'analyse, l'exploitation et la validation sont enchaînées automatiquement. Lorsqu'une vulnérabilité est suspectée, l'outil lance des sondes supplémentaires pour confirmer qu'elle est exploitable, en filtrant les fausses alertes avant que les résultats n'apparaissent. Chaque étape est consignée, créant ainsi une piste d'audit qui explique non seulement ce qui a été trouvé, mais aussi pourquoi.

Les prototypes de recherche démontrent déjà ce qui est possible. Des cadres tels que xOffense et RapidPen montrent comment de multiples agents peuvent coordonner des flux d'attaques complexes, atteignant des taux de réussite dans des environnements contrôlés qui rivalisent avec ceux des testeurs humains. Des tests de référence tels que TermiBench révèlent où ces systèmes échouent encore : dans des environnements réels désordonnés avec des états de session, des WAF et des défenses imprévisibles. Mais les progrès sont indéniables. Ce qui relevait autrefois de la science-fiction ressemble aujourd'hui à un problème d'ingénierie sur le point de devenir une réalité pratique.

Transférer l'avantage aux défenseurs

Les sceptiques affirment que le pentesting autonome n'arme que les attaquants. Mais les défenseurs ont un avantage structurel : l'accès à leurs propres systèmes, la visibilité des journaux et l'autorité nécessaire pour effectuer des tests en toute sécurité et en continu. La même technologie qui pourrait automatiser l'exploitation offensive peut être réutilisée pour renforcer les défenses, si elle est déployée de manière responsable.

Pour les organisations, cela signifie que le pentesting n'est plus un événement rare. Avec la bonne chaîne d'outils, il peut devenir un processus continu, en arrière-plan, tout comme les tests unitaires ou les vérifications CI/CD. Les vulnérabilités peuvent être découvertes et corrigées dans les heures qui suivent leur apparition, et non plus dans les mois qui suivent. La combinaison du raisonnement, de la vérification et de la transparence fait de ces outils plus que des scanners ; ils deviennent des copilotes de confiance pour les équipes de sécurité.

C'est ici que Penligent entre en jeu. Contrairement aux prototypes universitaires, Penligent est conçu comme un produit prêt à la production. Outil de pentest de l'IA. Il intègre plus de 200 modules standards de l'industrie, effectue une vérification automatique de chaque découverte et conserve les journaux de décision que les auditeurs et les ingénieurs peuvent consulter. Il est conçu pour s'intégrer dans les flux de travail modernes, des pipelines DevSecOps aux rapports de conformité, de sorte que le pentesting continu n'est pas seulement une vision mais une réalité quotidienne. Vous pouvez même le voir en action dans cette Démonstration de produitqui montre la rapidité avec laquelle une cible peut être testée, validée et rapportée sans intervention humaine à chaque étape.

Les limites que nous devons reconnaître

Bien entendu, aucun outil n'est parfait. Outils de pentest de l'IA se heurtent à de réelles limites. Ils peuvent manquer des failles logiques qui nécessitent une connaissance approfondie du domaine. Ils peuvent générer des faux négatifs si une vulnérabilité se cache derrière des flux de travail inhabituels. Leur exécution à grande échelle peut s'avérer coûteuse, car ils consomment des ressources informatiques en raison des sondes et des validations répétées. Et sans garde-fous stricts (contrôles d'autorisation, étranglement, interrupteurs d'arrêt), ils risquent d'être utilisés à mauvais escient comme des moteurs d'attaque automatisés.

Ces réalités signifient que la surveillance humaine restera essentielle. Tout comme le commerce automatisé n'a pas éliminé les analystes financiers, le pentesting autonome n'éliminera pas les équipes rouges. Ce qu'il fera, c'est changer leur rôle : moins de temps passé à passer au crible le bruit, plus de temps passé à interpréter les résultats, à modéliser les menaces et à concevoir des défenses.

Ce qui vient ensuite

La trajectoire est claire. Les systèmes autonomes deviendront de plus en plus performants. L'orchestration multi-agents permettra d'exécuter des attaques complexes de manière fiable. L'IA défensive émergera en réponse, créant un jeu du chat et de la souris où les systèmes se sondent et se contrent mutuellement à la vitesse de la machine. Les cadres réglementaires commenceront à définir les limites de l'utilisation acceptable, exigeant des journaux d'audit et la provenance de chaque test automatisé. Au fil du temps, les tests de pénétration passeront d'audits épisodiques à une pratique continue et intégrée.

Pour les organisations désireuses d'adopter ces outils, le gain est la rapidité, la couverture et la clarté. Pour les attaquants, la barre est placée plus haut. Et pour les défenseurs, c'est l'occasion de rattraper le rythme des logiciels modernes, qui n'a que trop tardé.

L'essor du piratage autonome n'est pas théorique. Elle se produit aujourd'hui et va remodeler la pratique de la sécurité dans les années à venir. Outils de pentest de l'IA ne remplaceront pas les testeurs humains, mais ils transformeront la façon dont ces testeurs travaillent, ce sur quoi ils se concentrent et la fréquence à laquelle les organisations peuvent se tester elles-mêmes.

Penligent représente l'une des premières étapes sérieuses dans la concrétisation de cette vision : un système utilisable, transparent, fonctionnant en continu, qui allie l'automatisation à la validation et à la responsabilité. Pour voir où va le pentesting, vous n'avez pas besoin d'attendre le futur. Vous pouvez le regarder dès aujourd'hui.ici.