Même en 2025, le concept de mot de passe WPA2 reste la barrière fondamentale qui protège les réseaux sans fil contre les accès non autorisés.

Pour les professionnels de la sécurité des réseaux, des tests de pénétration et de la recherche de vulnérabilités assistée par l'IA, cette phrase de passe est bien plus qu'une simple combinaison de caractères ; elle représente le principal gardien des transmissions de données cryptées.

Le WPA2 est toujours à la base de la majorité des appareils actuellement utilisés, ce qui signifie qu'il reste un élément essentiel pour tous ceux qui s'engagent à protéger l'infrastructure du réseau à la fois dans les contextes domestiques et professionnels.

Qu'est-ce qu'un mot de passe WPA2 ?

A WPA2 password is the security key used in the WPA2 (Wi‑Fi Protected Access 2) protocol to restrict access to wireless networks.

WPA2 builds upon and replaces earlier WPA and WEP standards, offering stronger encryption, better data protection, and more robust network access control. Its primary role is to ensure that only authorized users can connect to the Wi‑Fi network and that all data transmitted over that network remains encrypted and secure against interception.

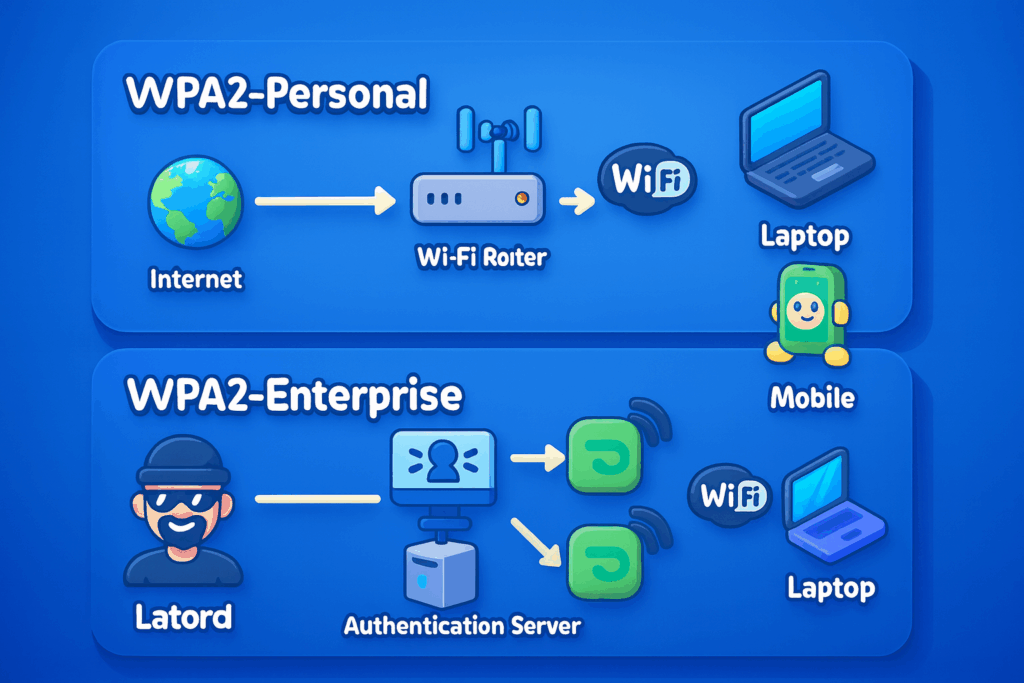

Le WPA2 fonctionne selon deux modes principaux, chacun avec des méthodes d'authentification différentes :

- WPA2-Personnel (WPA2-PSK): Courant dans les réseaux domestiques et les petites entreprises, ce mode utilise un clé pré-partagée (PSK) pour l'authentification - généralement une phrase de passe créée par l'administrateur du réseau lors de la configuration du routeur. Chaque appareil rejoignant le réseau doit fournir la même clé pour obtenir l'accès.

- WPA2-Entreprise: Destiné aux grandes organisations, ce mode utilise un serveur d'authentification - souvent un serveur RADIUS - pour valider l'accès. Au lieu de s'appuyer sur un mot de passe unique et partagé, chaque utilisateur se voit attribuer des informations d'identification uniques, telles qu'un couple nom d'utilisateur/mot de passe, des certificats numériques ou d'autres jetons d'identité. Cette architecture permet de contrôler l'accès de chaque utilisateur, d'enregistrer les activités et de gérer rigoureusement de grandes bases d'utilisateurs, ce qui améliore considérablement la sécurité globale du réseau.

Comment fonctionne le WPA2 et pourquoi il est sûr

Le protocole WPA2 utilise le protocole AES-CCMP, qui associe un cryptage puissant à des contrôles d'intégrité garantissant que les données ne peuvent pas être modifiées pendant la transmission.

Les paquets interceptés sans la clé correcte sont illisibles et inutilisables pour les attaquants. Cependant, la force du mot de passe influe fortement sur la sécurité pratique ; une phrase de passe faible ou prévisible peut saper même la défense cryptographique la plus robuste en rendant le réseau vulnérable à la force brute ou à l'intrusion d'un pirate. attaques par dictionnaire.

Exemple - Vérification du type de cryptage pour un réseau connecté :

# Voir les détails de l'interface sans fil

iwconfig wlan0

# Utiliser nmcli pour lister le type de cryptage

nmcli device wifi list | grep MySecureWiFi

Les chercheurs en sécurité effectuent souvent cette vérification avant les tests pour déterminer si la cible utilise WPA2-PSK ou WPA2-Enterprise, et pour confirmer le mode de cryptage exact.

Test de pénétration Méthodologie pour les réseaux WPA2

Lors des tests de pénétration autorisés des réseaux WPA2, les chercheurs en sécurité suivent un processus structuré qui reflète l'approche stratégique d'un adversaire réel tout en respectant strictement les limites légales et éthiques.

Le tableau ci-dessous présente clairement ce flux de travail, assurant une couverture complète de la reconnaissance au rapport.

| Étape | Description |

|---|---|

| 1. Collecte de renseignements (reconnaissance) | Identifier le SSID, le BSSID, le canal de fonctionnement et les clients connectés grâce à la surveillance passive. |

| 2. Analyse de la vulnérabilité | Vérifiez le type de cryptage (AES-CCMP, WPA2-PSK) et recherchez une solution de repli TKIP, un micrologiciel obsolète et des erreurs de configuration. |

| 3. Modélisation de la menace | Cartographier les vecteurs d'attaque possibles - craquage d'une phrase de passe faible, exploitation de KRACK, AP malveillante, injection MITM - et les classer par ordre de priorité en fonction de la probabilité et de l'impact. |

| 4. Craquage de mot de passe (autorisé) | Capture des paquets d'échange WPA2, puis tentative d'attaque par dictionnaire ou par force brute. |

| 5. Exploitation et mouvements latéraux | Utiliser la clé fissurée pour accéder aux services internes et valider les possibilités d'interception ou de modification des données. |

| 6. Rapports et recommandations | Documenter toutes les étapes, tous les outils et toutes les conclusions ; fournir des améliorations réalisables telles que des mots de passe plus forts, la désactivation du WPS et la mise à niveau vers le WPA3. |

Ce flux de travail reste le fondement des tests de pénétration du WPA2. Les étapes 1 et 4 sont particulièrement cruciales : il s'agit d'effectuer une reconnaissance précise pour capturer la poignée de main, puis d'utiliser des tests de craquage autorisés pour évaluer la force et la résistance des mots de passe.

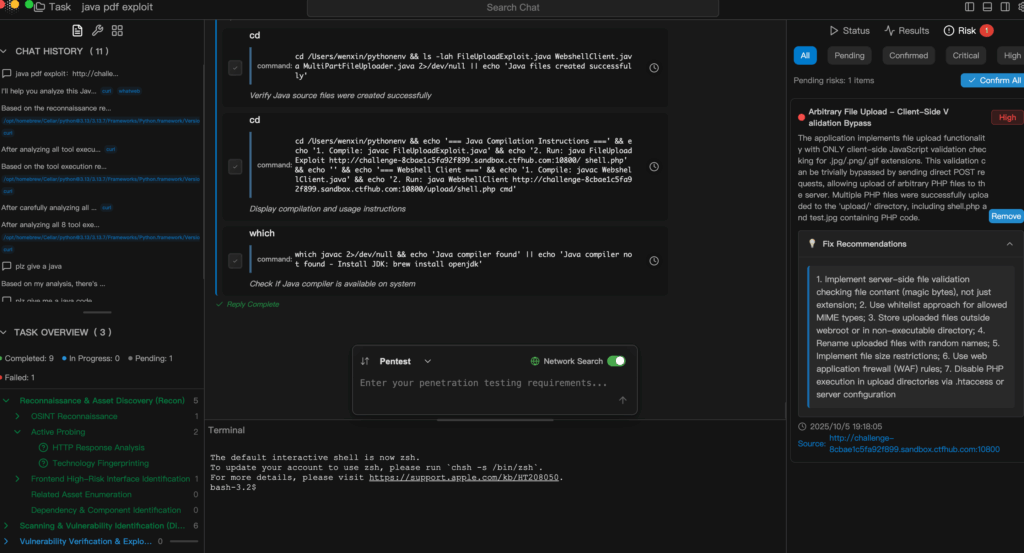

Test WPA2 automatisé et piloté par l'IA - avec Penligent

Bien que la méthodologie structurée décrite ci-dessus ait fait ses preuves et soit efficace, elle est très manuelle et nécessite plusieurs outils de ligne de commande, un filtrage minutieux des données bruyantes, l'élaboration de scripts pour des tests complexes et la rédaction manuelle des rapports finaux.

Penligent rationalise radicalement ce processus en permettant à un testeur d'émettre une seule instruction en langage naturel - telle que "Analyser ce réseau WPA2 pour détecter les vulnérabilités de la poignée de main et tenter de craquer le mot de passe autorisé" - et en permettant à son agent IA de sélectionner de manière autonome les outils appropriés, d'enchaîner les opérations nécessaires, de vérifier les risques découverts et de compiler un rapport détaillé et hiérarchisé comprenant des conseils de remédiation.

Conclusion

Le mot de passe WPA2 continue de jouer un rôle central dans la recherche sur les protocoles de cryptage et l'évaluation de la sécurité des réseaux. En combinant des méthodes de pénétration structurées traditionnelles avec des plateformes d'automatisation intelligentes comme Penligent, les chercheurs peuvent effectuer des tests plus rapides, plus précis et plus efficaces, tout en consacrant une plus grande partie de leur expertise à l'analyse des vulnérabilités et au développement de contre-mesures efficaces.