בהקשר של אבטחת סייבר, Authn הוא קיצור של "אימות, וזה הרבה יותר מתהליך טכני — זהו המחסום הראשון והחשוב ביותר בכל ארכיטקטורת אבטחה. בין אם מדובר במערכות פנימיות ברמה ארגונית, ביישומים מבוססי ענן או במכשירים ניידים אישיים, חוזק האימות קובע לעתים קרובות באופן ישיר את מידת הקושי של תוקף לפרוץ את ההגנות. המשימה המרכזית של Authn היא לאמת את זהותו האמיתית של משתמש, מכשיר או שירות, בדומה לשומר סף המאמת אם מבקר הוא אכן מי שהוא טוען שהוא. לדוגמה, בעת כניסה לשירות בנקאות מקוון, הזנת שם משתמש וסיסמה ועמידה בבדיקה עשויות להיראות שגרתיות, אך למעשה, זהו אחד השלבים הקריטיים ביותר בשרשרת האבטחה הכוללת.

Authn לעומת Authz

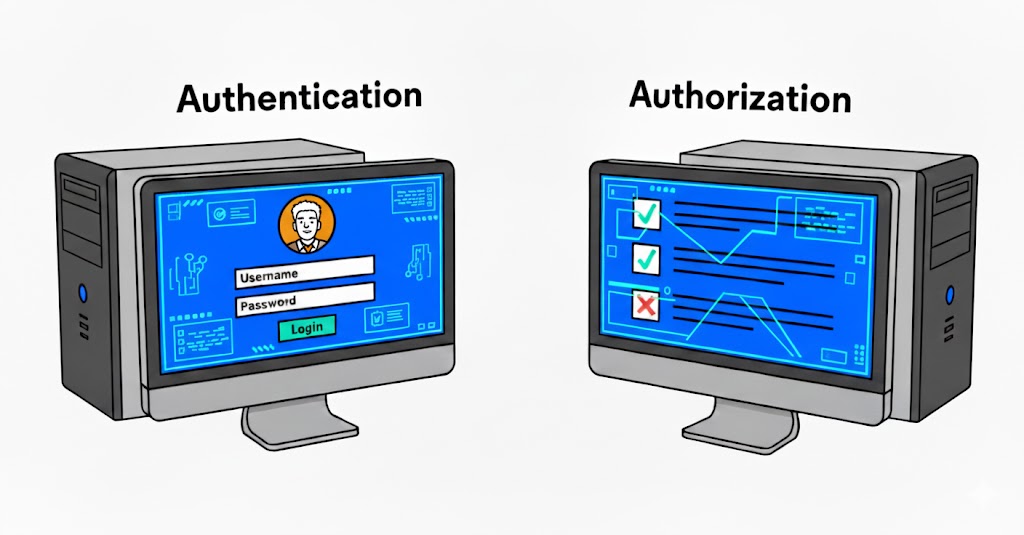

למרות ש-Authn ו-Authz (אישור) נראים דומים באיותם, הם מתמקדים בהיבטים שונים לחלוטין של אבטחה. Authn עונה על השאלה "מי אתה?" על ידי הבטחת זהות המבקר תואמת את ציפיות המערכת. Authz עוקב אחר האימות כדי לענות על השאלה "מה אתה רשאי לעשות?" על ידי הגדרת הרשאות. מערכת עשויה להיות מושלמת ב-Authn, ולמנוע התחזות, אך עדיין להיות פגיעה ב-Authz, שם גבולות הרשאה חסרים או פגמים לוגיים מאפשרים לתוקפים לבצע פעולות לא מורשות.

def authenticate(username, password): valid_users = {"admin": "securePass123"} if username in valid_users and valid_users[username] == password: return True return False

הדפס(אימות("admin", "securePass123"))# True הדפס(אימות("admin", "wrongPass"))# False

שיטות אימות נפוצות

השיטה המוכרת ביותר היא אימות מבוסס סיסמה, שקל ליישם אך רגיש לפריצות בכוח הזרוע או לדליפת אישורים. אימות רב-גורמי (MFA) מחזק את ההגנה על ידי הוספת שלבים כגון קודים מבוססי זמן או אסימוני חומרה. עבור סביבות עם אבטחה גבוהה יותר, תשתית מפתח ציבורי (PKI) מאפשרת אימות מבוסס תעודה, מה שמבטל כמעט לחלוטין את הסיכון של אישורים מזויפים. בינתיים, OAuth ו-OpenID Connect זכו לאימוץ נרחב בכניסות בין פלטפורמות ובכניסות לרשתות חברתיות, מה שמפשט את התהליכים ומשפר את האמינות.

פגיעויות וסיכונים באותנטיקציה

פגמים באותנטיקציה הם יעדים בעלי עדיפות גבוהה במהלך בדיקות חדירה, מכיוון שעקיפת האותנטיקציה משמעותה לעתים קרובות קבלת גישה ישירה למשאבי המערכת. לדוגמה, אם מערכת מאפשרת ניסיונות כניסה בלתי מוגבלים, כלי כוח ברוטלי יכול לנחש במהירות את פרטי הזיהוי התקפים:

hydra -l admin -P passwords.txt 192.168.1.100 http-post-form \\ "/login:username=^USER^&password=^PASS^:F=incorrect"

מדיניות סיסמאות חלשה, חשיפת אסימונים וקיבוע הפעלה הם נקודות סיכון נפוצות נוספות.

השפעתן של ארכיטקטורות אבטחה מודרניות

יישום PKI מחזק את Authn על ידי הפיכת זיוף אישורים לקשה ביותר. מודל האמון האפס דורש אימות קפדני לכל בקשה, מבטל את האמון המובנה ברשתות פנימיות ומפחית את סיכוני האיום הפנימי.

שיטות מומלצות לאבטחת אימות

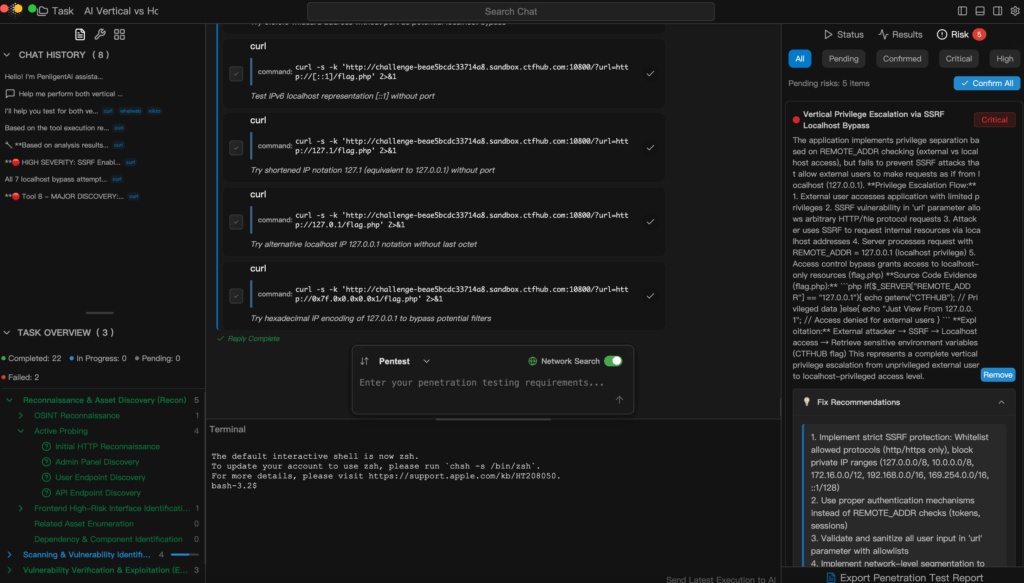

שיפור אבטחת האימות דורש שילוב של מדיניות סיסמאות חזקה, MFA, העברה מוצפנת וביקורת רציפה של אירועי כניסה. עם זאת, אסטרטגיות סטטיות לבדן אינן יכולות להתמודד עם שיטות תקיפה מתפתחות. Penligent, פלטפורמת בדיקות חדירה חכמה המופעלת על ידי בינה מלאכותית, מאפשר לבודקים להקליד פקודות בשפה טבעית כגון "סרוק את מודול הכניסה לאיתור פגיעויות עקיפת MFA", בוחר באופן אוטומטי את הכלים המתאימים, מאמת את אמינות הפגיעות, קובע סדר עדיפויות לסיכונים על סמך השפעתם, ומייצר דוחות מפורטים עם הנחיות לתיקון. הדבר הופך את ההגנה על Authn מתיקון תגובתי לתיקון יזום, גילוי ופתרון אוטומטיים, תוך צמצום משמעותי של הזמן הדרוש לניהול פגיעות.

אימות במודיעין איומים וכלים

בפלטפורמות מודיעין איומים, נתוני סיכון הקשורים לאימות יכולים לסייע באיתור מקורן של שרשראות התקפות, ובכך לספק בסיס לצעדי הגנה. מעבדות אבטחה משתמשות בפגיעויות אלה לשכפול והדרכה, כדי לשפר את ההבנה של נקודות החוזק והחולשה של מנגנוני האימות.

סיכום

אימות זהות הוא מרכיב בסיסי באבטחת סייבר. הזנחתו עלולה לחשוף ארגונים לתוצאות חמורות. באמצעות שילוב פלטפורמות בדיקת חדירה חכמות כמו Penligent, ניתן לחזק באופן משמעותי את אבטחת האימות, ולהבטיח שארגונים יישארו צעד אחד קדימה בהגנה מפני איומים מודרניים.