ממשקי API (Application Programming Interfaces) הם עמוד השדרה של מערכות התוכנה המודרניות, המאפשרים תקשורת בין יישומים. עם זאת, ככל שממשקים אלה הופכים נפוצים יותר, הם הופכים גם ליעד להתקפות סייבר. בדיקת API אינה רק בדיקת איכות שגרתית במהלך הפיתוח — היא ממלאת תפקיד מכריע בשמירה על אבטחת המערכת שלכם.

מדריך זה ילווה אתכם בתהליך הבדיקה של ממשקי API, יסביר מדוע זה חשוב, יפרט את הסיכונים הכרוכים בכך ויציג את השיטות המומלצות לשמירה על אבטחת ויעילות ממשקי ה-API שלכם. נבחן הן את הבדיקות התפקודיות והן את אמצעי האבטחה, כדי להבטיח שממשקי ה-API שלכם יעמדו בסטנדרטים הגבוהים ביותר.

מהו בדיקת API?

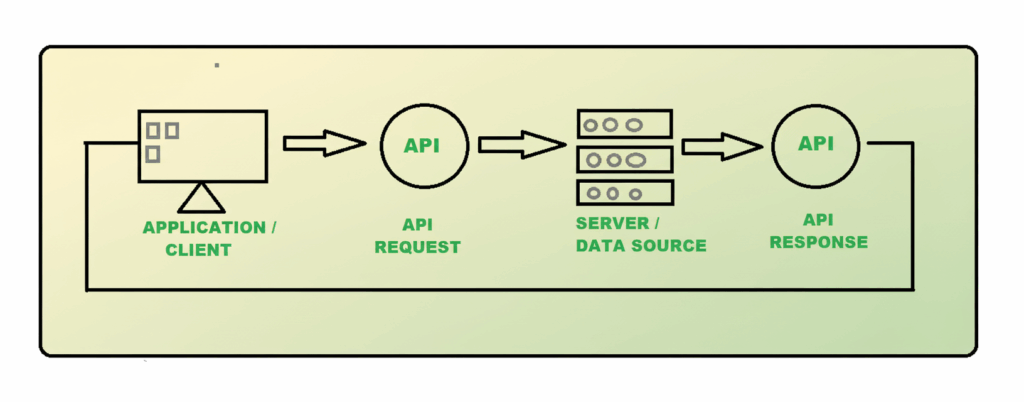

בדיקת API מתייחסת לתהליך של אימות הפונקציונליות, הביצועים והאבטחה של API, כדי להבטיח ש-API לא רק מחזיר נתונים בצורה נכונה, אלא גם מאובטח מפני פגיעויות פוטנציאליות כגון גישה לא מורשית, דליפת נתונים, הזרקת SQL ועוד. תסריט בין אתרים (XSS).

סוגי ממשקי API וסדרי עדיפויות בבדיקות

לא כל ה-API זהים, ולסוגים שונים יש רמות שונות של צרכי אבטחה וסדרי עדיפויות בבדיקות:

| סוג API | מאפיינים | מוקד הבדיקה |

|---|---|---|

| API פתוח | נגיש לציבור, נדרשת אימות מינימלי או ללא אימות כלל | עדיפות אבטחה גבוהה |

| API פנימי | משמש במערכות פנימיות לתקשורת | עדיפות אבטחה בינונית |

| API לשותפים | נגיש רק לשותפים ספציפיים | אבטחה גבוהה ותאימות |

| ממשק API מורכב | משלב מספר ממשקי API, מורכב יותר במבנהו | עדיפות גבוהה לפונקציונליות |

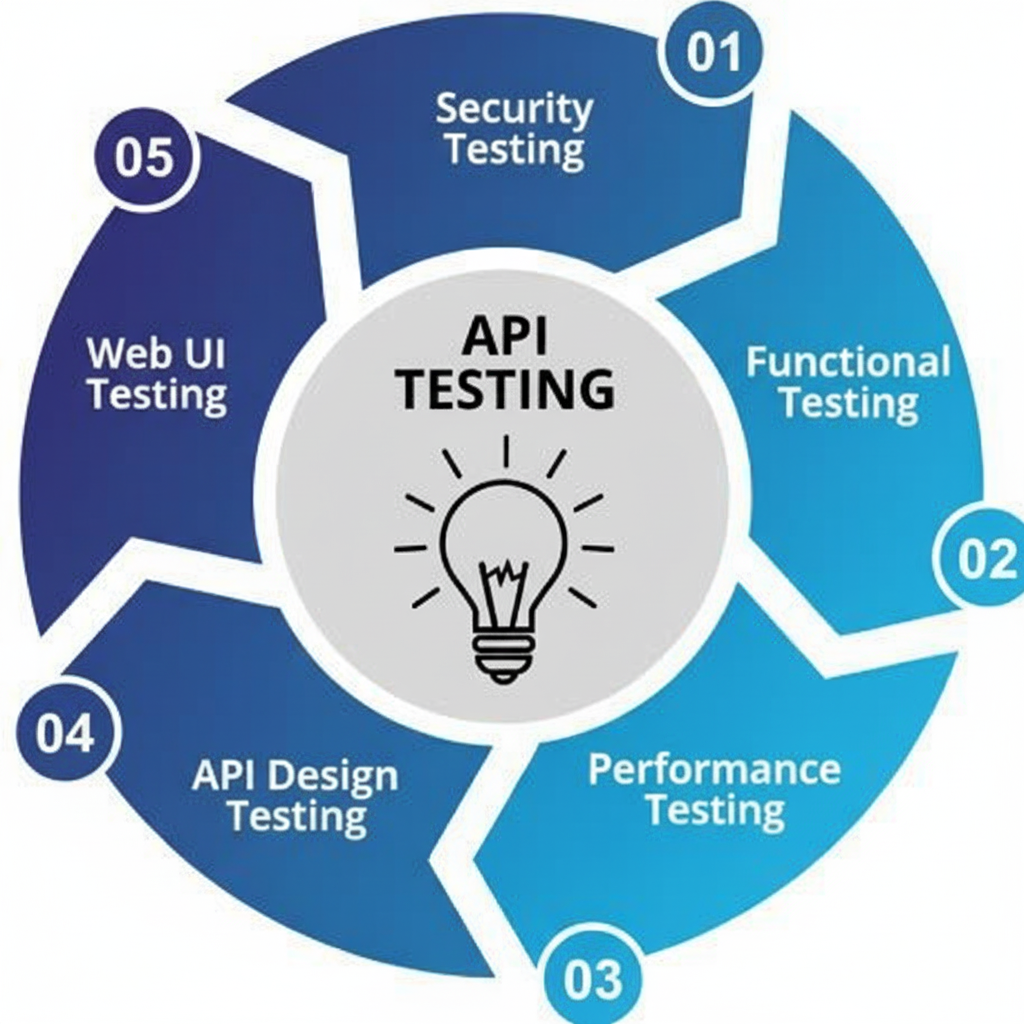

מטרות עיקריות של בדיקות API

דיוק פונקציונלי

קודם כל, חשוב לוודא שה-API מגיב נכון לקלט תקין ומספק את הפלט הצפוי, כולל בדיקת קודי סטטוס HTTP, פורמט נתוני התגובה ועקביות הנתונים עם תיעוד ה-API.

אימות אבטחה

אבטחה היא גם מרכיב קריטי בבדיקות API, הכולל היבטים מרכזיים כגון שיטות אימות (מפתחות API, OAuth, JWT), הצפנת נתונים והעברה מאובטחת באמצעות HTTPS, והגנה מפני התקפות נפוצות, כולל הזרקות SQL ו-XSS (Cross-Site Scripting).

ביצועים ואמינות

API חייבים להיות מסוגלים להתמודד עם עומסי תעבורה גבוהים, והבדיקות צריכות לדמות שימוש כבד כדי להבטיח שהם מתפקדים היטב תחת עומס. חשוב גם לוודא שהגבלת הקצב קיימת כדי למנוע שימוש לרעה ושזמני התגובה נשארים מקובלים תחת עומס.

תהליך בדיקת ה-API

הכנה למבחן

לפני שתתחיל בבדיקות, חשוב לעיין בתיעוד ה-API, להגדיר סביבת בדיקה מתאימה ולאסוף את כל האישורים הדרושים, כגון אסימונים ומפתחות API, כדי להבטיח שתהליך הבדיקה יתנהל בצורה חלקה.

דוגמה לבדיקת תפקוד

כלים כמו דוור או cURL משמשים בדרך כלל לבדיקת API. כך תוכלו לבדוק API באמצעות cURL:

# שליחת בקשת GET באמצעות cURL curl -X GET "" \\\\ -H "Authorization: Bearer " \\\\ -H "Accept: application/json"

בעת בדיקת ממשק API, חשוב לוודא שהוא מחזיר את קודי הסטטוס HTTP הנכונים, כגון 200, 404 ו-500, לאמת שהמבנה של הנתונים המוחזרים תואם לפורמט הצפוי, ולהבטיח שכל הודעות השגיאה יהיו ידידותיות למשתמש, תוך הימנעות מחשיפת מידע פנימי.

דוגמה לבדיקת אבטחה

בדיקת הזרקת SQL

import requests payload = "' OR '1'='1" url = f"" response = requests.get(url)

if "sql" in response.text.lower() or response.status_code == 500: print("⚠️ זוהתה פגיעות פוטנציאלית להזרקת SQL") else: print("✅ אימות הקלט עבר בהצלחה")

בעת ביצוע בדיקות API, ודא כי הודעות שגיאה רגישות ממסד הנתונים לעולם לא יוחזרו, וודא שתוצאות השאילתה לא ניתנות למניפולציה על ידי קלט זדוני.

סיכוני אבטחה נפוצים בבדיקות API

בעת בדיקת ממשקי API, חשוב להיות מודעים למספר סיכוני אבטחה נפוצים, כולל אימות חלש שבו לממשקי API יש מפתחות או סיסמאות שקל לנחש, היעדר אימות קלט שמותיר את ממשקי ה-API פגיעים להתקפות עקב קלט לא מטוהר, דליפת נתונים שבה מידע רגיש נחשף שלא בכוונה, היעדר הגבלת קצב שמותיר את ממשקי ה-API פגיעים להתקפות כוח ברוט או מניעת שירות, וחשיפת שגיאות מוגזמת שבה הודעות שגיאה מפורטות חושפות מידע רגיש על המערכת.

כלים מומלצים לבדיקת API

| כלי | תיאור | הכי מתאים ל |

|---|---|---|

| Penligent | כלי ניתוח אבטחה ופגיעות API מבוסס בינה מלאכותית | בדיקות אבטחת API אוטומטיות, זיהוי איומים |

| דוור | כלי בדיקה מקיף ל-API | בדיקות תפקודיות, אימות מהיר |

| OWASP ZAP | סורק אבטחה בקוד פתוח | איתור פגיעות |

| חבילת Burp | ערכת כלים לבדיקת חדירות | בדיקות אבטחה מתקדמות |

| JMeter | בדיקות עומס וביצועים | בדיקות עומס, בדיקות מאמץ |

| RestAssured | כלי אוטומציה מבוסס Java | בדיקות אינטגרציה רציפה (CI) |

שיטות עבודה מומלצות לבדיקת API

כדי להבטיח שבדיקות ה-API שלך יהיו יסודיות ככל האפשר, פעל לפי ההנחיות הבאות: עשרת המובילים של OWASP בתחום אבטחת API כדי למתן את הפגיעויות הנפוצות ביותר, השתמש ב-HTTPS והגדר הצפנת TLS כדי להגן על נתונים המועברים, יישם את עקרון הפריבילגיה המינימלית על ידי הגבלת הגישה רק למה שנחוץ, אמצו אסטרטגיות גרסאות ברורות עבור ממשקי API והפסיקו את השימוש בגרסאות ישנות כראוי, שלבו בדיקות אוטומטיות בצינור ה-CI/CD שלכם לצורך בדיקות אבטחה רציפות, ובצעו בדיקות חדירה וסקרי אבטחה קבועים כדי לאתר ולטפל בפגיעויות באופן יזום.